- 12024-06-21 问AI: 在大语言模型中,什么是LLama Index

- 2域名注册后能改吗?

- 3git 如何回滚到某个节点_git回退到指定节点

- 4Java性能优化面试题汇总_java程序性能优化题目及答案

- 5【理论学习】Vision-Transformer_vision transformer多头注意力公式

- 6ActiveMQ,RocketMQ,RabbitMQ,Kafka区别对比_kafka、activemq、rabbitmq、rocketmq 有 什么优缺点?

- 7HuggingFace中模型量化_huggingface 量化int8

- 8数据结构:树(Tree)【详解】_数据结构 树

- 9Job的任务执行流程之JobCleanup阶段

- 10微信小程序自定义导航栏 胶囊菜单按钮高度完美适配_微信自定义导航栏

DNS安全浅议、域名A记录(ANAME),MX记录,CNAME记录_dns aname

赞

踩

相关学习资料

http://baike.baidu.com/link?url=77B3BYIuVsB3MpK1nOQXI-JbS-AP5MvREzSnnedU7F9_G8l_Kvbkt_O2gKqFw7vm

http://www.rfc-editor.org/rfc/rfc1035.txt

http://www.rfc-editor.org/rfc/rfc3596.txt

http://www.rfc-editor.org/rfc/rfc2782.txt

http://www.rfc-editor.org/rfc/rfc3403.txt

http://zhumeng8337797.blog.163.com/blog/static/10076891420110694312990/

tcp-ip详解卷1:协议.pdf

http://wenku.baidu.com/link?url=gIwRwFkKbwB-x45_xVShR10VII_r3nchf0wYTPwelAu5CrS7T5N3zxoBtImYD8i3-mwJhgi5ix-XWMcXkI0uNg6gJCgCihZkRwVydqyFWF3

ftp://ftp.rs.internic.net/domain/

http://www.laojia1987.cn/show.asp?id=756

http://technet.microsoft.com/zh-cn/cc779148(WS.10).aspx

http://blog.csdn.net/lastsweetop/article/details/5692312

http://blog.sina.com.cn/s/blog_6441e0640100scj2.html

http://zhumeng8337797.blog.163.com/blog/static/100768914201082910759244/

目录

- 1. DNS简介

- 2. DNS查询方式

- 3. 和DNS有关的安全风险

- 4. DNS记录类型

1. DNS简介

DNS是指:域名系统(Domain Name System)。在Internet上域名与IP地址之间是一一对应的,域名虽然便于人们记忆,但机器之间只能互相认识IP地址,它们之间的转换工作称为域名解析,域名解析需要由专门的域名解析系统来完成,DNS就是进行域名解析的系统。

DNS协议运行在UDP协议之上,使用端口号53。在传输层TCP提供端到端可靠的服务,在UDP端提供尽力交付的服务。其控制端口作用于UDP端口53。

0x1: DNS记录类型

DNS系统中,常见的资源记录类型有:

0x2: 域名系统分类

DNS的名字空间和Unix的文件系统相似,也具有层次结构。每个结点有 一个至多63个字符长的标识。这颗树的树根是没有任何标识的特殊结点(即全球根DNS)。命名标识中一律不区分大写和小写。命名树上任何一个结点的域名就 是将从该结点到最高层的域名串连起来,中间使用一个点"."分隔这些域名,域名树中的每个结点必须有一个唯一的域名,但域名树中的不同结点可使用相同的标 识。

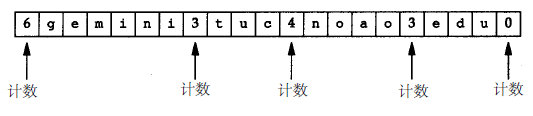

以点"."结尾的域名称为绝对域名或完全合格的域名FQDN(Full Qualified Domain Name),例如sun.tuc.noao.edu.

如果一个域名不以点结尾,则认为该域名是不完全的。

- DNS根域名服务器

- 全球共有13台根"逻辑域名服务器"。这13台逻辑根域名服务器中名字分别为"A"至"M",真实的根服务器在2014年1月25日的数据为386台,分布于全球各大洲。

- 之所以是13台,这要从DNS协议(域名解析协议)说起。DNS协议使用了端口上的UDP和TCP协议,UDP通常用于查询和响应,TCP用于主服务器和从服务器之间的传送。由于在所有UDP查询和响应中

- 能保证正常工作的最大长度是512字节,512字节限制了根服务器的数量和名字。要让所有的根服务器数据能包含在一个512字节的UDP包中,根服务器只能限制在13个,而且每个服务器要使用字

- 母表中的单个字母命名,这也是根服务器是从A~M命名的原因。

- 在根域名服务器中虽然没有每个域名的具体信息,但储存了负责每个域(如COM、NET、ORG等)的解析的域名服务器的地址信息,如同通过北京电信你问不到广州市某单位的电话号码,但是北京电

- 信可以告诉你去查020114。世界上所有互联网访问者的浏览器的将域名转化为IP地址的请求(浏览器必须知道数字化的IP地址才能访问网站)理论上都要经过根服务器的指引后去该域名的权威域

- 名服务器(authoritative name server),当然现实中提供接入服务的ISP的"缓存域名服务器"上可能已经有了这个对应关系(域名到IP地址)的缓存。

- 1. 顶级域名

- 顶级域名被分为三个部分

- 1) arpa是一个用作地址到名字转换的特殊域(即反过来用IP来解析域名)

- 2) 7个3字符长的普通域。有些书也将这些域称为组织域

- 2.1) com: 商业组织

- 2.2) edu: 教育机构

- 2.3) gov: 政府部门

- 2.4) int: 国际组织

- 2.5) mil: 军事网点

- 2.6) net: 网络

- 2.7) org: 其他组织

- 3) 所有2字符长的域均是基于ISO3166中定义的国家代码,这些域被称为国家域,或地理域。,例如

- 3.1) hk

- 3.2) us

- 2. 二级域名

- 一个独立管理的DNS子树称为一个区域(zone)。一个常见的区域是一个二级域,如noao.edu。许多二级域将它们的区域划分成更小的区域。例如,大学可能根据不同的系来划分区域,公司可能

- 根据不同的部门来划分区域。

0x3: DNS协议格式

2. DNS查询方式

0x1: 递归查询和迭代查询的区别

- 1.递归查询:

- 一般客户机和首选DNS服务器(宽带连接是设置的默认DNS)之间属递归查询,即当客户机向DNS服务器发出请求后,若DNS服务器本身不能解析,则会向另外的DNS服务器发出查询请求,得到最终结

- 果后转交给客户机

- 2.迭代查询(反复查询):

- 一般DNS服务器之间属迭代查询,如:若DNS2不能响应DNS1的请求,则它会将DNS3的IP给DNS2,以便其再向DNS3发出请求

下图为一次完整的DNS查询过程,包括客户端和本地DNS的递归查询、以及本地DNS和上机DNS之间的迭代查询

- 1. 网络客户端准备访问www.163.com这个域名,浏览器准备进行DNS解析以获取对应的IP

- 2. 网络客户端将DNS解析请求发送到"本地DNS服务器"后,就进行等待状态,因为对于网络客户端和本地DNS服务器来说它们是递归关系,本地DNS服务器最终一定会把结果返回给网络客户端

- (IP、或者是不存在)

- 3. 本地DNS服务器接收到DNS解析请求后,开始和上机DNS服务之间进行迭代查询

- 1) 向全球根域名DNS服务器发送解析请求,根DNS根据请求中的顶级域名,返回该域名对应的顶级DNS服务器(.com)IP

- 2) 本地DNS服务器接着继续向".com"DNS服务器发送解析请求,".com"服务器查询自己的DNS缓存,返回.163.com域名服务器,要求本地DNS继续迭代查询

- 3) 本地DNS继续向".163.com"进行请求,并得到解析IP: 1.1.1.1

- 4. 本地DNS服务器将最终的解析结果返回给网络客户端,完成一次DNS解析

dig maps.google.com +trace

- ; <<>> DiG 9.9.5-3ubuntu0.8-Ubuntu <<>> maps.google.com +trace

- ;; global options: +cmd

- . 276507 IN NS c.root-servers.net.

- . 276507 IN NS d.root-servers.net.

- . 276507 IN NS h.root-servers.net.

- . 276507 IN NS b.root-servers.net.

- . 276507 IN NS g.root-servers.net.

- . 276507 IN NS j.root-servers.net.

- . 276507 IN NS a.root-servers.net.

- . 276507 IN NS i.root-servers.net.

- . 276507 IN NS k.root-servers.net.

- . 276507 IN NS l.root-servers.net.

- . 276507 IN NS m.root-servers.net.

- . 276507 IN NS e.root-servers.net.

- . 276507 IN NS f.root-servers.net.

- . 467210 IN RRSIG NS 8 0 518400 20160720050000 20160710040000 46551 . hoEAAYtNaUlG8/AB1vZwqsgIUb2NPrbs6CIBjstfNe3xvAfTeMVQb7oy KPGxlCxBtkR4S+jaoR//Es3FHqUDk7Okap5VroNJxfUq2ZCugTOIp8g4 aaSi13vb/ShFmfN4ADfUqXOHgqGRz/QOkSdZ+0tElkQoDcd63U6ETlJM IAQ=

- ;; Received 913 bytes from 10.143.22.116#53(10.143.22.116) in 24 ms

-

- com. 172800 IN NS e.gtld-servers.net.

- com. 172800 IN NS b.gtld-servers.net.

- com. 172800 IN NS j.gtld-servers.net.

- com. 172800 IN NS m.gtld-servers.net.

- com. 172800 IN NS i.gtld-servers.net.

- com. 172800 IN NS f.gtld-servers.net.

- com. 172800 IN NS a.gtld-servers.net.

- com. 172800 IN NS g.gtld-servers.net.

- com. 172800 IN NS h.gtld-servers.net.

- com. 172800 IN NS l.gtld-servers.net.

- com. 172800 IN NS k.gtld-servers.net.

- com. 172800 IN NS c.gtld-servers.net.

- com. 172800 IN NS d.gtld-servers.net.

- com. 86400 IN DS 30909 8 2 E2D3C916F6DEEAC73294E8268FB5885044A833FC5459588F4A9184CF C41A5766

- com. 86400 IN RRSIG DS 8 1 86400 20160720170000 20160710160000 46551 . TtxKBdFbscgs26hOkVaP5DV5bvrczgFJ91Vq79iRhvRu5PveAjT8af8G yF0+JZMUAXyMbU7uxhgs0Rpec7ldBu/palvN9edTXZTUmmRCHiCoJwSX 46nzphAUeWh6+BB8FRZl6FpRMaSfZ02Vd3f3pxabNzLYtHzsizMXAOBv 8go=

- ;; Received 739 bytes from 198.41.0.4#53(a.root-servers.net) in 298 ms

-

- google.com. 172800 IN NS ns2.google.com.

- google.com. 172800 IN NS ns1.google.com.

- google.com. 172800 IN NS ns3.google.com.

- google.com. 172800 IN NS ns4.google.com.

- CK0POJMG874LJREF7EFN8430QVIT8BSM.com. 86400 IN NSEC3 1 1 0 - CK0Q1GIN43N1ARRC9OSM6QPQR81H5M9A NS SOA RRSIG DNSKEY NSEC3PARAM

- CK0POJMG874LJREF7EFN8430QVIT8BSM.com. 86400 IN RRSIG NSEC3 8 2 86400 20160717050355 20160710035355 34745 com. FRl3kWjrLQDbv3KST9JdLeQN0FgGqik8Pau80HDFSwQV9ON0D9L9CnyT 3qLHbgsh8MMt9ma0AnxjnfZx00YoRySt+0vwQfzk0/7Z6pTeyXEZCBQU 9we3XmqWg56sIDVDK3KKyTaPE2mJUZjweRpuvv3RsfjQ7qHeDeFR/spT eNk=

- S84AE3BIT99DKIHQH27TRC0584HV5KOH.com. 86400 IN NSEC3 1 1 0 - S84HQQBBMVORSCH4GNB3G868OHH33GUR NS DS RRSIG

- S84AE3BIT99DKIHQH27TRC0584HV5KOH.com. 86400 IN RRSIG NSEC3 8 2 86400 20160715050611 20160708035611 34745 com. oXeZcWKIL0ov3ySqHKlaBI6m7I1IgGjLzWBjiVUHBmgw7VWWrhibPvWu jeUSLDHNtyhC7LXgiMl18hjTB+frknLNG5gA/lut82uheMGHMV4VrsvP CREQ1mSgNqV7eNNocPoIHcFgL+3+wOrxLc1QzhJ6UK5/ni/kSewbHJQE qo0=

- ;; Received 665 bytes from 192.48.79.30#53(j.gtld-servers.net) in 268 ms

-

- maps.google.com. 300 IN A 216.58.197.110

- ;; Received 49 bytes from 216.239.36.10#53(ns3.google.com) in 52 ms

dig 8uc.gddos.com +trace

- ; <<>> DiG 9.9.5-3ubuntu0.8-Ubuntu <<>> 8uc.gddos.com +trace

- ;; global options: +cmd

- . 276370 IN NS i.root-servers.net.

- . 276370 IN NS m.root-servers.net.

- . 276370 IN NS d.root-servers.net.

- . 276370 IN NS h.root-servers.net.

- . 276370 IN NS b.root-servers.net.

- . 276370 IN NS a.root-servers.net.

- . 276370 IN NS e.root-servers.net.

- . 276370 IN NS j.root-servers.net.

- . 276370 IN NS c.root-servers.net.

- . 276370 IN NS l.root-servers.net.

- . 276370 IN NS k.root-servers.net.

- . 276370 IN NS f.root-servers.net.

- . 276370 IN NS g.root-servers.net.

- . 467073 IN RRSIG NS 8 0 518400 20160720050000 20160710040000 46551 . hoEAAYtNaUlG8/AB1vZwqsgIUb2NPrbs6CIBjstfNe3xvAfTeMVQb7oy KPGxlCxBtkR4S+jaoR//Es3FHqUDk7Okap5VroNJxfUq2ZCugTOIp8g4 aaSi13vb/ShFmfN4ADfUqXOHgqGRz/QOkSdZ+0tElkQoDcd63U6ETlJM IAQ=

- ;; Received 913 bytes from 10.143.22.116#53(10.143.22.116) in 2 ms

-

- com. 172800 IN NS e.gtld-servers.net.

- com. 172800 IN NS l.gtld-servers.net.

- com. 172800 IN NS h.gtld-servers.net.

- com. 172800 IN NS m.gtld-servers.net.

- com. 172800 IN NS f.gtld-servers.net.

- com. 172800 IN NS g.gtld-servers.net.

- com. 172800 IN NS d.gtld-servers.net.

- com. 172800 IN NS i.gtld-servers.net.

- com. 172800 IN NS c.gtld-servers.net.

- com. 172800 IN NS b.gtld-servers.net.

- com. 172800 IN NS a.gtld-servers.net.

- com. 172800 IN NS k.gtld-servers.net.

- com. 172800 IN NS j.gtld-servers.net.

- com. 86400 IN DS 30909 8 2 E2D3C916F6DEEAC73294E8268FB5885044A833FC5459588F4A9184CF C41A5766

- com. 86400 IN RRSIG DS 8 1 86400 20160720170000 20160710160000 46551 . TtxKBdFbscgs26hOkVaP5DV5bvrczgFJ91Vq79iRhvRu5PveAjT8af8G yF0+JZMUAXyMbU7uxhgs0Rpec7ldBu/palvN9edTXZTUmmRCHiCoJwSX 46nzphAUeWh6+BB8FRZl6FpRMaSfZ02Vd3f3pxabNzLYtHzsizMXAOBv 8go=

- ;; Received 737 bytes from 192.5.5.241#53(f.root-servers.net) in 29 ms

-

- gddos.com. 172800 IN NS ns1cwy.name.com.

- gddos.com. 172800 IN NS ns2gtx.name.com.

- gddos.com. 172800 IN NS ns3dkz.name.com.

- gddos.com. 172800 IN NS ns4dls.name.com.

- CK0POJMG874LJREF7EFN8430QVIT8BSM.com. 86400 IN NSEC3 1 1 0 - CK0Q1GIN43N1ARRC9OSM6QPQR81H5M9A NS SOA RRSIG DNSKEY NSEC3PARAM

- CK0POJMG874LJREF7EFN8430QVIT8BSM.com. 86400 IN RRSIG NSEC3 8 2 86400 20160717050355 20160710035355 34745 com. FRl3kWjrLQDbv3KST9JdLeQN0FgGqik8Pau80HDFSwQV9ON0D9L9CnyT 3qLHbgsh8MMt9ma0AnxjnfZx00YoRySt+0vwQfzk0/7Z6pTeyXEZCBQU 9we3XmqWg56sIDVDK3KKyTaPE2mJUZjweRpuvv3RsfjQ7qHeDeFR/spT eNk=

- 7P30T8CNL78NE7VK927QBUTOVFF0A00H.com. 86400 IN NSEC3 1 1 0 - 7P35935AMQU5C7SUS076VU2RMISV0DF9 NS DS RRSIG

- 7P30T8CNL78NE7VK927QBUTOVFF0A00H.com. 86400 IN RRSIG NSEC3 8 2 86400 20160717044119 20160710033119 34745 com. I9KyGVdi7ZOHtlVKCUcShMkCSwuR61D5tpD/yVD8IRammwLEUlQizyxv uiF3kWTC4PKZCcaJemBATBDhZIm+ZshdwL1sToMTbEYWucq+HGBgl6jM pVPbREB/ywa0U3dS9C6UiUvSuYP119LevJBkOVxkJ2SvlUsEVWkirKl6 EE8=

- ;; Received 708 bytes from 192.31.80.30#53(d.gtld-servers.net) in 276 ms

-

- gddos.com. 300 IN SOA ns1cwy.name.com. support.name.com. 1 10800 3600 604800 300

- ;; Received 87 bytes from 98.124.217.1#53(ns4dls.name.com) in 287 ms

0x2: DNS解析抓包实验过程

1. DNS普通查询

2. DNS查询响应

可以看到,www.baidu.com是一个CNAME地址,是百度为了用户好记而登记的域名

3. Zone Transfer(AXFR)请求

4. PTR域名反向查询

3. 和DNS有关的安全风险

DNS是互联网的一个基础设施,针对DNS的安全风险大致有如下几个:

0x1: DNS Zone Transfer

Zone Transfer漏洞可以被渗透测试人员用来进行内网信息搜集、拓朴获取等目的,是内网横向渗透、信息搜集的一个很重要的手段。

一个名字服务器(NS)负责一个或多个区域(zone)。一个区域的管理者必须为该区域提供一个主名字服务器(master)和至少一个辅助名字服务器(slave)。主、辅名字服务器必须是独立和冗余的,以便当某个名字服务器发生故障时不会影响该区域的名字服务。

主、辅名字服务器的主要区别在于主名字服务器从磁盘文件中调入该区域的所有信息,而辅名字服务器则从主服务器调入所有信息。我们将辅名字服务器从主服务器调入信息称为区域传送(zone transfer)

了解了DNS Zone Transfer的基本概念之后,我们来一起学习一下dig、nslookup这2个命令,看看我们都能利用Zone Transfer获得哪些信息

nslookup命令解释

在win上,nslookup会根据ipconfig连接后的默认DNS去找到所要使用的local DNS server

在linux上,nslookup会根据/etc/resolv.conf的内容去找到所要使用的local DNS server

dig命令解释

Dig是linux中的域名解析工具,Dig是domain information groper的缩写

常用的dig命令

0x2: Anti-DNS Zone Transfer配置

正常情况下,在一个信任网域下,将DNS资料列出是没有问题的(即正常的主从服务器的Zone Transfer),但是若是能由外界进行任意查询,那将衍变为具有危险的行为,因此,对DNS服务器进行Zone Transfer安全配置是十分重要的。对于DNS的安全加固,大致可以从以下几个方面入手:

4. DNS记录类型

0x1: TXT记录

TXT记录是DNS记录的一种类型,可向您网域外部的源提供文本信息。该文本可以是用户可读型文本或机读型文本,并可用于多种用途

可以向您网域的DNS设置中添加TXT记录以验证网域所有权并实施多种电子邮件安全措施

TXT记录可包含任何文本值,具体取决于它的用途(它由DNS管理员自己定制)。例如,Google使用TXT记录来验证您拥有希望用于我们企业服务的网域,其值为"google-site-verification=rXOxyZounnZasA8Z7oaD3c14JdjS9aKSWvsR1EbUSIQ"。之后,Google会查询您的网域以确定该TXT记录是否已生效。如果TXT记录已生效,那么Google会知道管理员有权访问该网域的DNS设置,那么管理员一定拥有该网域

1. TXT格式

To store new types of information, the experimental RFC 1464 suggests a structured format in TXT data fields. The format consists of the attribute name followed by the value of the attribute. The name and value are separated by an equals sign (=)

The general syntax is:

<owner> <class> <ttl> TXT "<attribute name>=<attribute value>"Example:

- name ttl class rr text

- joe IN TXT "Located in a black hole"

2. TXT记录用途

- 1. 验证网域所有权

- 2. 使用SPF向发件人授权

- 3. 使用DKIM添加电子邮件数字签名

- 4. 使用DMARC阻止外发垃圾邮件

- //按照spf格式在dns中增加一条txt类型的记录,将提高该域名的信誉度,同时可以防止垃圾邮件伪造该域的发件人发送垃圾邮件

3. Sender Policy Framework(SPF)

- "v=spf1 mx -all"

-

- Allow domain's MXes to send mail for the domain, prohibit all others.

- "v=spf1 -all"

-

- The domain sends no mail at all.

- "v=spf1 +all"

-

- The domain owner thinks that SPF is useless and/or doesn't care.

0x2: SOA记录

任何DNS系统返回第一个域名记录就是SOA(Start of Authority)

Relevant Link:

- https://support.google.com/a/answer/2716800?hl=zh-Hans

- http://mxtoolbox.com/TXTLookup.aspx

- https://en.wikipedia.org/wiki/TXT_record

- http://www.openspf.org/SPF_Record_Syntax

- http://blog.csdn.net/qingchn/article/details/9719545

Copyright (c) 2014 LittleHann All rights reserved