热门标签

热门文章

- 1小熊派鸿蒙开发板,小熊派-鸿蒙·季开发板入门(一)

- 2NLP发展关键模型:BERT,GPT_sft model

- 3辨别GPT4和GPT3_怎么提问区分gpt3和4

- 4VMware Workstation 16Pro的安装详细过程_安裝vmware workstation pro

- 5Hotel booking酒店预订——数据分析与建模

- 6开源项目ChatGPT-Next-Web的容器化部署(一)-- 优化Dockerfile

- 7java获取MX_从Java中的RuntimeMXBean获取引导路径

- 8梯度下降、随机梯度下降、小批量梯度下降详解+ 训练集、验证集、测试集的使用

- 9springboot从内部强制关闭(非优雅形式)_context.close();不执行剩余的请求

- 10自然语言处理的发展

当前位置: article > 正文

sharo反序列化漏洞

作者:知新_RL | 2024-04-07 10:08:22

赞

踩

sharo反序列化漏洞

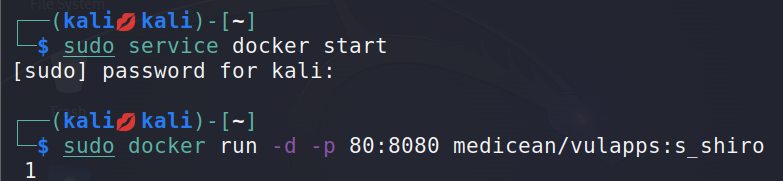

启动docker 服务

sudo service docker start

打开靶场

sudo docker run -d -p 80:8080 medicean/vulapps:s_shiro_1

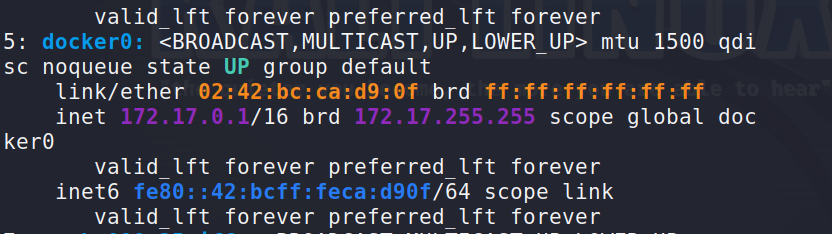

输入docker虚拟机地址打开靶机sharo框架

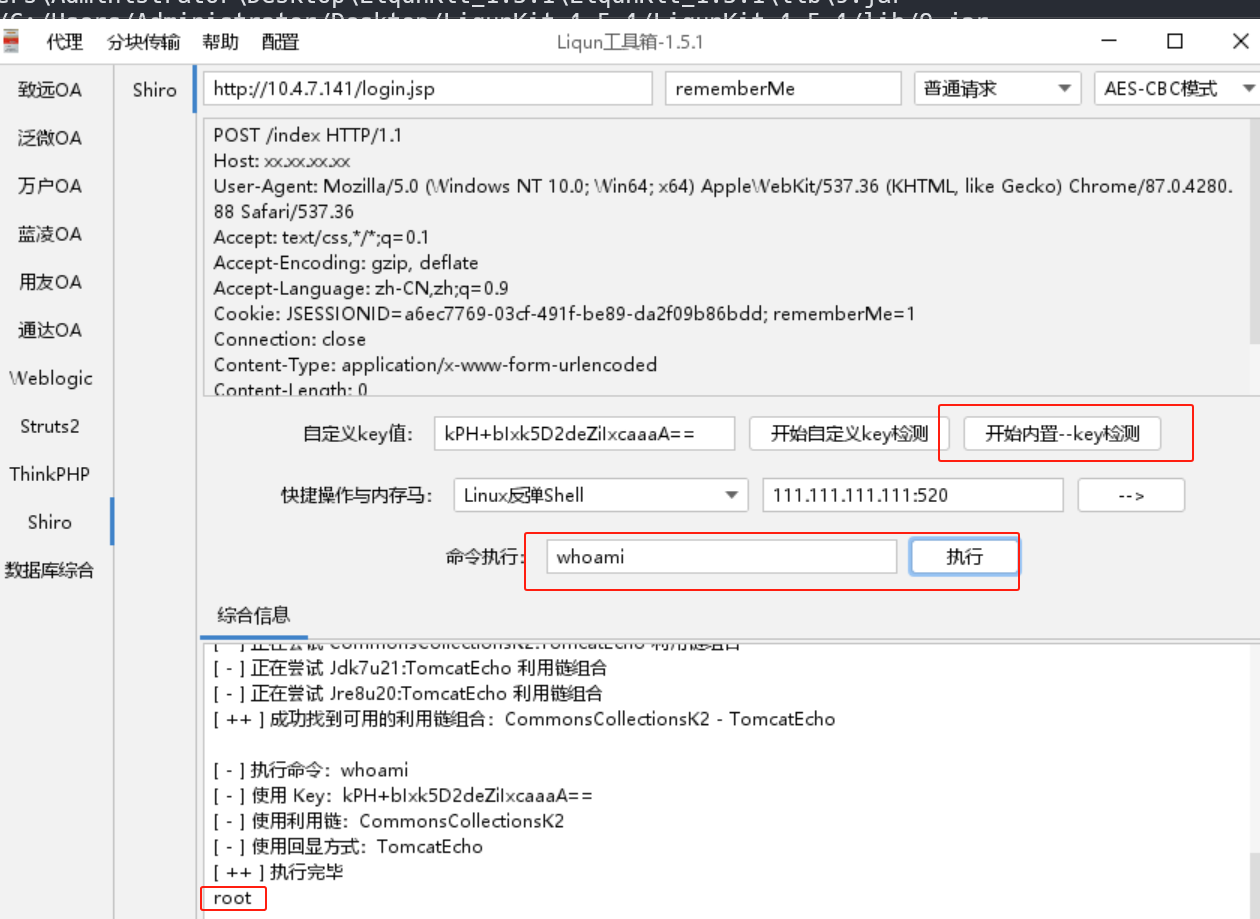

如何利用漏洞

打开工具目录在终端中打开

输入靶机地址

打开yaki监听端口可以设置为6666

返回工具填写靶机ip和端口

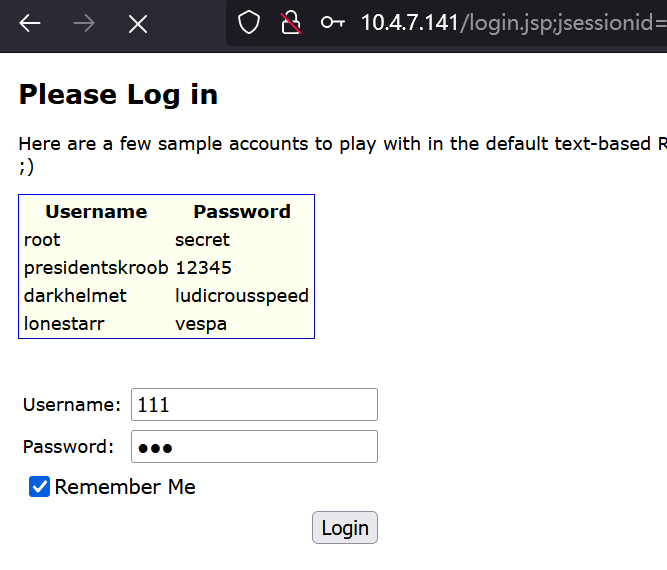

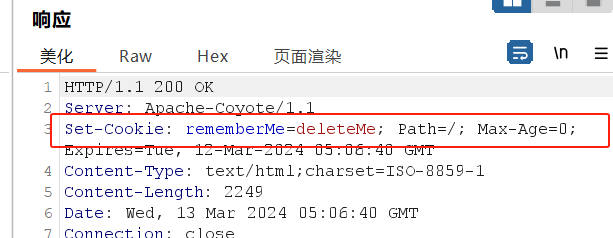

如何判定是sharo框架

1.用bp抓包响应报文存在set cookie2.查看是否有登录框rememberme

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/知新_RL/article/detail/377941

推荐阅读

相关标签