- 1SpringBoot 集成 Kafka 配置_spring kafka配置

- 2复杂环境中的计算机视觉问题介绍及解决_单目视觉在复杂环境的应用和难点有哪些

- 3内含抽奖 | 美团技术基本功文章合集,做你的求职好搭子

- 4docker ii 群晖ds216_群晖终于开窍了!联手迅雷推出下载套件 NAS功能再上一层楼...

- 5LORA技术在Stable Diffusion中的量化与压缩研究_stable diffusion 量化

- 6重塑生成式AI研究前景的综述:谷歌的Gemini和OpenAI的Q*_首次提出generative artificial intelligence概念的论文

- 7git仓库建立_git仓库一般由谁创建

- 8Java中的Set(如果想知道Java中有关Set的知识点,那么只看这一篇就足够了!)

- 9大模型压缩量化方案怎么选?无问芯穹Qllm-Eval量化方案全面评估:多模型、多参数、多维度_大模型 prefill

- 10mysql常用查看表结构的SQL语句_显示表结构的sql语句

[转]rkhunter(Rootkit猎手)安装使用_rootkit hunter

赞

踩

一、rkhunter简介:

1、中文名叫”Rootkit猎手”,

rkhunter是Linux系统平台下的一款开源入侵检测工具,具有非常全面的扫描范围,除了能够检测各种已知的rootkit特征码以外,还支持端口扫描、常用程序文件的变动情况检查。

2、rootkit是什么?

rootkit是Linux平台下最常见的一种木马后门工具,它主要通过替换系统文件来达到入侵和和隐蔽的目的,这种木马比普通木马后门更加危险和隐蔽,普通的检测工具和检查手段很难发现这种木马。rootkit攻击能力极强,对系统的危害很大,它通过一套工具来建立后门和隐藏行迹,从而让攻击者保住权限,以使它在任何时候都可以使用root 权限登录到系统。

3、rootkit主要有两种类型:文件级别和内核级别。

文件级别的rootkit: 一般是通过程序漏洞或者系统漏洞进入系统后,通过修改系统的重要文件来达到隐藏自己的目的。在系统遭受rootkit攻击后,合法的文件被木马程序替代,变成了外壳程序,而其内部是隐藏着的后门程序。通常容易被rootkit替换的系统程序有login、ls、ps、ifconfig、du、find、netstat等。文件级别的rootkit,对系统维护很大,目前最有效的防御方法是定期对系统重要文件的完整性进行检查,如Tripwire、aide等。

内核级rootkit: 是比文件级rootkit更高级的一种入侵方式,它可以使攻击者获得对系统底层的完全控制权,此时攻击者可以修改系统内核,进而截获运行程序向内核提交的命令,并将其重定向到入侵者所选择的程序并运行此程序。内核级rootkit主要依附在内核上,它并不对系统文件做任何修改。以防范为主。

二、在Linux系统中安装rkhunter

1.下载rkhunter

wget http://jaist.dl.sourceforge.net/project/rkhunter/rkhunter/1.4.6/rkhunter-1.4.6.tar.gz2、安装rkhunter

- tar -zxf rkhunter-1.4.6.tar.gz

- cd rkhunter-1.4.6

- ./installer.sh --install

3、为基本系统程序建立校对样本

- [root@localhost rkhunter-1.4.6]#rkhunter --propupd

- [ Rootkit Hunter version 1.4.6 ]

- File created: searched for 175 files, found 131

- [root@localhost rkhunter-1.4.6]#ls /var/lib/rkhunter/db/rkhunter.dat

三、rkunter使用

常用参数列表

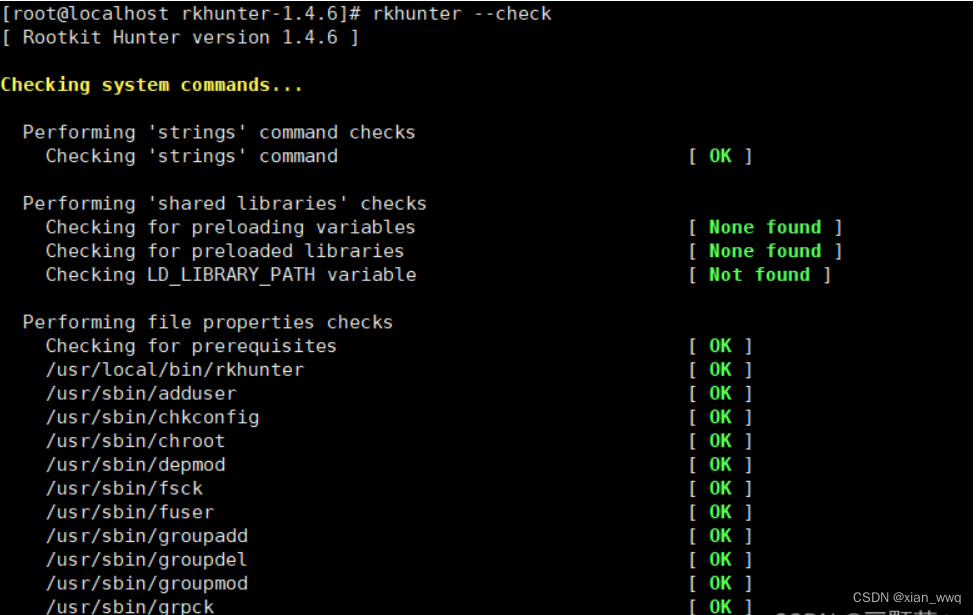

1、运行rkhunter检查系统

它主要执行下面一系列的测试:

1. MD5校验测试, 检测任何文件是否改动.

2. 检测rootkits使用的二进制和系统工具文件.

3. 检测特洛伊木马程序的特征码.

4. 检测大多常用程序的文件异常属性.

5. 执行一些系统相关的测试 - 因为rootkit hunter可支持多个系统平台.

6. 扫描任何混杂模式下的接口和后门程序常用的端口.

7. 检测如/etc/rc.d/目录下的所有配置文件, 日志文件, 任何异常的隐藏文件等等. 例如, 在检测/dev/.udev和/etc/.pwd.lock文件时候, 我的系统被警告.

8. 对一些使用常用端口的应用程序进行版本测试. 如: Apache Web Server, Procmail等.

2、执行检测命令:

rkhunter --check

如果您不想要每个部分都以 Enter 来继续,想要让程序自动持续执行,可以使用:

rkhunter --check --sk

3、在线升级rkhunter

rkhunter --update4、修改邮箱接收人信息

配置mail发件信息可以见我另一篇博客

配置.mailrc代替邮箱服务器发送邮件_icanflying的博客-CSDN博客

创建名为下/etc/cron.daily/ rkhunter.sh文件,然后每天会扫描你的文件系统,并发送电子邮件通知到您的电子邮件ID。 更改MAILTO=xxxx@aliyun.com邮箱信息即可

- #!/bin/bash

- XITVAL=0

- # Get a secure tempfile

- TMPFILE1=`/bin/mktemp -p /var/lib/rkhunter rkhcronlog.XXXXXXXXXX` || exit 1

-

- if [ ! -e /var/lock/subsys/rkhunter ]; then

-

- # Try to keep the SysInit boot scan from colliding with us (highly unlikely)

- /bin/touch /var/lock/subsys/rkhunter

-

- # Source system configuration parameters.

- if [ -e /etc/sysconfig/rkhunter ] ; then

- . /etc/sysconfig/rkhunter

- else

- MAILTO=xxxx@aliyun.com

- fi

-

- # If a diagnostic mode scan was requested, setup the parameters

- if [ "$DIAG_SCAN" = "yes" ]; then

- RKHUNTER_FLAGS="--checkall --skip-keypress --nocolors --quiet --appendlog --display-logfile"

- else

- RKHUNTER_FLAGS="--cronjob --nocolors --report-warnings-only"

- fi

-

- # Set a few critical parameters

- RKHUNTER=/usr/bin/rkhunter

- LOGFILE=/var/log/rkhunter/rkhunter.log

-

- # Run RootKit Hunter if available

- if [ -x $RKHUNTER ]; then

- /bin/echo -e "\n--------------------- Start Rootkit Hunter Update ---------------------" \

- > $TMPFILE1

- /bin/nice -n 10 $RKHUNTER --update --nocolors 2>&1 >> $TMPFILE1

- /bin/echo -e "\n---------------------- Start Rootkit Hunter Scan ----------------------" \

- >> $TMPFILE1

- /bin/nice -n 10 $RKHUNTER $RKHUNTER_FLAGS 2>&1 >> $TMPFILE1

- XITVAL=$?

- /bin/echo -e "\n----------------------- End Rootkit Hunter Scan -----------------------" \

- >> $TMPFILE1

-

- if [ $XITVAL != 0 ]; then

- /bin/cat $TMPFILE1 | /bin/mail -s "rkhunter Daily Run on $(hostname)" $MAILTO

- fi

- /bin/cat $TMPFILE1 >> $LOGFILE

- fi

-

- # Delete the gating lockfile

- /bin/rm -f /var/lock/subsys/rkhunter

- fi

-

- # Delete the secure tempfile

- /bin/rm -f $TMPFILE1

-

- exit $XITVAL