热门标签

热门文章

- 1docker学习0429_1、 基于centos7镜像启动一个新容器,并打印当月日历

- 2iperf工具wifi传输速率测试(车机端)_wifi 转换率测试

- 3Docker系列: (二)镜像的使用超全(包含阿里云镜像加速配置)_bitnami redis docker image

- 42020java面试(一)_java面试公账号

- 5Google&DeepMind联合发布医学领域大语言模型论文技术讲解

- 6C# 解析JSON方法总结_c# jsonresult

- 7计算机考研408每日一题 day8_一颗完全二叉树上有1068个结点,其中叶子结点为

- 8HarmonyOS NEXT 权限管理概述_harmonyos-next 首选项存储用申请什么权限不

- 9vba 弹框

- 10单片机练习题2_at89s52单片机运行时程序出现“跑飞”或陷入“死循环”时,说明利用看门狗来摆脱困

当前位置: article > 正文

apk和小程序渗透测试_apk抓包

作者:运维做开发 | 2024-07-22 12:28:21

赞

踩

apk抓包

apk和小程序渗透测试

小程序渗透测试

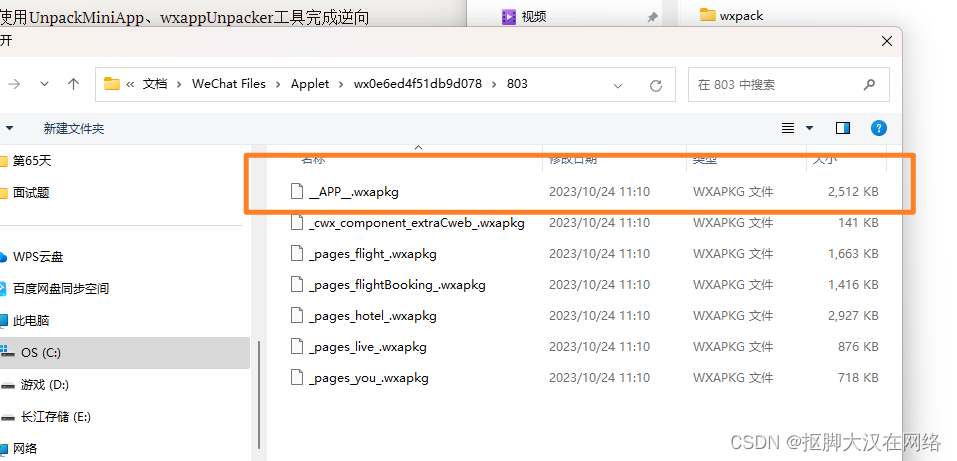

小程序的默认路径在

C:\Program Files (x86)\Tencent\WeChat\WeChatApp

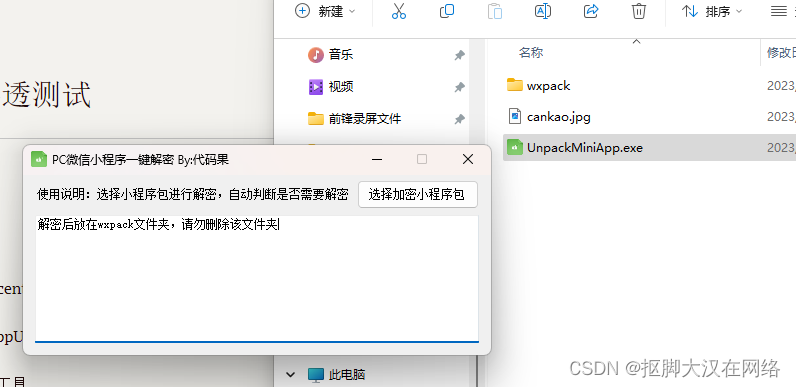

使用UnpackMiniApp、wxappUnpacker工具完成逆向

- 先打开UnpackMiniApp.exe工具

-

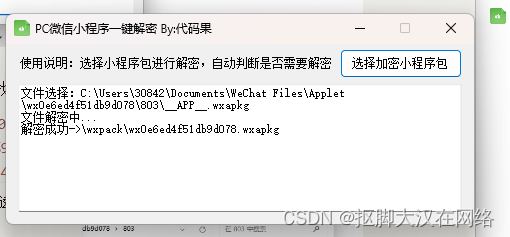

选择小程序进行解码找到

__APP__.wxapkg文件进行解码

-

这样就解密成功 -

在当前文件夹下wxpack下生成了解密文件

-

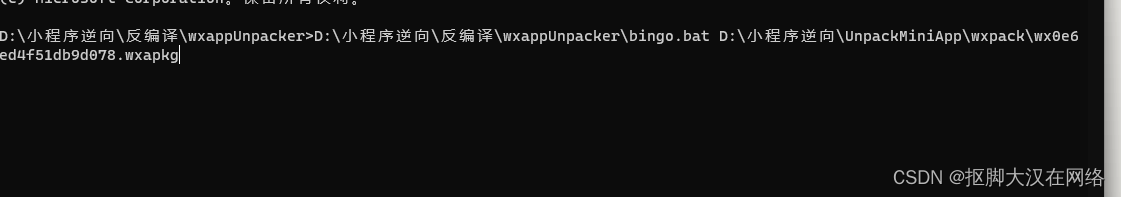

用wxappUnpacker\bingo.bat的批处理文件将刚生成的文件拖入

-

生成成功

apk和小程序的抓包

安装证书

想要抓小程序和apk的数据包需要将证书进行格式转换转换为安卓的并进行安装

-

下载夜神或雷电模拟器(雷电适合逆向)

-

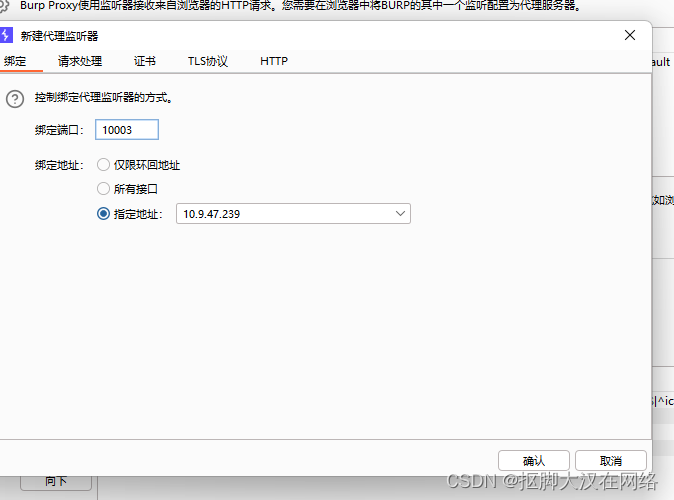

现在burpsuite里添加新的监听ip和端口,ip为本机ip,端口随意

-

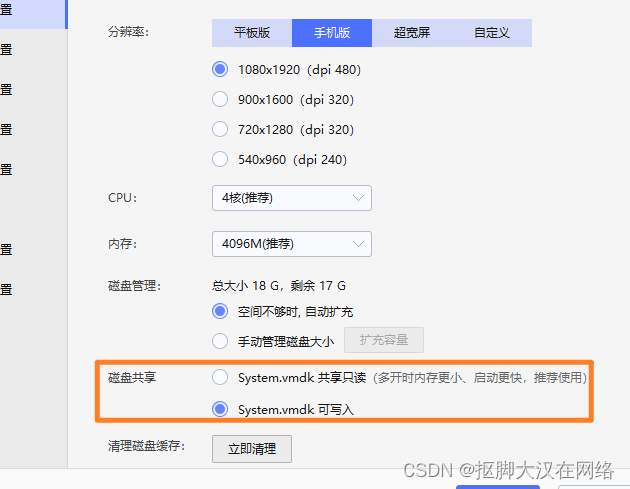

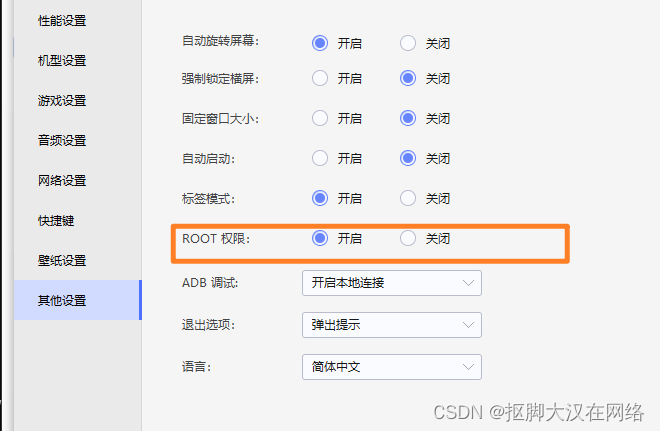

给模拟器开启root权限,和内存修改权限

-

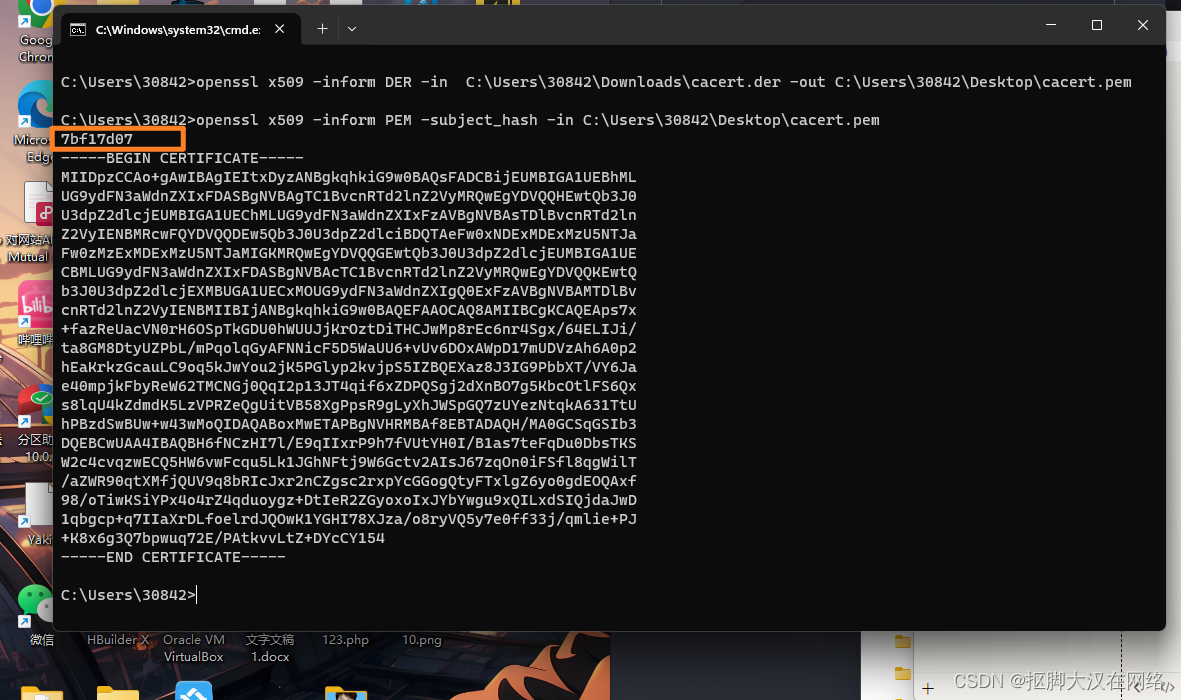

下载openssl,并将bin目录添加到环境变量里

-

添加证书需要借助openssl工具转换证书格式

openssl x509 -inform DER -in C:\Users\30842\Downloads\cacert.der -out C:\Users\30842\Desktop\cacert.pem //转换为pem格式

openssl x509 -inform PEM -subject_hash -in C:\Users\30842\Desktop\cacert.pem//计算哈希值

最后将证书重新命名为该生成的哈希值后缀为.0

- 1

- 2

- 3

- 4

- 5

-

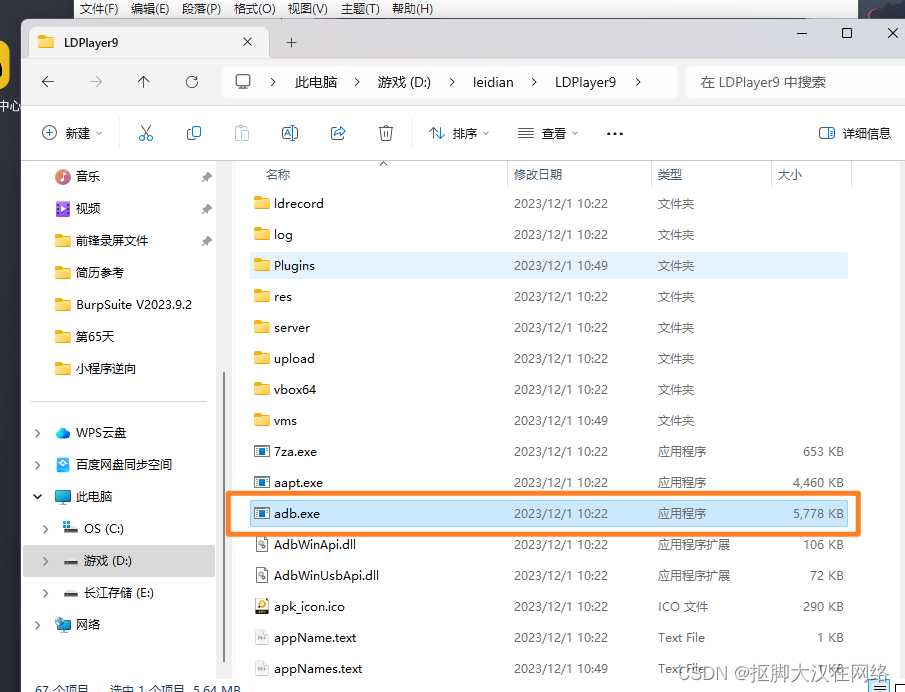

找到模拟器的adb.exe连接bash

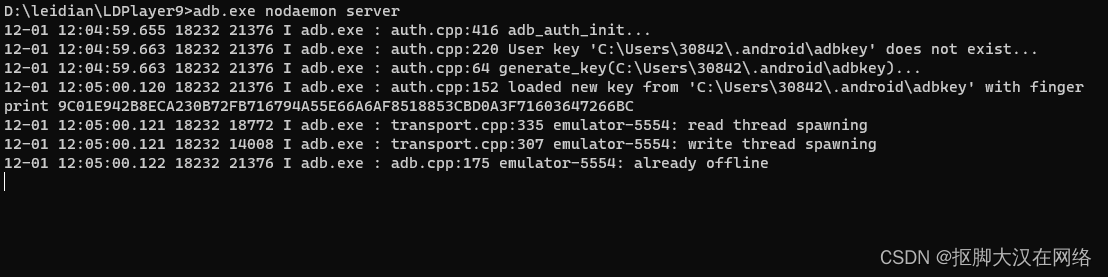

adb.exe nodaemon server (夜神省略)- 1

-

启动adb.exe

adb.exe devices- 1

-

以root身份运行bash

adb.exe root adb.exe remount- 1

- 2

-

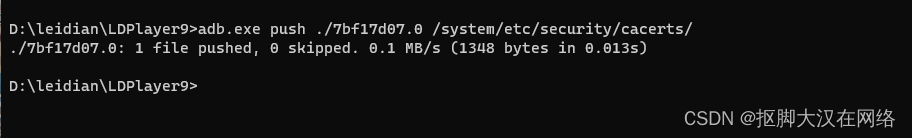

将证书放入adb.exe所在目录下导入

adb.exe push ./证书 /system/etc/security/cacerts/- 1

-

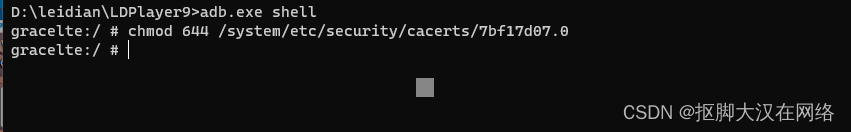

启动shell

adb.exe shell- 1

-

赋权

chmod 644 /system/etc/security/cacerts/证书- 1

-

重启

reboot- 1

-

在模拟器里无线里找到代理功能将ip和端口进行添加

-

就可以抓包了

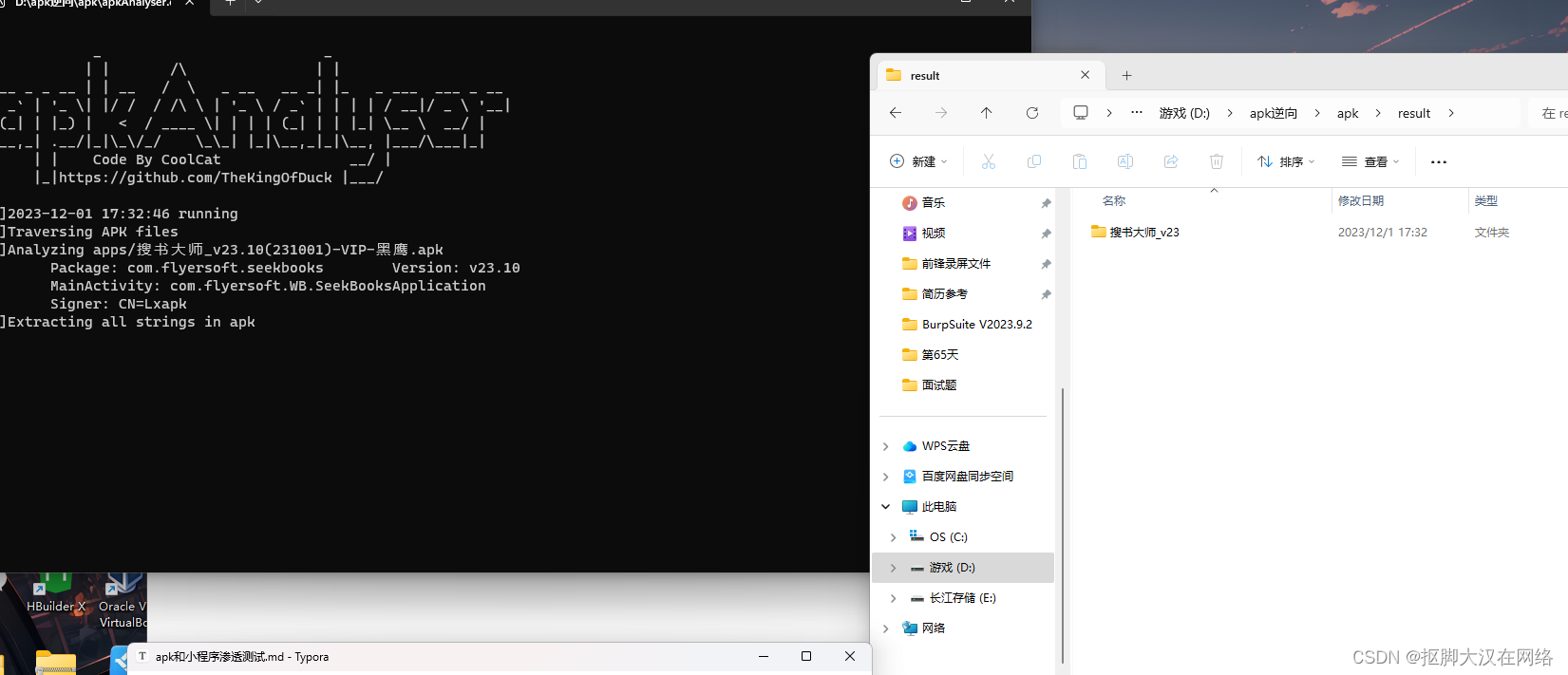

apk渗透

使用apkAnalyser.exe工具

将apk放到apps中

双击该工具

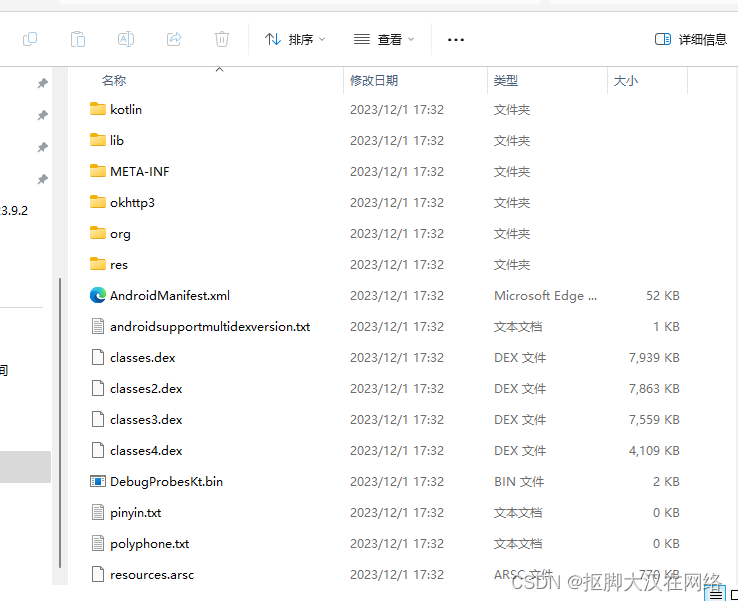

在result中就会生成结果

里面会把重要程序生成,hash.txt url.txt

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/运维做开发/article/detail/865128

推荐阅读

相关标签