- 1『Kafka』在Docker中快速部署Kafka及其管理平台搭建_kafka管理平台

- 2Cesium 三维热力图_cesium 热力图

- 3前端 JS 经典:变量交换_js [a,b] = [b,a]

- 4cmd命令行怎样运行python,在CMD命令行中运行python脚本的方法

- 5计算机毕业设计hadoop+spark+hive新能源汽车数据分析可视化大屏 汽车推荐系统 新能源汽车推荐系统 汽车爬虫 汽车大数据 机器学习 大数据毕业设计 深度学习 知识图谱 人工智能_基于hive的新能源汽车统计分析

- 6Python小记:14.数据分析基础知识点汇总_33ax,xffts

- 7浅谈医疗AI软件测试技术发展_ct ai 分析 试用

- 8蛋糕商城项目完整源码_javaweb程序设计蛋糕商城注册页面源代码

- 9使用python进行傅里叶FFT-频谱分析详细教程

- 10如何做到数据防篡改

网络安全最全Kafka安全认证机制详解之SASL_PLAIN_kafka sasl认证,2024年最新最新高频网络安全笔试题分享_kafka-topics.sh sasl认证

赞

踩

写在最后

在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。然而,对于我们程序员而言,学习是生存之本,是我们在激烈市场竞争中立于不败之地的关键。一旦停止学习,我们便如同逆水行舟,不进则退,终将被时代的洪流所淘汰。因此,不断汲取新知识,不仅是对自己的提升,更是对自己的一份珍贵投资。让我们不断磨砺自己,与时代共同进步,书写属于我们的辉煌篇章。

需要完整版PDF学习资源私我

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

输入如下内容

security.protocol=SASL_PLAINTEXT

sasl.mechanism=PLAIN

sasl.jaas.config=org.apache.kafka.common.security.plain.PlainLoginModule required username=“tly” password=“123456”;

username和password必须是kafka\_server\_jaas.conf中配置的。

#### 使用带账号密码配置文件连接

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

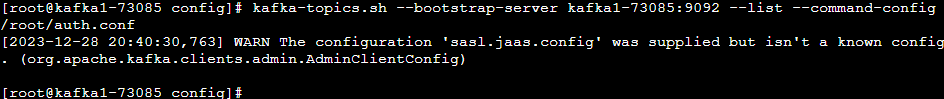

kafka-topics.sh --bootstrap-server kafka1-73085:9092 --list --command-config /root/auth.conf

已经可以正常返回了,说明有权限认证通过了:

#### 创建topic

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

kafka-topics.sh --bootstrap-server kafka1-73085:9092 --create --topic topic_1 --partitions 3 --replication-factor 3 --command-config /root/auth.conf

#### 生产消息

- 1

- 2

- 3

- 4

- 5

kafka-console-producer.sh --bootstrap-server

kafka1-73085:9092 --topic topic_1 --producer.config /root/auth.conf

#### 消费消息

- 1

- 2

- 3

- 4

- 5

kafka-console-consumer.sh --bootstrap-server kafka1-73085:9092

–topic topic_1 --consumer.config /root/auth.conf

### 权限配置

- 1

- 2

- 3

- 4

- 5

修改server.properties 增加如下配置

指定通过ACL来控制权限

authorizer.class.name=kafka.security.authorizer.AclAuthorizer

指定超级管理员

super.users=User:admin

使用权限配置并且超级用户是admin,这个用户和我们上面配置的列表中的admin用户相互映射,每个机器都需要配置然后重启所有节点

- 1

- 2

- 3

- 4

- 5

配置用户认证文件信息

vim /root/admin.conf

输入如下内容

security.protocol=SASL_PLAINTEXT

sasl.mechanism=PLAIN

sasl.jaas.config=org.apache.kafka.common.security.plain.PlainLoginModule required username=“admin” password=“123456”;

重启所有节点,每个节点都要执行

停止节点

kafka-server-stop.sh

启动节点

kafka-server-start.sh -daemon /opt/kafka_2.13-2.6.0/config/server.properties

此时每个节点都有了权限认证

- 1

- 2

- 3

- 4

- 5

配置用户认证文件

vim /root/admin.conf

输入以下内容

security.protocol=SASL_PLAINTEXT

sasl.mechanism=PLAIN

sasl.jaas.config=org.apache.kafka.common.security.plain.PlainLoginModule required username=“admin” password=“123456”;

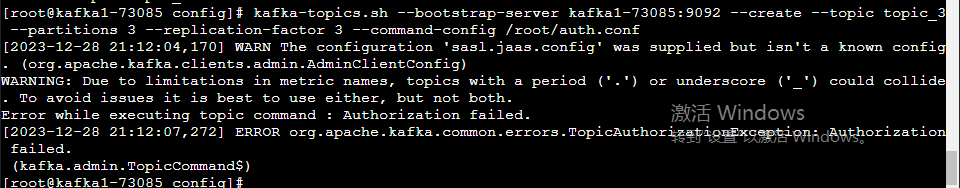

#### 创建topic

这个时候使用auth.conf已经不能创建topic了,使用admin.conf可以创建,因为admin账号和配置的超级管理员一致;而auth.conf配置的是tly账号;

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

kafka-topics.sh --bootstrap-server kafka1-73085:9092 --create --topic topic_2 --partitions 3 --replication-factor 3 --command-conf /root/auth.conf

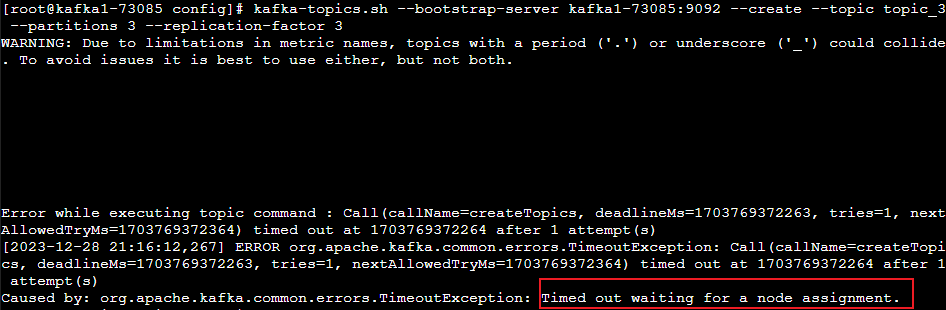

不使用认证创建会一直卡主不动,其实也是没权限的,时间久了就会报timeout异常

- 1

- 2

- 3

- 4

- 5

- 6

kafka-topics.sh --bootstrap-server kafka1-73085:9092 --create --topic topic_3 --partitions 3 --replication-factor 3

#### kafka-acls控制权限 命令为:kafka-acls.sh 参数如下: * –add 增加权限 --remove 删除权限 * –allow-host 允许操作的主机 --deny-host 拒绝的主机 * –allow-principal 允许操作的用户 --deny-principal 拒绝用户 * –bootstrap-server 集群地址 * –command-config 认证文件信息 * –group 可以消费topic的消费者组 * –list 查询所有权限 * –operation 增加操作权限 + describe + describeConfigs + alter + read + delete + create + all + write + alterconfig * –topic 指定topic ##### 查询topic所有权限

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

kafka-acls.sh --bootstrap-server kafka1-73085:9092 --list --command-config /root/admin.conf

##### 删除所有权限

- 1

- 2

- 3

- 4

- 5

kafka-acls.sh --bootstrap-server kafka1-73085:9092 --topic topic_1 --remove --command-config /root/admin.conf

##### 给用户增加权限

给之前的用户tly授权

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

kafka-acls.sh --bootstrap-server kafka1-73085:9092 --add --allow-principal User:tly --topic topic_1 --operation all --command-config /root/admin.conf

使用tly用户查看当前topic

- 1

- 2

- 3

- 4

- 5

kafka-topics.sh --bootstrap-server kafka1-73085:9092 --list --command-config /root/auth.conf

##### 回收权限

- 1

- 2

- 3

- 4

- 5

kafka-acls.sh --bootstrap-server kafka1-73085:9092 --remove --allow-principal user:tly --topic topic_1 --operation all --command-config /root/admin.conf

##### 增加权限并且增加IP限制

- 1

- 2

- 3

- 4

- 5

kafka-acls.sh --bootstrap-server kafka1-73085:9092 --add --deny-principal User:tly --topic topic_1 --operation all --deny-host 127.0.0.1 --command-config admin.conf

##### 生产者和消费者的权限设置

- 1

- 2

- 3

- 4

- 5

删除所有权限信息

kafka-acls.sh --bootstrap-server kafka1-73085:9092 --topic topic_1 --remove --command-config /root/admin.conf

添加生产者权限

kafka-acls.sh --bootstrap-server kafka1-73085:9092 --add --allow-principal User:tly --operation Write --topic topic_1 --command-config /root/admin.conf

添加消费权限

kafka-acls.sh --bootstrap-server kafka1-73085:9092 --add --allow-principal User:tly --operation Read --topic topic_1 --command-config /root/admin.conf

消费消息

kafka-console-consumer.sh --bootstrap-server kafka1-73085:9092 --topic topic_1 --from-beginning --consumer.config /root/auth.conf

还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

93道网络安全面试题

内容实在太多,不一一截图了

黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。