热门标签

热门文章

- 1基于Python(Django框架)的毕业设计作品成品(6)学校校园排课选课系统设计与实现_python 自动排课系统的设计与实现_python课设设计

- 2【Git】git快速入门,一文学会使用git常用命令与使用步骤

- 3【Python】超详细实例讲解python多线程(threading模块)_python threading介绍

- 4Typora+PicGo+Gitee环境搭建(windows)(需要的软件下载打包在一起了)_picgo设置gitee

- 5TensorFlow2.4 GPU版安装教程_tensorflow2.4安装

- 6Pycharm上push项目到git报错解决_pycharm git push失败

- 7SQL Server 2019安装详细教程(图文详解,非常靠谱)_sql2019安装教程图解

- 8Mac下安装brew,并且可在终端使用telnet_brew install telnet

- 9安装PaddlePaddle及使用PP-OCRv3 模型提取身份证信息_paddlepaddle ocr

- 10AI写作大揭秘,如何在今日头条发布爆款文章?_ai生成文章发布今日头条没有展现吗

当前位置: article > 正文

kali 密码嗅探(arpspoof、ettercap-graphical)_ettercap-graphical有密码

作者:空白诗007 | 2024-06-25 02:24:59

赞

踩

ettercap-graphical有密码

一、环境

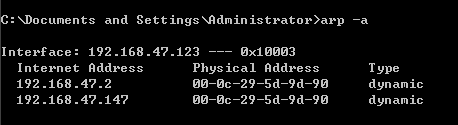

目标主机:Win2003

IP:192.168.47.123

MAC: 00:0c:29:ac:15:99

- 1

- 2

攻击机:kali

IP: 192.168.47.147

MAC: 00:0c:29:5d:9d:90

- 1

- 2

网关:

IP: 192.168.47.2

MAC: 0:50:56:ee:63:d5

- 1

- 2

二、ARP欺骗

2.1 开启 kali 路由功能

改文件(/proc/sys/net/ipv4/ip_forward)参数:

echo 1 > /proc/sys/net/ipv4/ip_forward

- 1

- 2

2.2 开始欺骗

#新版kali2020 没有预装arpspoof

arpspoof -i eth0 -t 192.168.47.123 -r 192.168.47.2

-t win2003 目标主机

-r 网关

- 1

- 2

- 3

- 4

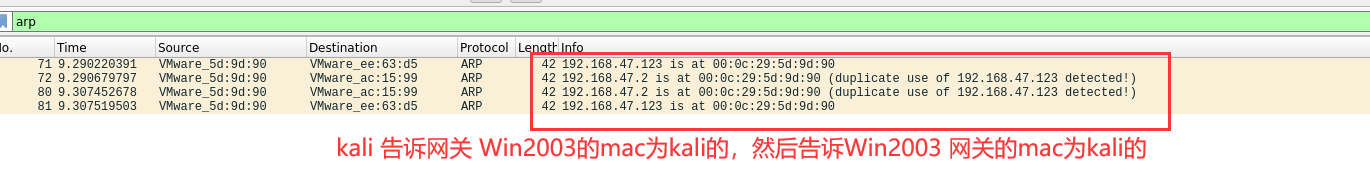

效果是这样的:

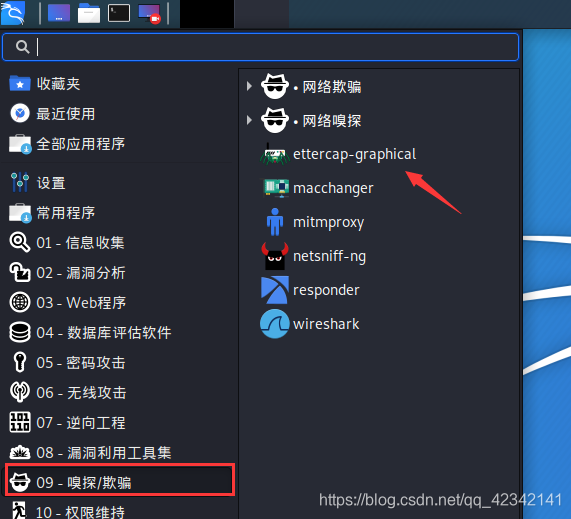

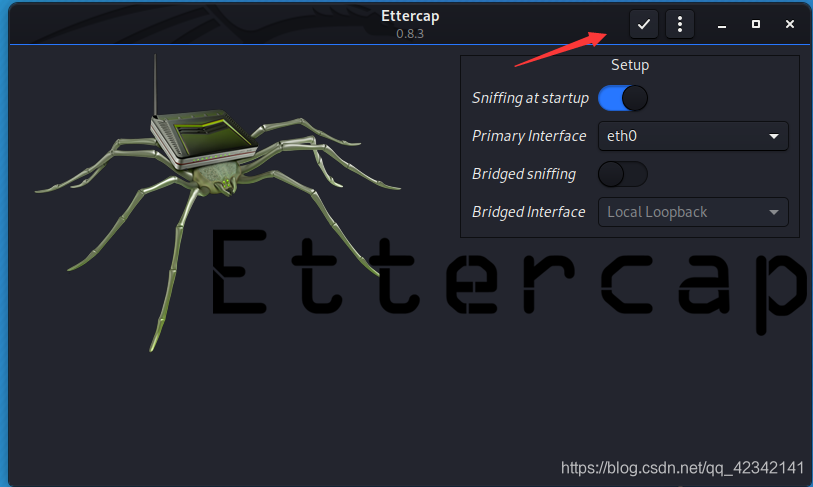

介绍下图形界面用于欺骗的工具 ettercap-graphical

点击 √

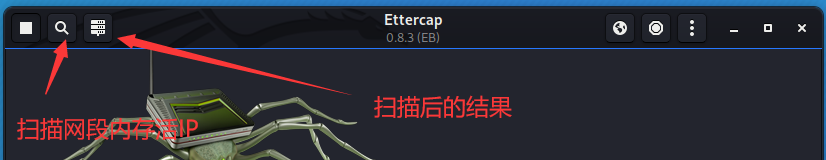

点击扫描

点击扫描

可选择单项欺骗或者双向欺骗:

[这里选择双向欺骗]

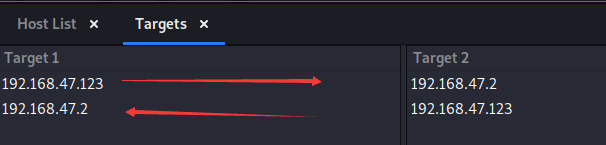

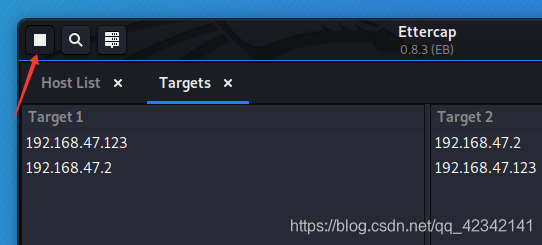

将 Win2003(192.168.47.123) 添加到 Target1

将 网关(192.168.47.2) 添加到 Target2

#(到这,只是单项)

接着执行:

将 网关(192.168.47.2) 添加到 Target1

将 Win2003(192.168.47.123) 添加到 Target2

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

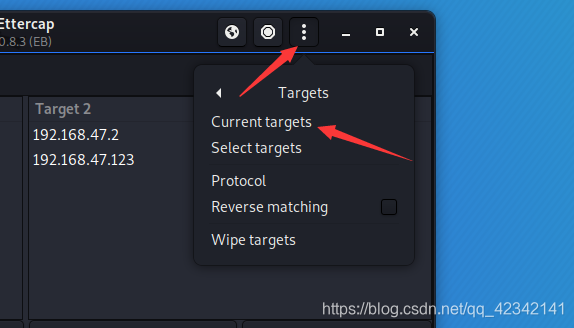

查看配置结果

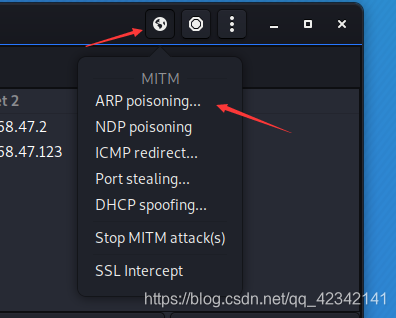

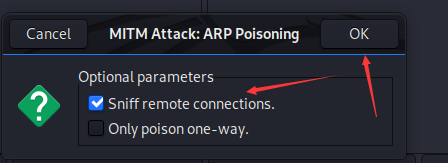

开始欺骗

开始欺骗

接着点击 start

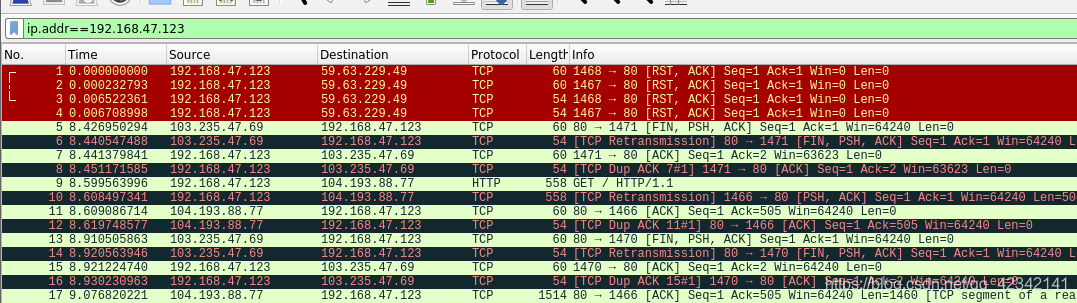

三、抓包验证

四、wireshark中根据MAC地址/物理地址过滤数据包

捕获过滤和显示过滤的语法如下:

1、wireshark捕获过滤中过滤MAC地址/物理地址

ether host 80:f6:2e:ce:3f:00 //过滤目标或源地址是80:f6:2e:ce:3f:00的数据包

ether dst host 80:f6:2e:ce:3f:00 //过滤目标地址是80:f6:2e:ce:3f:00的数据包

ether src host 80:f6:2e:ce:3f:00 //过滤源地址是80:f6:2e:ce:3f:00的数据包

2、wireshark显示过滤中过滤MAC地址/物理地址

eth.addr== 80:f6:2e:ce:3f:00 //过滤目标或源地址是80:f6:2e:ce:3f:00的数据包

eth.src== 80:f6:2e:ce:3f:00 //过滤源地址是80:f6:2e:ce:3f:00的数据包

eth.dst== 80:f6:2e:ce:3f:00 //过滤目标地址是80:f6:2e:ce:3f:00的数据包

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/空白诗007/article/detail/754680

推荐阅读

相关标签