- 1第八篇【传奇开心果短博文系列】鸿蒙开发技术点案例示例:酷炫简单的ArkUI 动画和过渡效果_arkui lineargradient

- 2【鸿蒙开发】音频格式的转换

- 3Android.bp语法和使用,源码编译比平台低版本的sdk编译apk_.bp文件

- 4鸿蒙和安卓实际体验,鸿蒙2.0,你收到推送了么?告诉你实际体验!

- 5如何确保JDK版本与操作系统架构匹配?

- 6php登录接口开发文档,登录接口 - 阿里TV开放平台文档 - php中文网手册

- 7最常见的8个Android内存泄漏问题及解决方法_android 内存泄漏的场景和解决办法

- 8一个简单的Vue2例子讲明白拖拽drag、移入dragover、放下drop的触发机制先后顺序

- 9c++学习——(4)构造函数初始化列表以及拷贝构造函数_在初始化列表中未调用拷贝构造函数

- 10Android 系统架构_android系统架构

【centos】【vsftpd】FTP本地用户登录配置_vsftpd配置用户登录目录

赞

踩

ftp与sftp

- 差异非常大

- ftp相当于一种网络协议,可运行在不同操作系统,默认使用21端口和20端口,明文传输且不稳定

- sftp基于ssh,默认使用22端口,Linux自带,加密传输且稳定

- vsftpd是用于配置ftp,与sftp无关

- sftp无需配置,相当于ssh远程连接,本地用户使用

sftp user@XX.XX.XX.XX即可

安装vsftpd和ftp

- ftp用于测试

yum install -y vsftpd* ftp*- 1

- 启动

systemctl start vsftpd- 1

- 防火墙开放21端口

firewall-cmd --zone=public --add-port=21/tcp --permanent firewall-cmd --reload firewall-cmd --zone=public --list-ports- 1

- 2

- 3

- 测试

systemctl status vsftpd netstat -ntlp | grep vsftpd ftp XX.XX.XX.XX- 1

- 2

- 3

本地用户登录-不限制访问目录

不可匿名登录

禁止其他用户访问

仅本地用户ftpuser可访问

默认访问目录/home/ftpuser

可访问其他目录

-

新增本地用户

ftpuseruseradd -d /home/ftpuser -s /bin/bash ftpuser passwd ftpuser- 1

- 2

-

修改配置

/etc/vsftpd/vsftpd.conf默认配置如下anonymous_enable=YES local_enable=YES write_enable=YES local_umask=022 dirmessage_enable=YES xferlog_enable=YES connect_from_port_20=YES xferlog_std_format=YES listen=NO listen_ipv6=YES pam_service_name=vsftpd userlist_enable=YES tcp_wrappers=YES- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

修改后

anonymous_enable=NO #禁止匿名用户登录服务器 local_enable=YES #允许本地用户登录服务器 write_enable=YES #允许写操作 local_umask=022 dirmessage_enable=YES xferlog_enable=YES connect_from_port_20=YES xferlog_std_format=YES listen=NO listen_ipv6=YES pam_service_name=vsftpd userlist_enable=YES tcp_wrappers=YES # YES,user_list用户为黑名单,禁止登录;NO则为白名单,可登录 userlist_deny=YES # chroot_list本地用户可登录ftp名单,且本地用户需要在/etc/shells范围内或者修改/etc/pam.d/vsftpd的pam限制 chroot_list_enable=YES chroot_list_file=/etc/vsftpd/chroot_list # 设置根目录可写 allow_writeable_chroot=YES

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

-

在

/etc/vsftpd/下新建chroot_list文件,然后写入本地用户ftpuser,一行代表一个用户 -

重启

systemctl restart vsftpd -

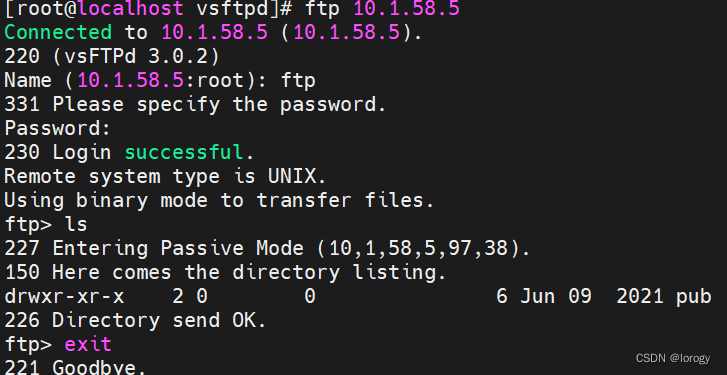

本机测试

ftp XX.XX.XX.XX成功

本地用户登录-限制访问目录

不可匿名登录

禁止其他用户访问

仅本地用户ftptest可访问

仅可访问目录/var/ftp

- 新增本地用户

ftptestuseradd -d /var/ftp -s /sbin/nologin ftptest passwd ftptest chmod -R 777 /var/ftp- 1

- 2

- 3

- 修改

/etc/pam.d/vsftpd,使用户可通过pam验证[root@localhost vsftpd]# vi /etc/pam.d/vsftpd #%PAM-1.0 session optional pam_keyinit.so force revoke auth required pam_listfile.so item=user sense=deny file=/etc/vsftpd/ftpusers onerr=succeed #auth required pam_shells.so auth include password-auth account include password-auth session required pam_loginuid.so session include password-auth- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 修改配置

anonymous_enable=NO #禁止匿名用户登录服务器 local_enable=YES #允许本地用户登录服务器 write_enable=YES #允许写操作 local_umask=022 dirmessage_enable=YES xferlog_enable=YES connect_from_port_20=YES xferlog_std_format=YES listen=NO listen_ipv6=YES pam_service_name=vsftpd userlist_enable=YES tcp_wrappers=YES # YES,user_list用户为黑名单,禁止登录;NO则为白名单,可登录 userlist_deny=YES # 限制访问目录本地用户仅可访问/var/ftp chroot_local_user=YES local_root=/var/ftp # 设置根目录可写 allow_writeable_chroot=YES

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 重启

systemctl restart vsftpd - 本机测试

ftp XX.XX.XX.XX成功

有可能影响连接的问题

pam认证

可根据情况注释

auth required pam_shells.so: 仅允许用户的shell是 /etc/shells文件内的shell,才能登录auth required pam_listfile.so:/etc/ftpusers 中的用户禁止登陆

# cat /etc/pam.d/vsftpd

#%PAM-1.0

session optional pam_keyinit.so force revoke

auth required pam_listfile.so item=user sense=deny file=/etc/vsftpd/ftpusers onerr=succeed

auth required pam_shells.so

auth include password-auth

account include password-auth

session required pam_loginuid.so

session include password-auth

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

selinux策略

安全增强模块,根据情况修改

ftpd_full_access:影响创建新目录等tftp_home_dir:影响ftp根目录访问等

setsebool -P tftp_home_dir 1

setsebool -P ftpd_full_access 1

systemctl restart vsftpd

- 1

- 2

- 3

# sestatus -b | grep ftp

ftpd_anon_write off

ftpd_connect_all_unreserved off

ftpd_connect_db off

ftpd_full_access on

ftpd_use_cifs off

ftpd_use_fusefs off

ftpd_use_nfs off

ftpd_use_passive_mode off

httpd_can_connect_ftp off

httpd_enable_ftp_server off

tftp_anon_write off

tftp_home_dir on

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

被动模式

pasv_enable=YES

pasv_min_port=31000

pasv_max_port=31999

- 1

- 2

- 3

防火墙

firewall-cmd --zone=public --add-port=31000-31999/tcp --permanent

firewall-cmd --reload

firewall-cmd --zone=public --list-ports

- 1

- 2

- 3

ipv4和ipv6

默认ipv6,可修改为ipv4配置

listen=YES

listen_ipv6=NO

- 1

- 2

报错

1、 530 Login incorrect

-

确认用户账密无误

-

网上的

pam_service_name=vsftpd方法无效 -

查看

/etc/pam.d/vsftpd文件,对以下两条要求进行排查,我的用户是/sbin/nologin,不在/etc/shells范围内。- auth required pam_shells.so: 仅允许用户的shell是 /etc/shells文件内的shell,才能登录

- auth required pam_listfile.so item=user sense=deny file=/etc/ftpusers onerr=succeed:/etc/ftpusers 中的用户禁止登陆

[root@localhost vsftpd]# cat /etc/pam.d/vsftpd #%PAM-1.0 session optional pam_keyinit.so force revoke auth required pam_listfile.so item=user sense=deny file=/etc/vsftpd/ftpusers onerr=succeed auth required pam_shells.so auth include password-auth account include password-auth session required pam_loginuid.so session include password-auth [root@localhost vsftpd]# cat /etc/shells /bin/sh /bin/bash /usr/bin/sh /usr/bin/bash- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 方案一:可以修改

/etc/pam.d/vsftpd注释掉auth required pam_shells.so - 方案二:修改用户登录属性,

usermod -s /bin/bash ftptest

-

重启验证,该报错解决,但登录时出现先报错

500 OOPS: vsftpd: refusing to run with writable root inside chroot(),见下条

2、500 OOPS: vsftpd: refusing to run with writable root inside chroot()

原因:安装的最新版本,增加了对配置错误的强制检查,要求根目录不可写

Add stronger checks for the configuration error of running with a

writeable root directory inside a chroot(). This may bite people who

carelessly turned on chroot_local_user but such is life.

- 方案一:配置文件设置

allow_writeable_chroot=YES - 方案二:设置

ftptest用户根目录不可写chmod a-w ftptest

3、227 Entering Passive Mode (10,1,58,5,242,166). ftp: connect: 没有到主机的路由

描述:本机ftp测试没问题;内网其他服务器ftp登陆成功,但执行ls等命令报错

原因:被动模式端口问题

- 方案一:登录后,输入

passive,关掉被动模式ftp> passive Passive mode off. ftp> ls 200 PORT command successful. Consider using PASV. 150 Here comes the directory listing. drwxrwxrwx 2 0 0 6 Jun 09 2021 pub drwxr-xr-x 2 1001 1001 6 Feb 20 06:05 test 226 Directory send OK.- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 方案二:配置文件设置被动模式,并开放防火墙端口

31000-31999

配置pasv_enable=YES pasv_min_port=31000 pasv_max_port=31999- 1

- 2

- 3

firewall-cmd --zone=public --add-port=31000-31999/tcp --permanent firewall-cmd --reload firewall-cmd --zone=public --list-ports- 1

- 2

- 3

4、425 Failed to establish connection. Error EElFTPSError: Control channel transfer error 114690

描述:内网正常,外网登陆成功但执行其他命令失败

原因:防火墙添加端口后,未firewall-cmd --reload使其生效