- 1江苏开放大学计算机形成性考核作业,2016江苏开放大学机械CAD形成性考核作业附答案.doc...

- 2超详细!大模型面经指南(附答案)_大模型面试

- 3【人工智能】基于分类算法的学生学业预警系统应用_学习失败预警

- 4集合知识点整理及其他_collection.remove性能问题

- 5【相机标准】我的cameralink学习笔记(个人总结、翻译、理解)_cameralink协议

- 6Windows11 - 使用 sftp连接 CentOS 7,实现文件上传与下载_windows连接sftp

- 7Spark 用 scala 实现读取 hive 表进行读、写等操作_scala语言 spark写入hive表数据的方法 无账号密码

- 8php随机数种子作用,PHP随机数生成与使用解析

- 93. chromium 编译源码_chromium 源码编译

- 10香橙派AIpro如何赋能AI+边缘流媒体设备

网测科技_Web攻击靶场测试案例_web应用攻击实验

赞

踩

一、Web攻击靶场简介

1.1 工作原理

通过扫描指定主机的Web类型、主机名、特定目录、cookie、特定cgi 漏洞、xss漏洞、sql注入漏洞等安全问题,从而检测出主机存在的漏洞。也可以对指定主机进行攻击,可以测试出网络安全设备的检测和拦截能力。

1.2 用例用途

通过对主机或网络安全设备发送攻击探测报文来发现主机存在的Web漏洞和检测网络安全设备的防护识别能力。

二、Web攻击靶场用例可应用的场景

2.1 攻击模式

Web攻击靶场为攻击模式时,Supernova测试仪为单臂模式,向受测应用服务器发送攻击脚本,如SQL注入等,检测受测服务器是否存在漏洞。如果存在某一类型的攻击漏洞,将会标记为命中,不存在则标记为未命中。从而有利于目标主机服务器识别和修复。

2.2 靶场模式

Web攻击靶场为靶场模式时,Supernova测试仪为双臂模式,受测设备(防火墙、WAF等安全产品)与测试仪环接,客户端模拟攻击, 服务端运行靶场应用如bWAPP/DVWA等,检测受测设备防护能力,当这些攻击报文经过防护设备时,防护设备可以通过流量模拟来模拟检测这些攻击报文,从而进行配置拦截规则对这些攻击报文进行拦截,使这些攻击报文不再命中此设备。

三、Web攻击靶场功能介绍

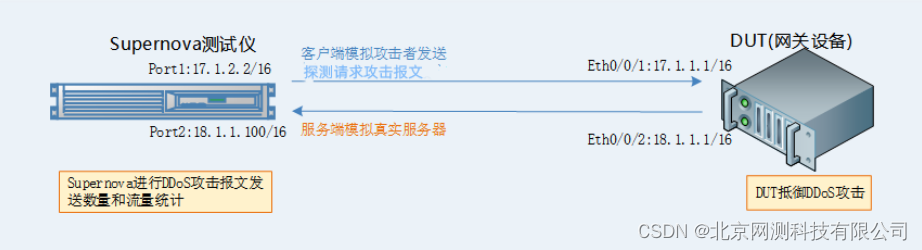

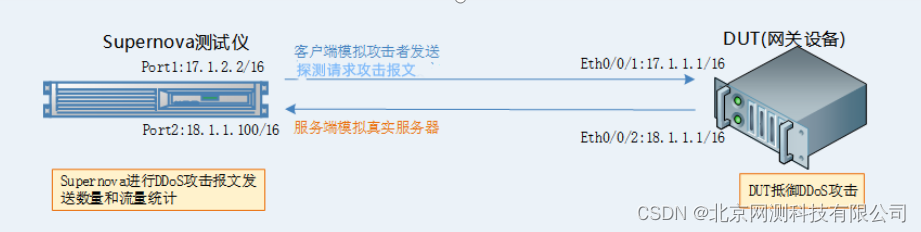

3.1Web攻击靶场拓扑图

对网络安全设备防御能力测试

说明:测试仪使用”靶场模式”,测试仪客户端模拟攻击者发送攻击报文,服务端模拟真实服务器,攻击报文经过网关设备,检测网关设备是否能够检测防御这些攻击报文,测试DUT防御能力。

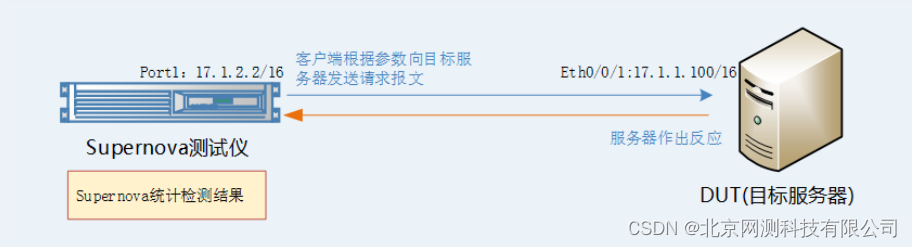

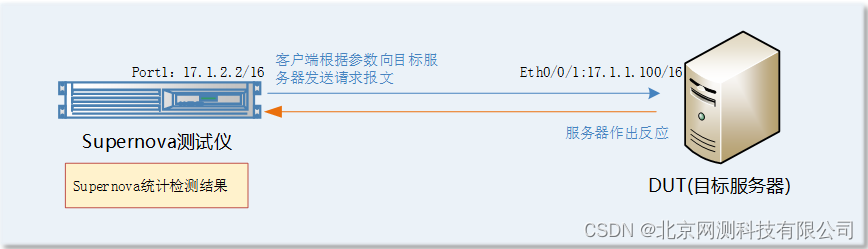

对Web服务器漏洞探测

说明:测试仪使用”攻击模式”模拟扫描设备,测试仪的测试口直连目标服务器,检测目标服务器存在的Web漏洞。

3.2Web攻击靶场用例设置

3.2.1 靶场模式

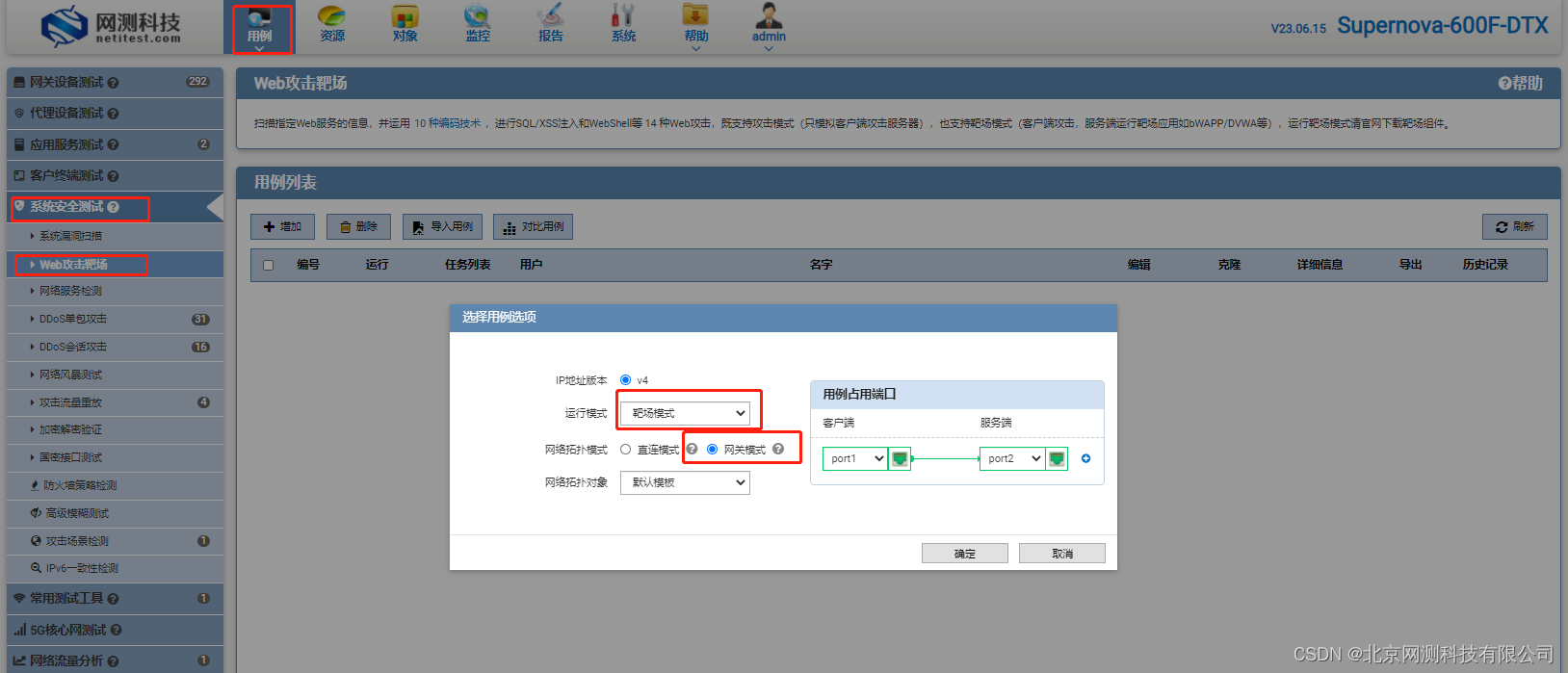

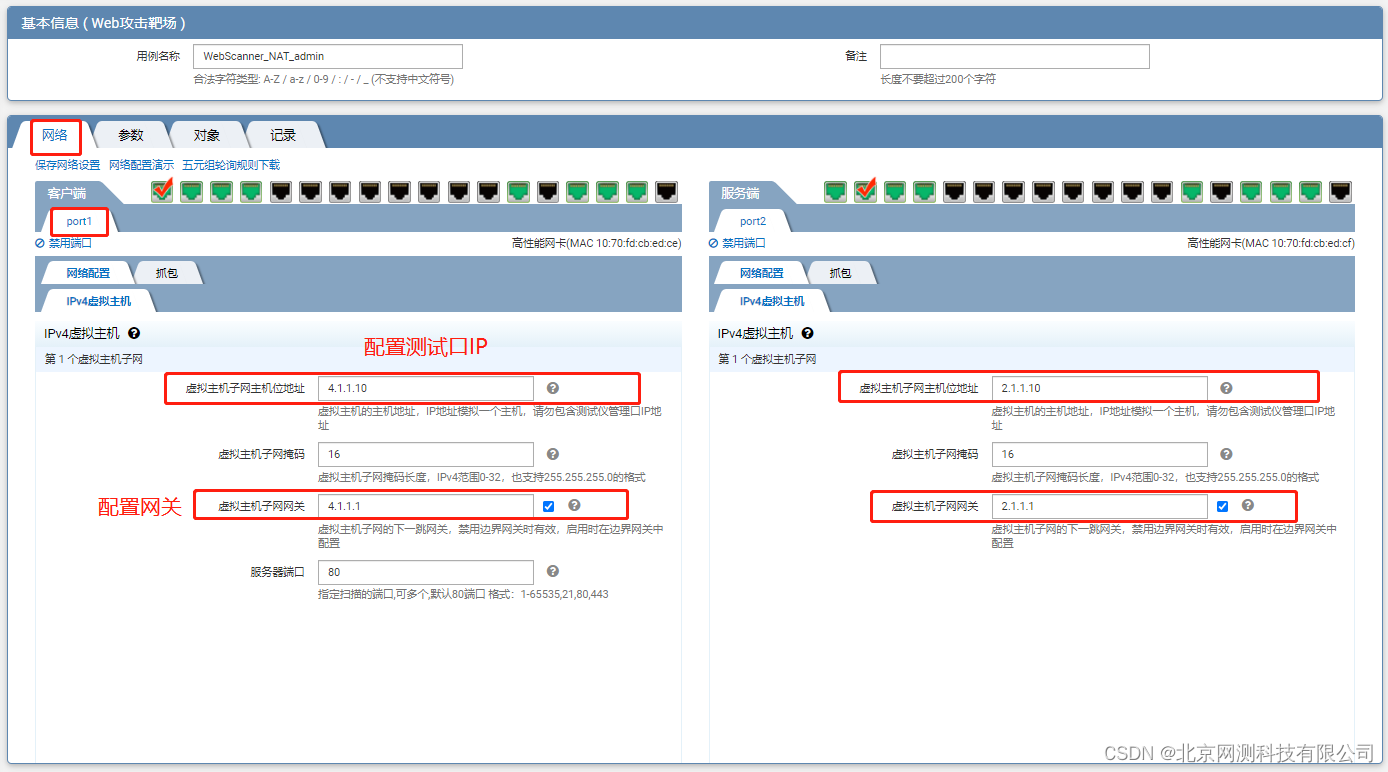

- 在靶场模式下,创建Web攻击靶场用例,由于过的是防火墙,需要配置网关,选择网关模式。

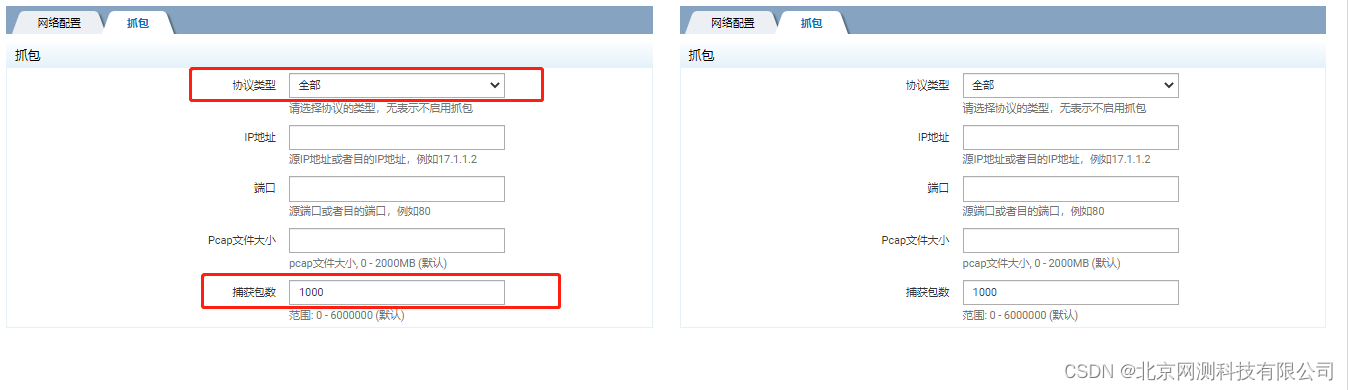

2.抓包设置,本次运行结果需要看对应的攻击对象是否被防火墙拦截。以及拦截后测试仪发送的攻击请求报文的响应状态是否和实际结果对应,需要抓包查看。

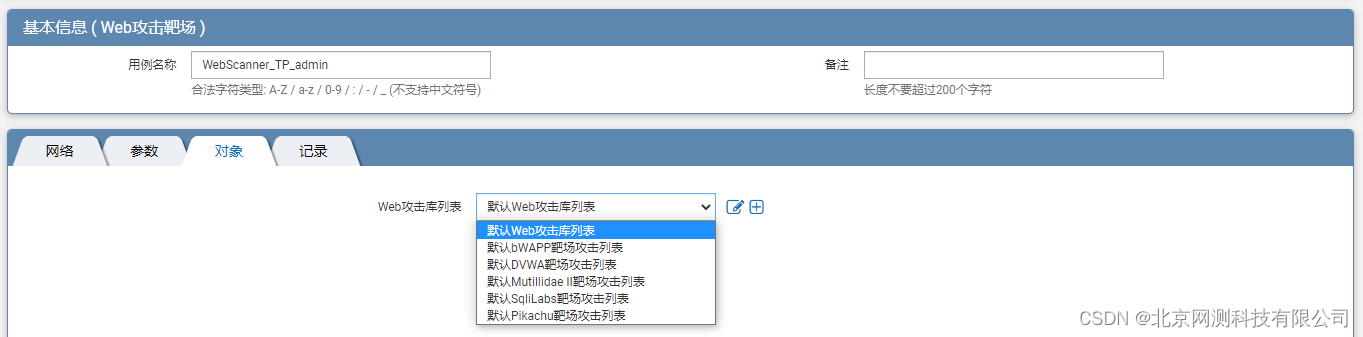

3.配置Web攻击对象

选择不同的靶场并使用相对应的靶场对象。其中可以对某一靶场对象进行克隆,并根据不同的攻击类型选择相应的攻击对象。

3.2.2 攻击模式

1.在攻击模式下,创建Web攻击靶场用例。

2.抓包设置,本次运行结果需要看测试仪检测出的漏洞是否符合用例结果,需要抓包查看。

3.配置Web攻击对象

选择不同的靶场并使用相对应的靶场对象。其中可以对某一靶场对象进行克隆,并根据不同的攻击类型选择相应的攻击对象。

3.3 Web攻击靶场测试目的

3.3.1 扫描web主机是否存在web漏洞;

3.3.2 检测防火墙针对Web攻击行为的识别与防御能力。

3.4 Web攻击靶场预期结果

3.4.1 靶场模式,防火墙启用web防护策略时,对相应的攻击行为可以有效拦截;

3.4.2 攻击模式,对目标服务器进行扫描探测,检测到服务器存在的web漏洞。

四、测试案例

4.1 案例一 测试防火墙针对sql注入的拦截能力

测试拓扑:

说明:测试仪使用”靶场模式”,测试仪客户端模拟攻击者发送攻击报文,服务端模拟真实服务器,攻击报文经过网关设备,检测网关设备是否能够检测防御这些攻击报文,测试DUT防御能力。

4.1.1 创建Web攻击靶场用例

4.1.2 配置网关,设置测试仪测试端口IP地址

4.1.3 抓包设置

本次运行结果需要看对应的攻击对象是否被防火墙拦截。以及拦截后测试仪发送的攻击请求报文的响应状态是否和实际结果对应,需要抓包查看。

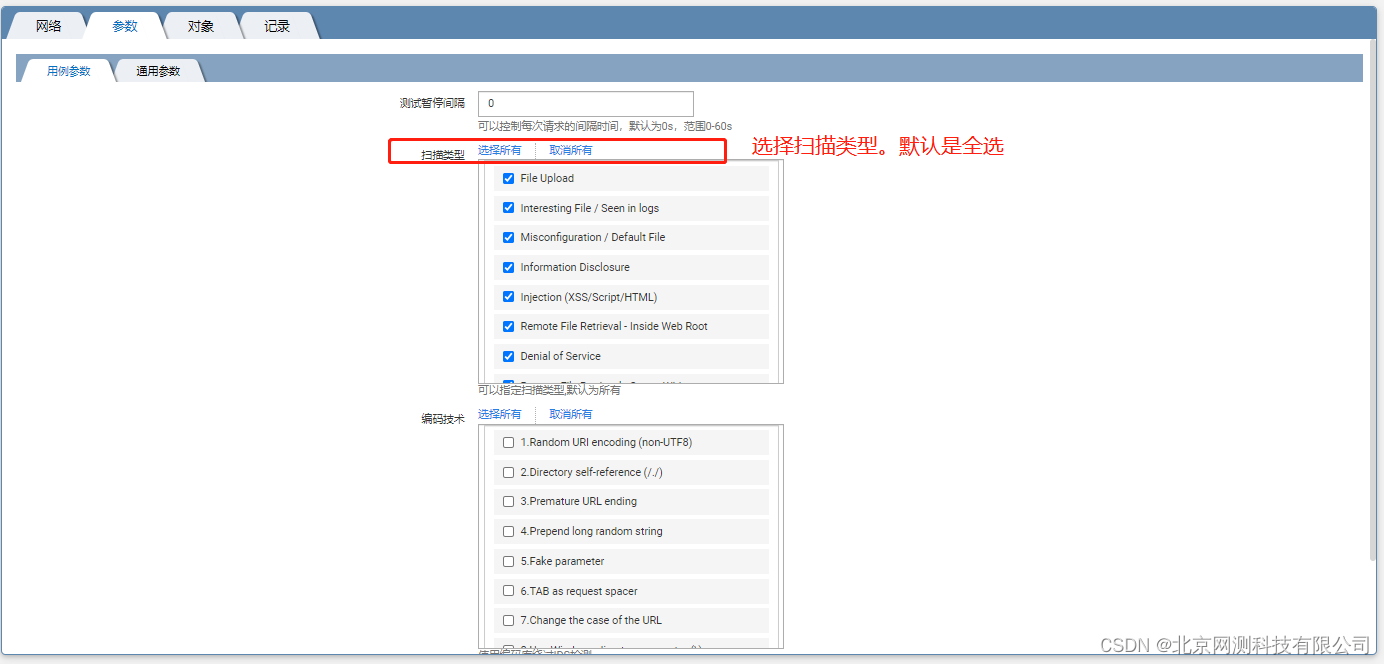

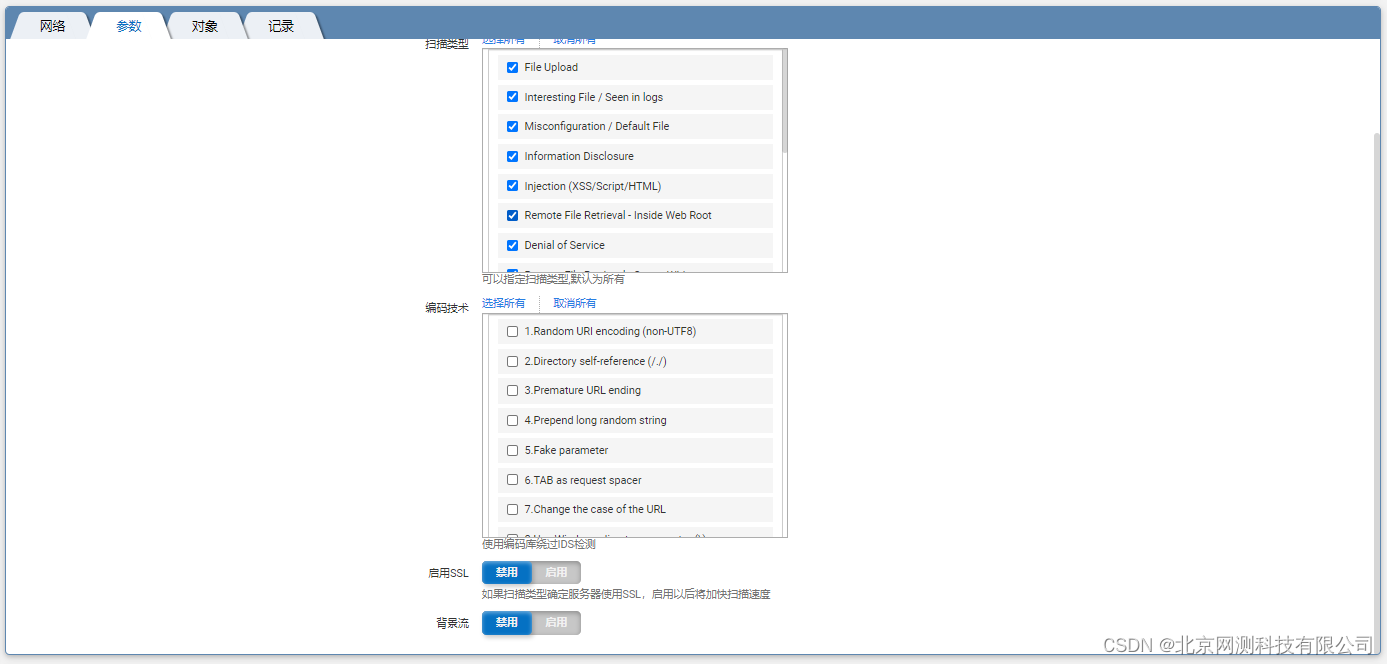

4.1.5 用例参数配置

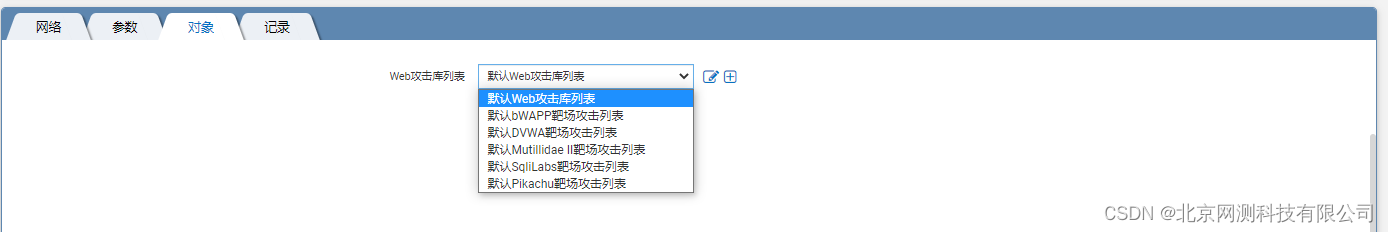

4.1.5 配置Web攻击对象

选择“默认WEB攻击库列表”;

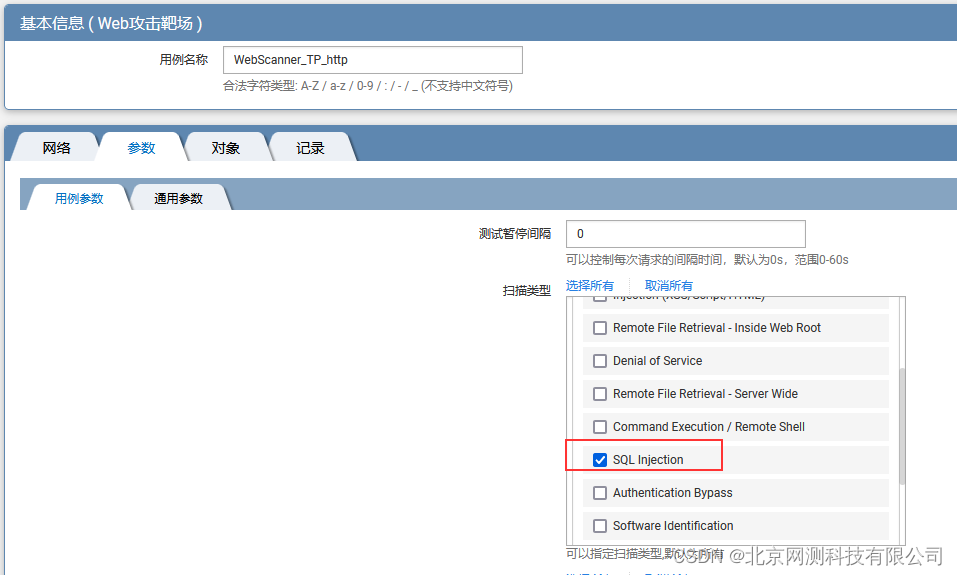

4.1.6 选择扫描类型为“SQL注入”

4.1.7 启动用例,查看监控界面状态

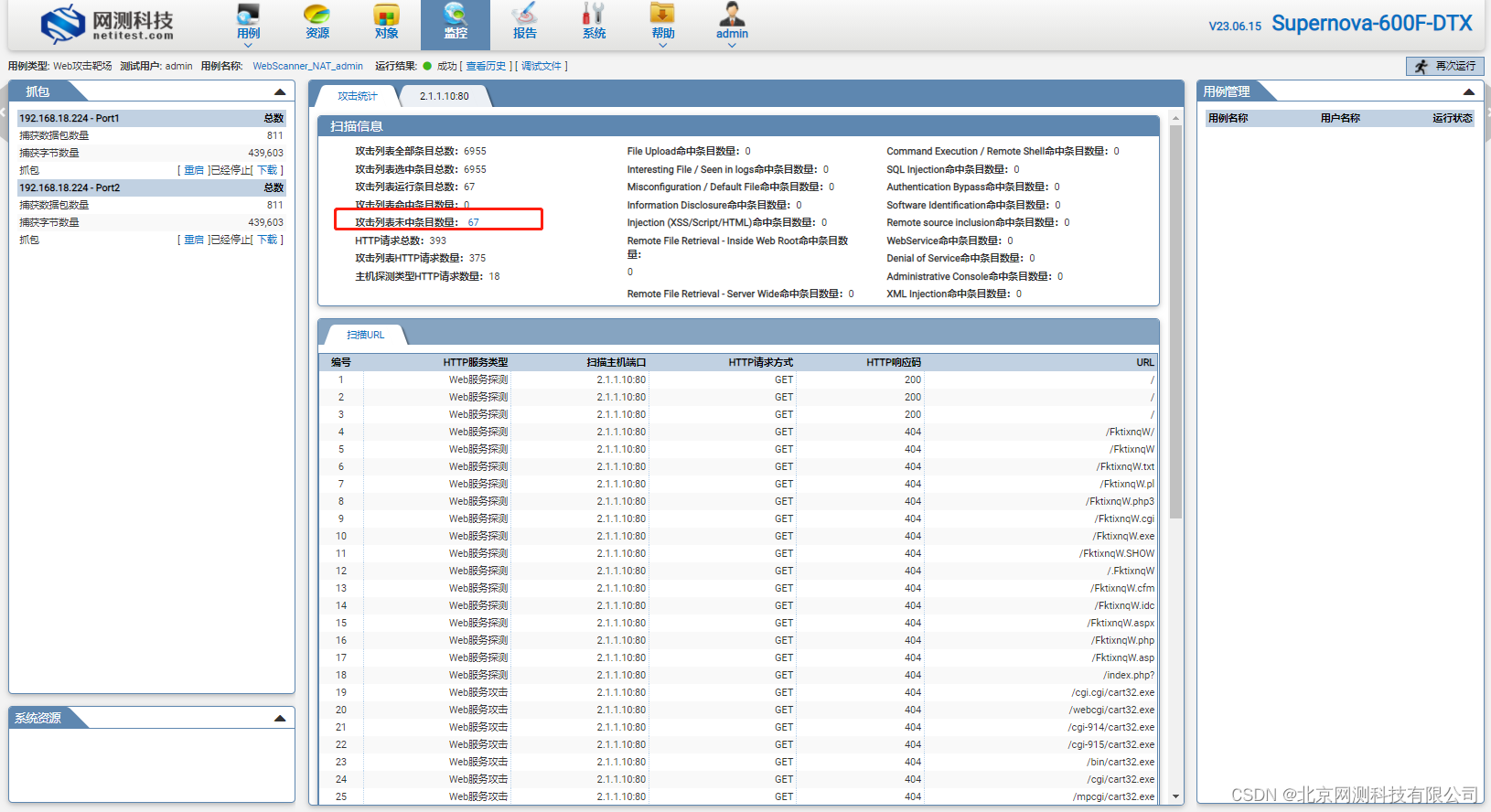

4.1.8 查看报告统计

未命中条目数量:67,可判断防火墙针对这些sql注入条目有效拦截;

4.1.9 对预期结果进行验证

预期结果:靶场模式,防火墙启用web防护策略时,测试结果中有67条未命中条目,说明这些条目匹配到了防火墙的拦截策略,从而进行了有效拦截;

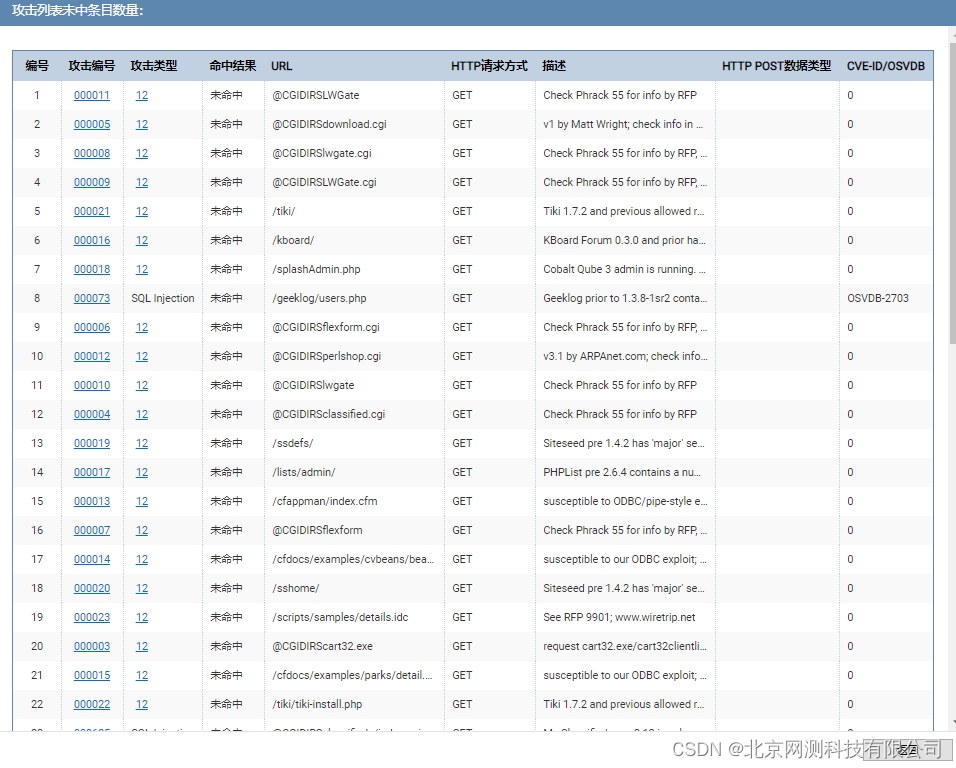

点击查看测试仪发送的条目信息

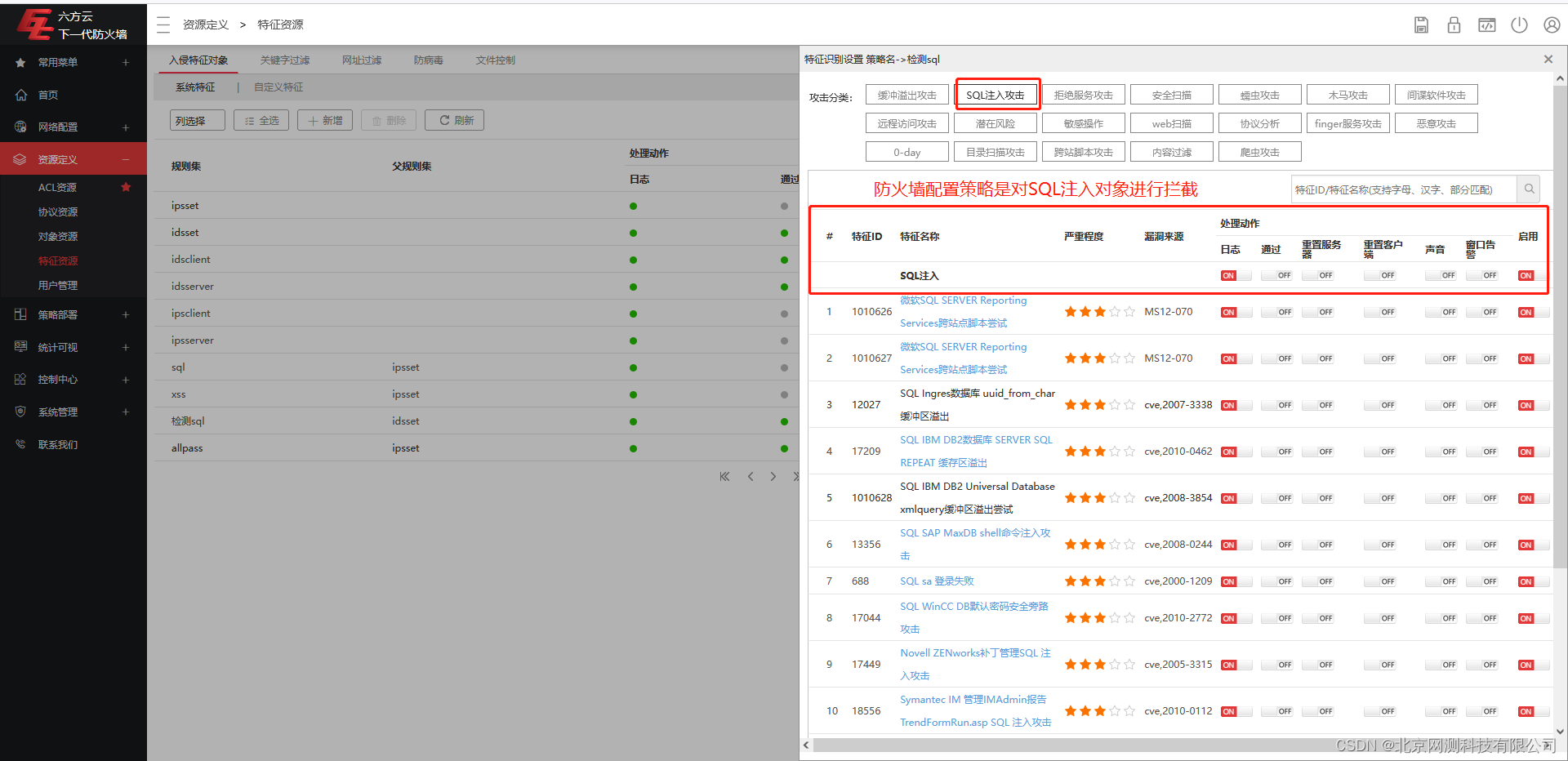

查看防火墙策略

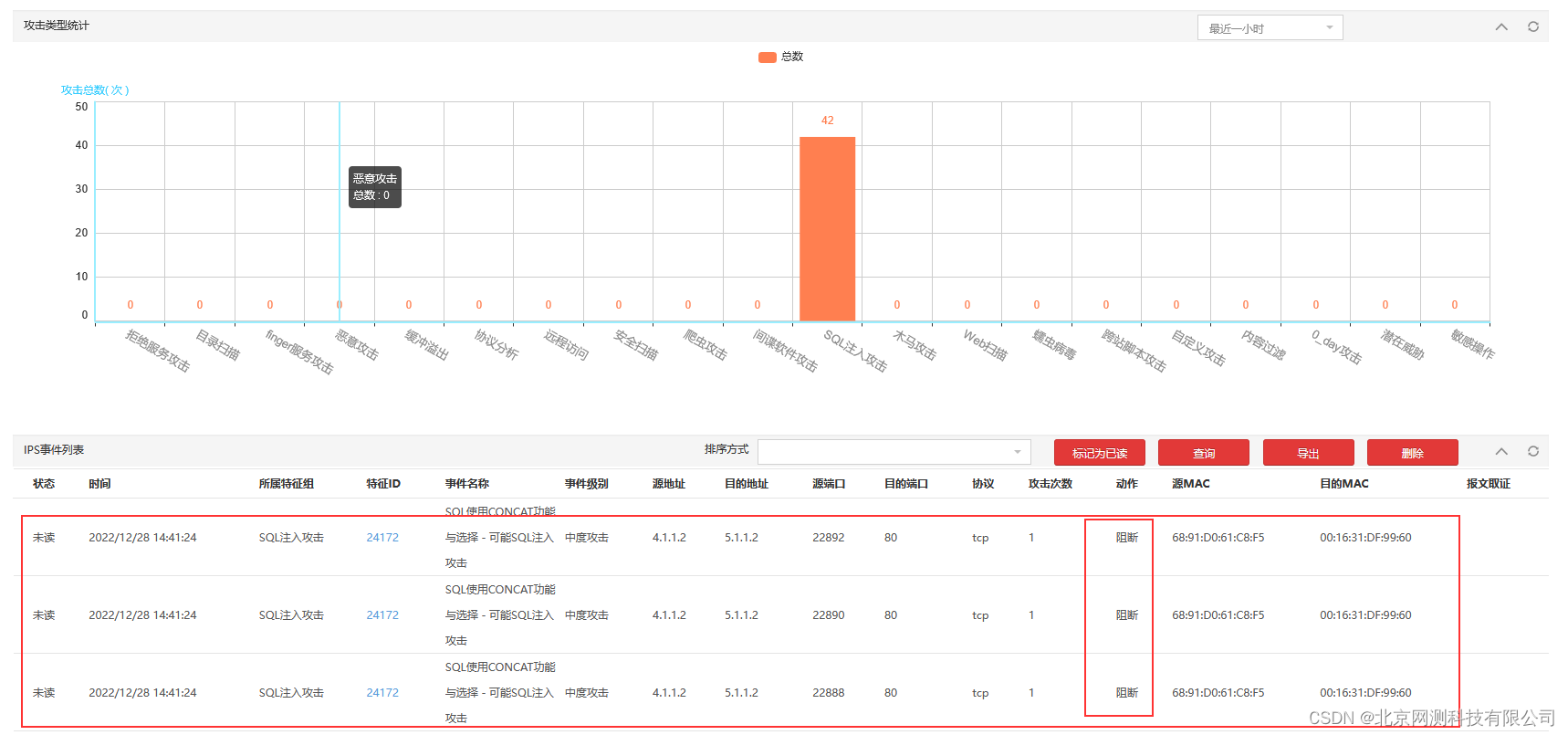

查看防火墙拦截日志信息

4.2 案例二 对某Web服务器的80端口进行漏洞扫描

测试拓扑

说明:测试仪使用”攻击模式”模拟扫描设备,测试仪的测试口直连目标服务器,检测目标服务器存在的Web漏洞。

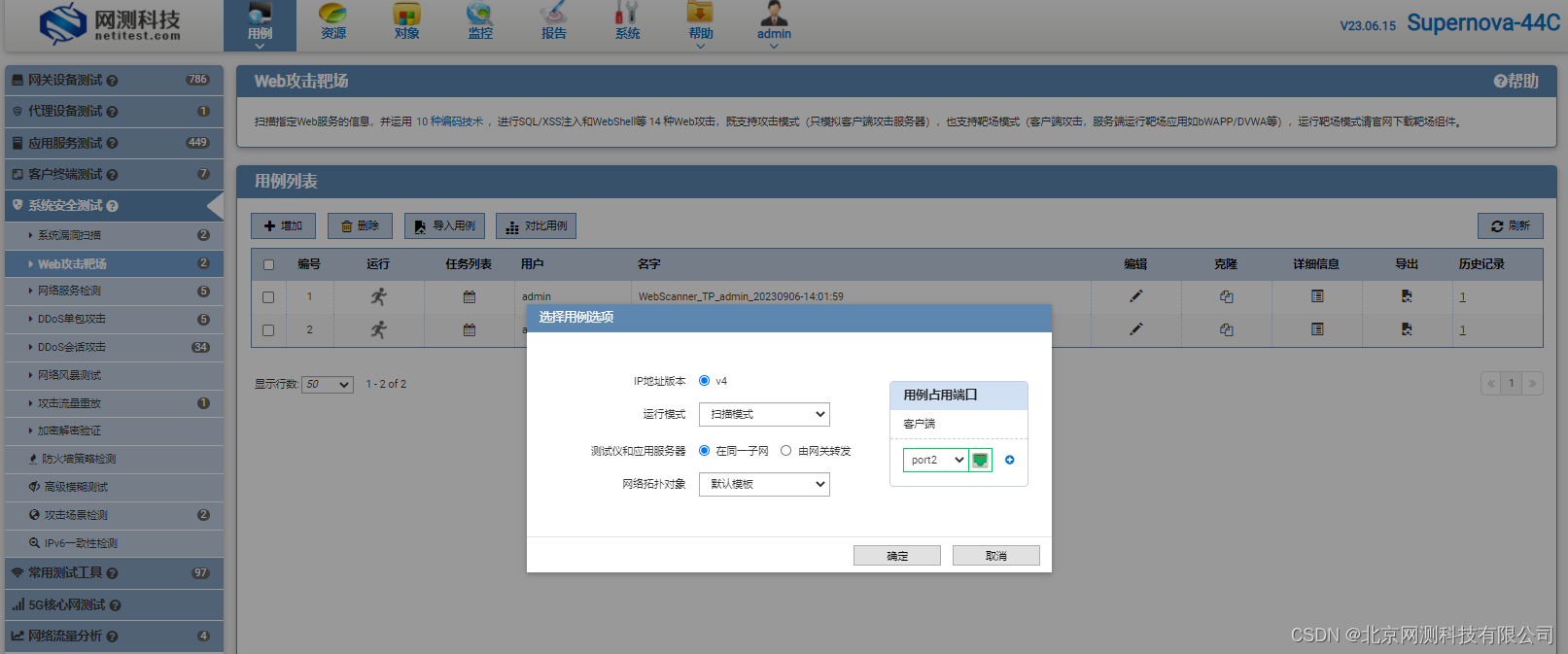

4.2.1 创建用例并配置网络

创建Web攻击靶场用例(攻击模式),配置参数

4.2.2 选择对象“Web攻击库列表”

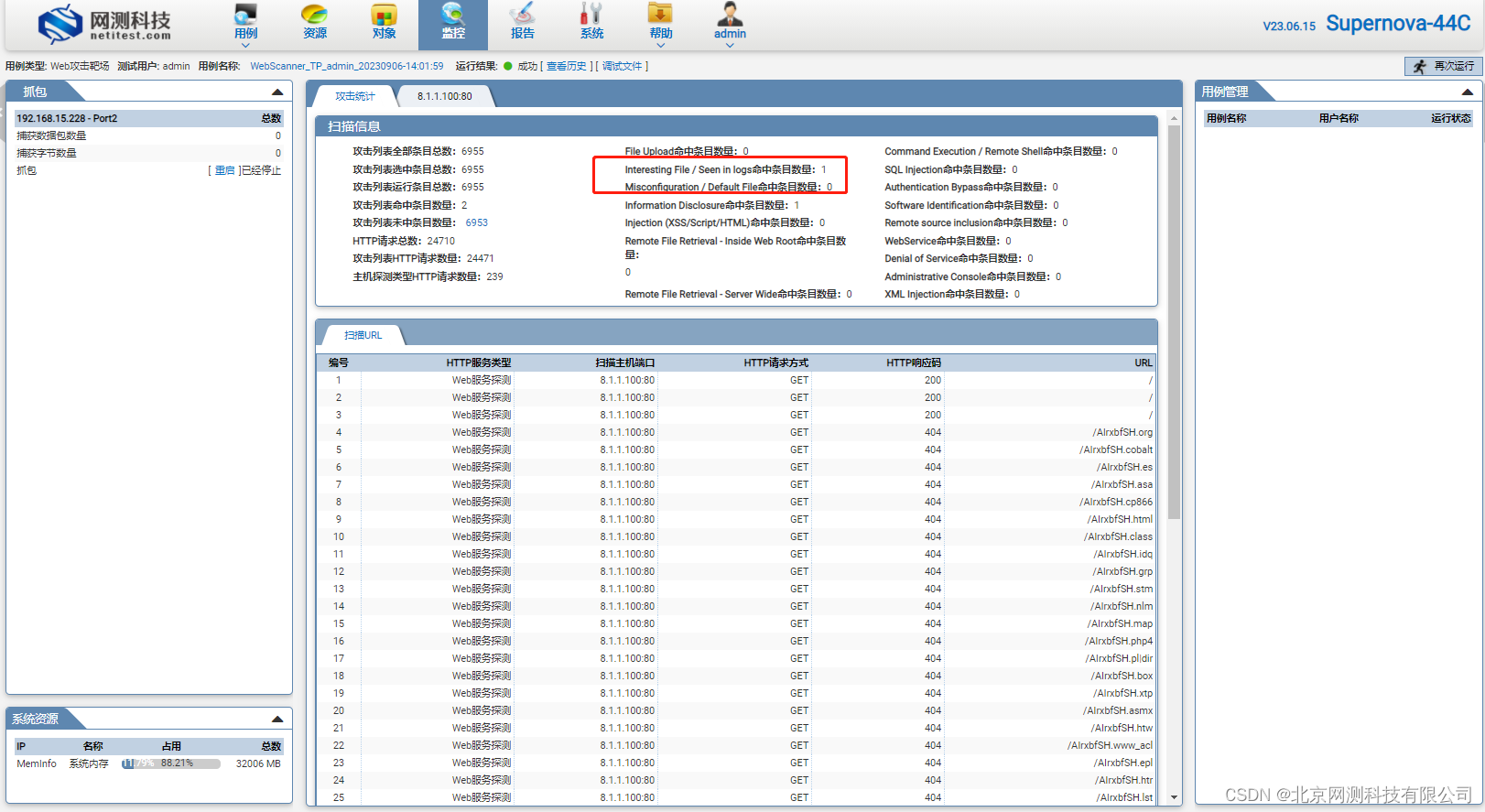

4.2.3 启动用例并查看运行界面

4.2.4 对预期结果进行验证

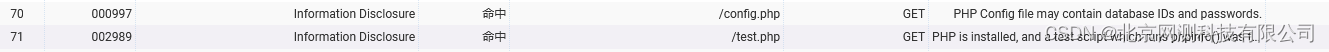

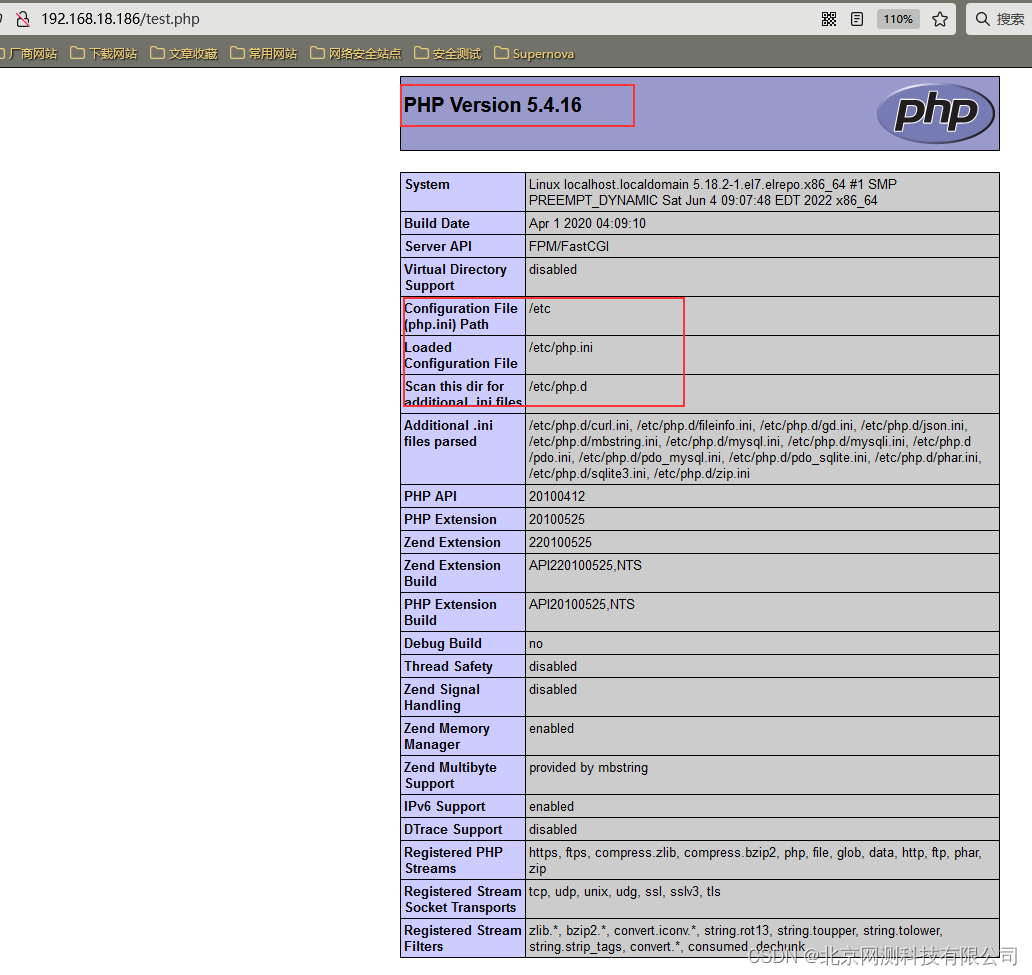

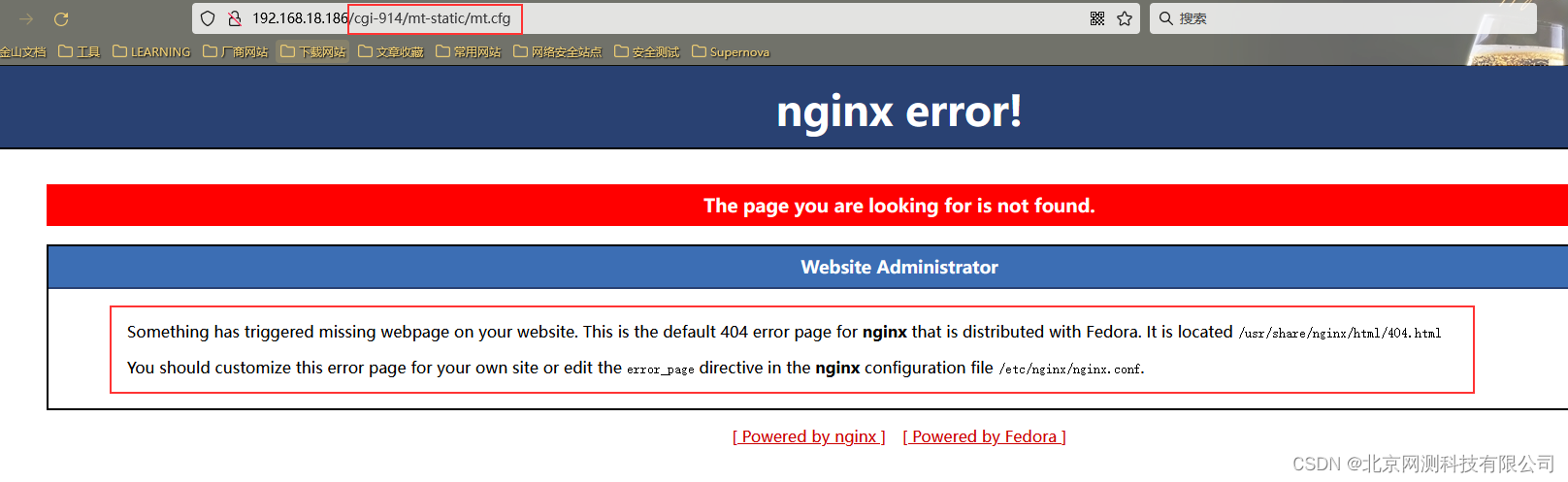

预期结果:攻击模式,对目标服务器进行扫描探测,检测到服务器存在敏感信息泄露、配置错误文件、软件版本识别的漏洞。

①查看配置错误漏洞的具体内容,并选择其中一条验证漏洞

② 查看信息泄露漏洞的具体内容,并选择其中一条验证漏洞