热门标签

热门文章

- 1如何在macOS中安装MySQL_macos 安装mysql

- 2Linux系统部署JAVA项目_linux部署java项目

- 3ArkTS自定义弹窗CustomDialog回调、监听。错误信息:page: pages/LoginPage.jsError message: is not callableSource。回调传参类似_arkts typeerror: is not callable

- 4C++ opencv简单图像的分割_c++分割图片

- 5C++实现五种常见排序算法_排序算法c++实现

- 6卷,卷,卷,SAM发布不到24h | BAAI、浙大、北大联合推出SegGPT_seggpt: segmenting everything in context

- 7Android Studio gradle插件版本和gradle版本对应关系_gradle-7.3.3-bin.zip 对应的com.android.tools.build:gr

- 8Flutter系列--Row属性_flutter row的宽度

- 9指令级并行(ILP)技术

- 10数学建模:BP神经网络(含python实现)_python基于bp神经网络实现数据拟合并绘制图像

当前位置: article > 正文

渗透靶场——HackMyVM:Sedem_韦博商贸渗透靶场

作者:我家自动化 | 2024-03-08 14:15:17

赞

踩

韦博商贸渗透靶场

部署环境

提供镜像文件后,直接用虚拟机打开即可,kali攻击机用VMware打开即可,靶机用vbox打开即可

kali攻击机ip地址:192.168.1.11(桥接)

靶机ip地址:(桥接自动获取ip)

信息收集

扫描主机

arp-scan -l

发现存活主机ip地址

192.168.1.7

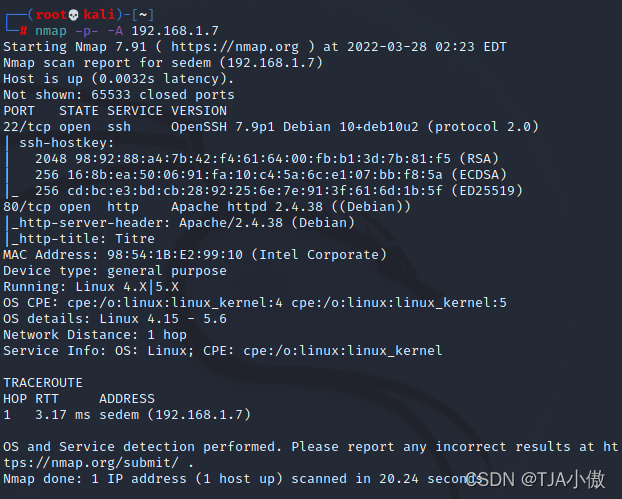

扫描端口

扫描靶机开放的服务端口

nmap -p- -A 192.168.1.7

发现也就是22和80端口正常开放,那接下来还是老套路,对80web端口开始渗透

Web渗透

http://192.168.1.7/

只有一张图片,并没有什么东西,那就直接目录扫描看一下

只有一张图片,并没有什么东西,那就直接目录扫描看一下

目录扫描

发现了三个目录,挨个访问一下看看

发现了三个目录,挨个访问一下看看

http://192.168.1.7/icons

这个就直接挂了,再看看下一个

这个就直接挂了,再看看下一个

这就是一个Apache的界面,再看一下最后一个

这就是一个Apache的界面,再看一下最后一个

http://192.168.1.7/sysadmin/

伪造IP访问

感觉应该是最后一个是突破点,试过域名,但是明显就不对,那就试试x-forward-for试试

推荐阅读

相关标签