热门标签

热门文章

- 1Docker,最佳实践_docker best practice

- 2NOIP2018第四题--对称二叉树题解_noip2018入门级复赛第4题

- 3STC89C52学习笔记(三)_stc89c52 延迟函数

- 410、全文检索 -- Elasticsearch -- 介绍、下载、安装、配置、开启权限认证、为 Elasticsearch 启用 SSL 和 HTTPS 支持_xpack_elasticsearch 8.12证书下载

- 5最好的ADB教程,从下载安装到使用的详细说明,从小白到工作【win+ linux】_adb shell

- 6毕业设计 基于51单片机智能健康监护仪的设计_基于单片机毕设 医工

- 7人工智能白皮书(2022年)_人工智能白皮书(2022年)

- 8马里奥AI实现方式探索 ——神经网络+增强学习_马里奥路径算法

- 9软件系统开发合同_系统开发工程合同

- 10Kubernetes之CSI详解

当前位置: article > 正文

数据安全架构设计与实战~如何加密结构化数据_数据库结构化数据的加密存储(存储的完整性一并考虑),同时包括数据解密,获取数据阶

作者:我家小花儿 | 2024-06-27 12:32:54

赞

踩

数据库结构化数据的加密存储(存储的完整性一并考虑),同时包括数据解密,获取数据阶

针对结构化数据(数据库、key-value等),加密主要有两种方式:

1、应用层字段加密,数据在入库前加密,直接向数据库中写入字段密文;

2、存储系统透明加密(静态加密),加密仅在存储系统内部自动完成,应用系统使用明文。

每种方式分别又有两种管理密钥的方式:

1、自管理密钥;

2、配合KMS(Key Management System,密钥管理系统)。

加密方式对比

| 加密方式 | 密钥管理方式 | 优缺点 |

| 字段加密 | KMS | 应用系统需要改进且改进难度较大; 最安全,可以防止DBA泄密 |

| 应用自管理 | 应用系统需要改进且改进难度较大; 可以防止DBA泄密,但入侵可能导致加密密钥泄露,安全性次之 | |

| 静态加密 | KMS | 应用系统不需要改进,存储系统改进后适合大规模推广; 用于结构化数据加密时,不能防止DBA泄密; 用于非结构化数据(文件等)加密时,配合权限控制,安全性较好 |

| 存储自管理 | 应用系统不需要改进,存储系统改进后一般自用,不适合大规模推广; 安全性中等,不能防止DBA泄密 |

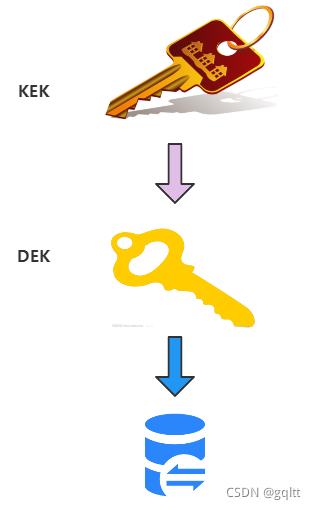

一个安全的加密系统,至少需要二级的加密机制。推荐的最低加密方式就是至少使用两种密钥:

DEK(Data Encryption Key,数据加密密钥):即对数据进行加密的密钥;

KEK(Key Encryption Key,密钥加密密钥):即对DEK进行加密的密钥。

对于DEK,应具备:

1、每条记录均使用不同的DEK(随机生成);

2、DEK不能明文存储,需要使用KEK再次加密;

3、DEK在加密后建议随密文数据一起存储,可用于大数据场景。当只有少量的DEK且预计不会增长时,才考虑存储KMS(不推荐)。

对于KEK,应具备:

1、每个应用或每个用户在每个应用中应该使用不同的KEK;

2、KEK加密存储在KMS系统中,不随密文数据一起存储。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/我家小花儿/article/detail/762538

推荐阅读

相关标签