热门标签

热门文章

- 1Harmony 鸿蒙页面级变量的状态管理_鸿蒙 自定义组件中变量的状态

- 2基于蜻蜓优化算法的最优解 MATLAB 仿真

- 3关于鸿蒙的笔记整理

- 4数据结构->二叉树的基本操作_按先序次序输入二叉树中结点的值,建立一棵以二叉链表作存储结构的二叉树,然后

- 5Federated Learning 联邦学习概述及最新工作_feddefender: client-side attack-tolerant federated

- 6htc hd2刷android,真正的刷机之王! HTC HD2成功刷入安卓7.0

- 7Global SiC MOSFET Modules Market Size Is Projected to Grow from USD 1693 million in 2023

- 8短短60行代码搞定鸿蒙“二维码扫描”功能!

- 9CSS换行代码是什么?_css英文单词换行代码

- 10语义边缘精化方法_PointRend: Image Segmentation as Rendering_语义分割边缘优化

当前位置: article > 正文

2024.2.4 awd总结

作者:小小林熬夜学编程 | 2024-03-07 14:56:16

赞

踩

2024.2.4 awd总结

学习一下awd的靶机信息

防御阶段

感觉打了几次awd,前面阶段还算比较熟练

1.ssh连接 靶机登录

修改密码

- [root@8 ~]# passwd

- Changing password for user root.

- New password:

- Retype new password:

2.xftp连接

备份网站源码

xftp可以直接拖过来

我觉得这步还是非常重要的,万一后面被删站。。

3.mysql修改密码

因为直接连接数据库没连上,所以要找数据库密码

在down下来的源码里面找到了phpMyAdmin配置文件config.inc.php

连接上

修改

- mysql -uroot -p

-

- ALTER USER 'root'@'localhost' IDENTIFIED BY 'sjhgjdijh';

方法一: 使用set password命令

提示你输入当前root密码,默认为空,直接回车就可以了.

- 格式: mysql> set password for 用户名@localhost=password('新密码');*

-

- 例子: mysql> set password for root@localhost=password('sjhgjdijh');

-

- 这里password('666')中的password会自动进行加密.

方法二:使用mysqladmin 执行管理操作的客户端程序

- 格式: C:\Users\Administrator>mysqladmin -u用户名 -p旧密码 password 新密码

-

- 例子: C:\Users\Administrator>mysqladmin -uroot -p666 password**** 新密码

-

- (也可以不输入,直接回车,提示的时候再输入,这样会安全些,别人无法通过dos下的doskey/history查看到你的新密码)

-

- Warning: Using a password on the command line interface can be insecure.就是安全提示

方法三: update直接修改mysql库中的user表

- use mysql

-

- mysql> update user set password=password('888') where user='root'; Query OK, 2 rows affected (0.00 sec) Rows matched: 3 Changed: 2 Warnings: 0

-

- mysql> flush privileges; Query OK, 0 rows affected (0.00 sec)

4.查杀

d盾

seay源 相当多了

5.上waf

但是打的时候没什么收获

6.网站防护

1)查看新增文件,删掉

# find ./ -cmin -30

2)删除不死码

# vim killshell.sh

# chmod 777 killshell.sh

# nohup ./killshell.sh &

- #!/bin/bash

-

- while true

-

- do

-

- rm -rf xxx.php

-

- done

3)发现网站页面有漏洞

# echo > xxx.php

攻击阶段

1.主机发现

直接网上随便找了脚本 修改一下

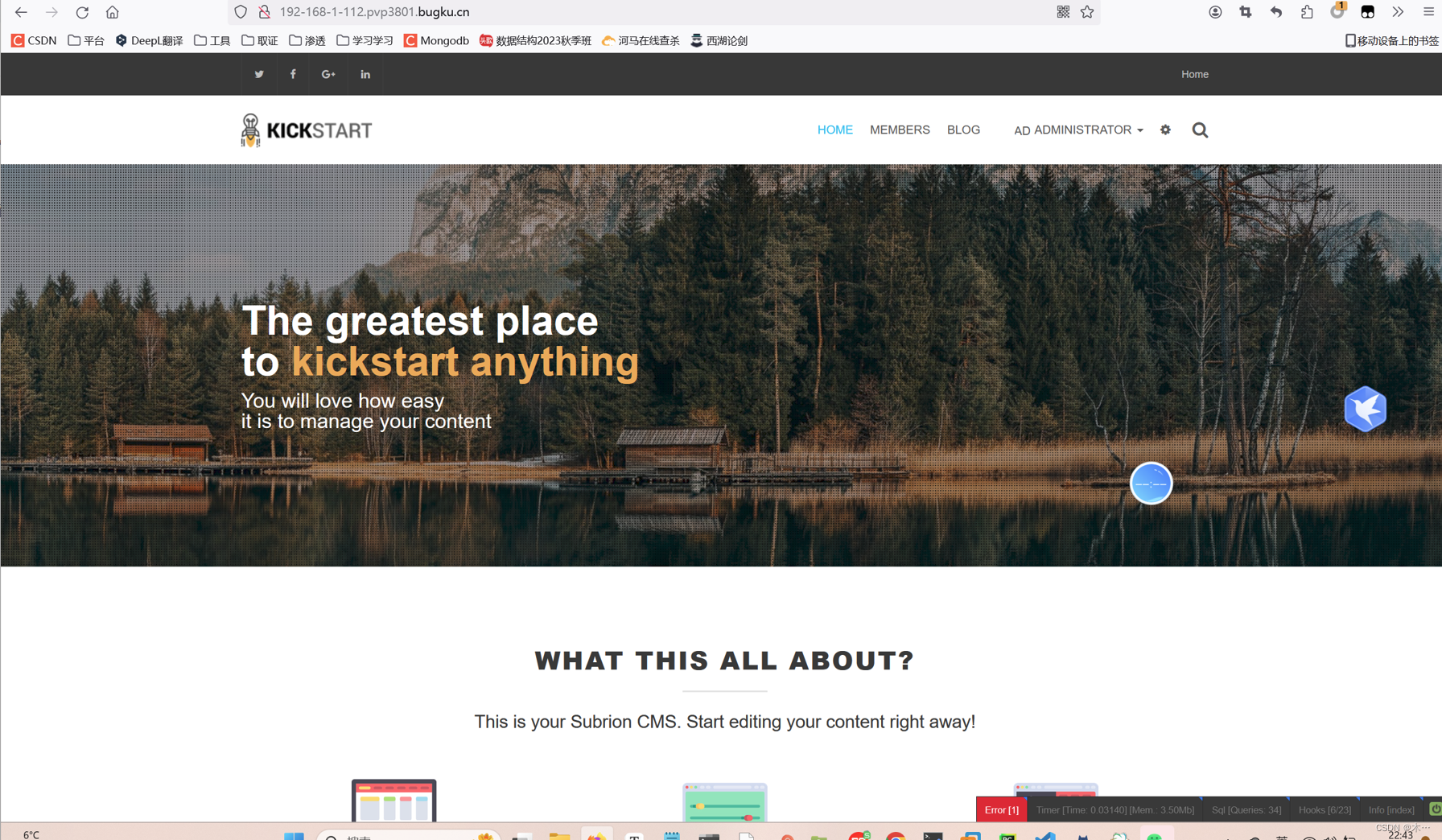

- import requests

- from concurrent.futures import ThreadPoolExecutor

- import re

-

- f = open("host.txt", "w")

-

-

- def get_ip(url):

- resp = requests.get(url)

- status = resp.status_code

- if status == 200:

- f.write(url + "\n")

- print(url)

-

-

- url = []

- for i in range(1, 255):

- url.append("http://192-168-1-" + str(i) + ".pvp3801.bugku.cn")

- with ThreadPoolExecutor(max_workers=100) as executor:

- executor.map(get_ip, url)

2.攻击

发现弱口令登录

sql注入,文件上传

看到rememberme 猜是shiro

总结

本次awd 最前面还是挺顺的,后面查杀代码审计能力很弱

然后只会盲打,也不知道怎么打,后面时间也不够了

不会攻击

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小小林熬夜学编程/article/detail/206184

推荐阅读

相关标签