热门标签

热门文章

- 1LeetCode刷题:字符串中的第一个唯一字符_已知s是字符串,则s0永远是字符串,第1位字符

- 2WIN7下运行hadoop程序报:Failed to locate the winutils binary in the hadoop binary path_failed to locate the winutis

- 3C语言枚举类型和联合体_c语言枚举类型实际上是int型吗

- 4AES加解密之C++实现_c++ aes加密解密

- 5使用Python进行自然语言处理(NLP):NLTK与Spacy的比较

- 6【Python】从基础到进阶:了解Python语言基础以及变量的相关知识

- 7关于分布式锁的几篇文章_分布式锁 论文

- 8Unity中使用Protobuf_unity protobuf

- 9探秘 PPet:一款强大的Python宠物框架,让开发更有趣

- 10Spring Cloud OAuth2 实现用户认证及单点登录_spring cloud2021 整合oauth2 单点登录

当前位置: article > 正文

应急响应靶机-Linux(1)_应急响应靶机训练-linux1题解

作者:喵喵爱编程 | 2024-07-03 02:37:00

赞

踩

应急响应靶机训练-linux1题解

前言

本次应急响应靶机采用的是知攻善防实验室的Linux-1应急响应靶机

靶机下载地址为:

https://pan.quark.cn/s/4b6dffd0c51a

相关账户密码:

defend/defend root/defend

解题

第一题-攻击者的IP地址

先找到的三个flag,最后才找的ip地址

所以麻烦各位读者先从下面开始看起!!!

ip地址也是看了wp才知道

接着flag第三题的过程

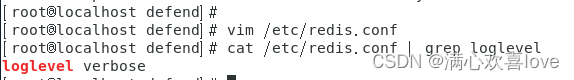

看一眼,redis日志文件等级

cat /etc/redis.conf | grep loglevel

整个命令

cat /etc/redis.conf | grep loglevel的作用是显示

/etc/redis.conf文件中所有包含“loglevel”的行,这通常用于快速查找和查看Redis配置文件中关于日志级别的设置

为loglevel verbose级别

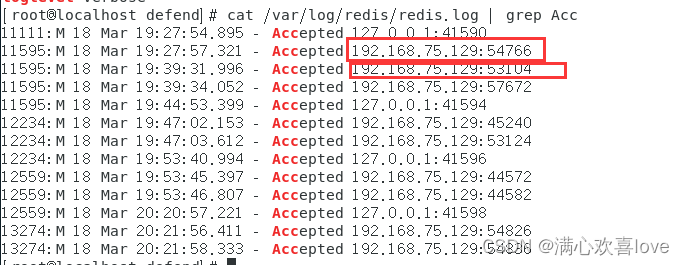

直接去找redis日志文件,看一下连接日志

cat /var/log/redis/redis.log | grep Acc

成功找到攻击者ip 192.168.75.129

第二题-三个flag

第一个flag

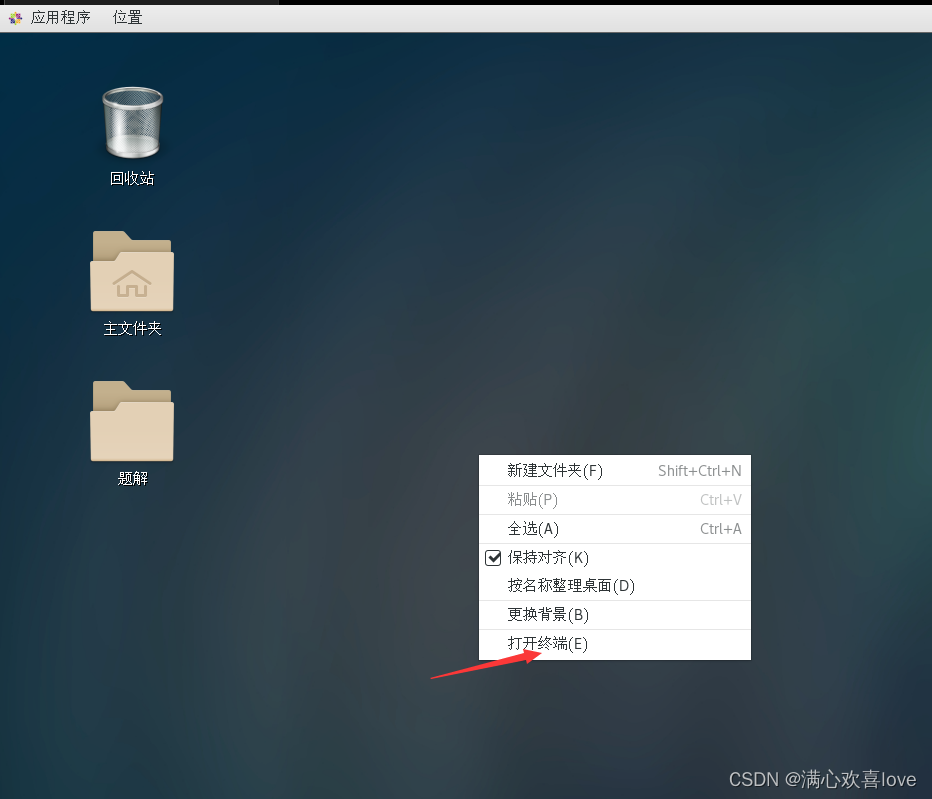

在桌面进入终端

单击右键-打开终端

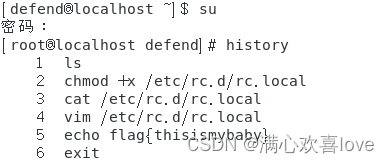

su 默认切换为root用户 输入密码defend

输入history 查看历史命令 发现第一个flag

flag{thisismybaby}

第二个flag

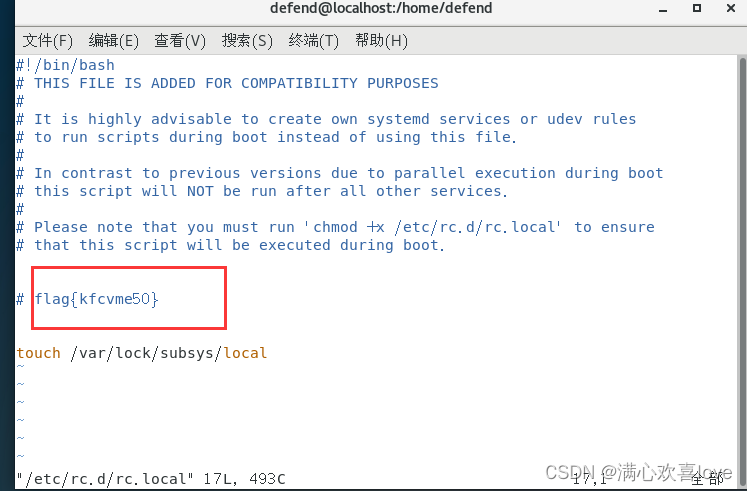

在历史命令中发现改动了/etc/rc.d/rc.local文件

打开这个文件查看一下内容

vim /etc/rc.d/rc.local

发现文件中有第二个flag

flag{kfcvme50}

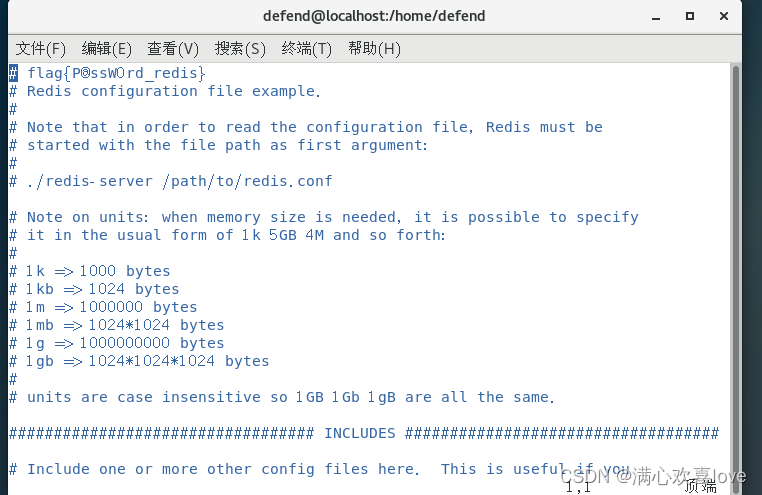

第三个flag

第三个flag没什么思路了,看了一下wp,才知道在redis配置文件中

vim /etc/redis.conf

在文件头找到了最后一个flag

flag{P@ssW0rd_redis}

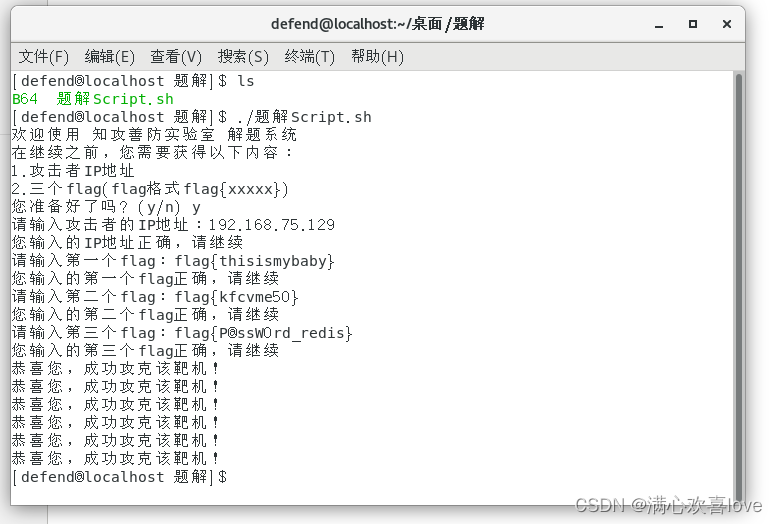

总结答案完成解题

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/喵喵爱编程/article/detail/781700

推荐阅读

相关标签