- 1java监控时间_如何用JProfiler监控Java代码运行时间

- 2Java+MYSQL超市管理系统10428-计算机毕业设计(赠源码)_基于mysql毕业设计实例

- 3数学建模之预测类几种常见的方法_数学建模预测两年后的数据用什么方法

- 4985大学计算机专业保研率排名,这5所985大学,保研率高,值得参考!

- 5纯干货|AI辅助写论文的正确打开方式!_论文查ai辅写吗

- 6Vant源码解析(三)van-stepper步进器

- 7老牛知点所以然-两种安卓两种网络请求框架(ksoap2-android & okhttp)配置https_android ksoap请求过程

- 8SVN 版本控制详解,全面解析代码管理利器!_svn版本

- 9【最全】MobaXterm免费&;汉化&;专业版的下载&;使用_mobaxterm下载_mobaxterm汉化

- 10Windows环境MySQL卸载_windows卸载mysql

网测科技_未知IP协议报文攻击测试案例

赞

踩

一、未知IP协议报文攻击用例简介

检测受测设备抵御IP协议报文攻击的能力,每个虚拟用户以最快速度发送IP协议报文攻击,尝试耗尽受测设备资源,以致其瘫痪。

1.1工作原理

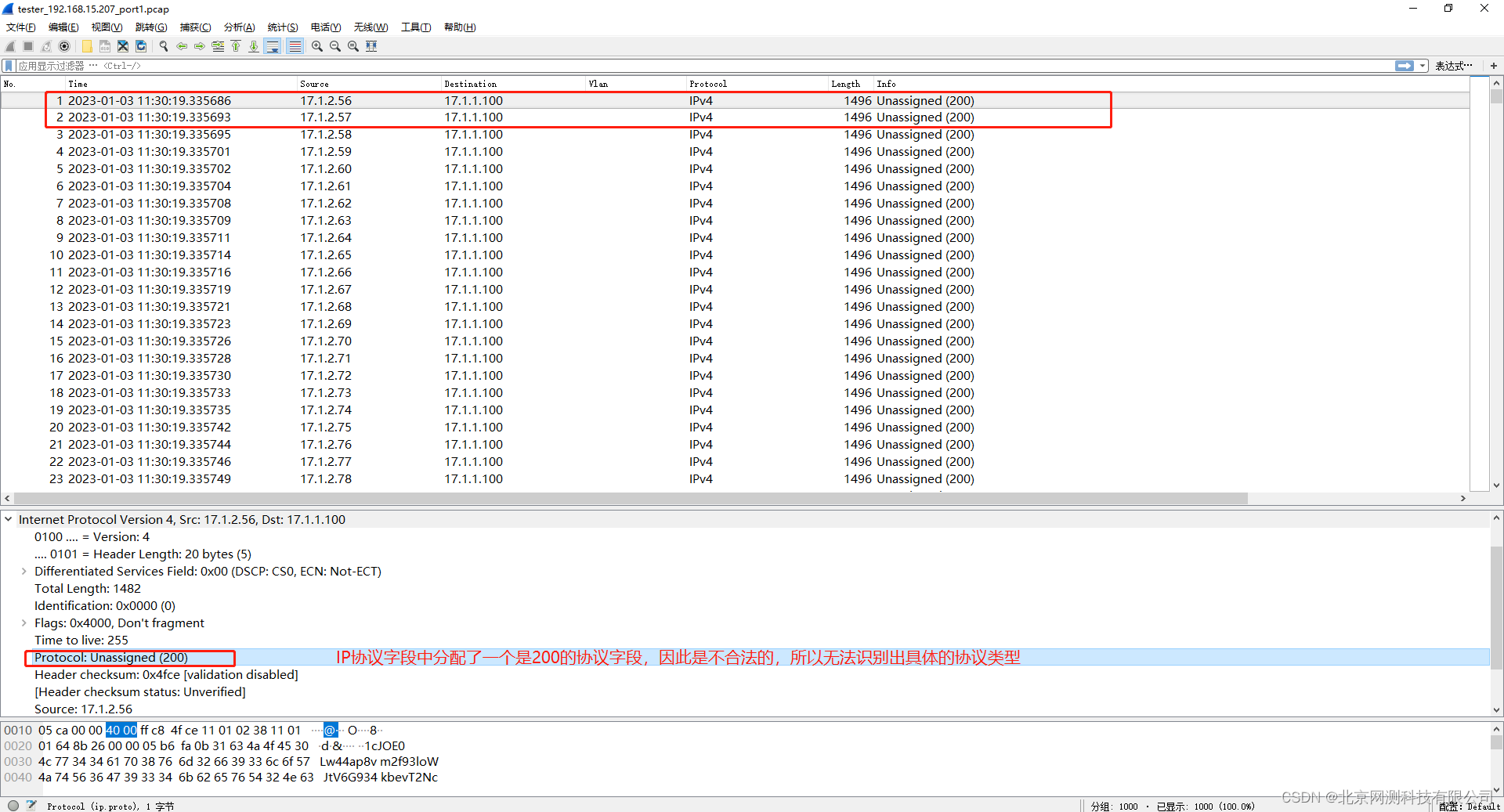

测试仪向受测设备发送IP协议报文,在IP报文头中,有一个协议字段,这个字段表明了这个IP报文承载了什么协议(例如:1表示为 ICMP 协议, 2表示为 IGMP 协议, 6表示为 TCP 协议, 17表示为 UDP 协议)。

未知IP协议报文攻击是在IP报文头中分配了一个等于200的协议字段的IP报文,属于不合法的协议,这样的报文会对主机的操作系统的协议栈进行破坏,可能导致主机服务器无法正常上网。在经过防火墙检测设备时,通过识别这种类型的攻击报文来对此类报文进行拦截,防止目标设备协议栈被破坏,从而导致目标设备无法正常使用。

1.2 用例用途

用于测试防火墙拦截防护能力和目标主机的抗DDOS攻击的能力。

二、测试拓扑

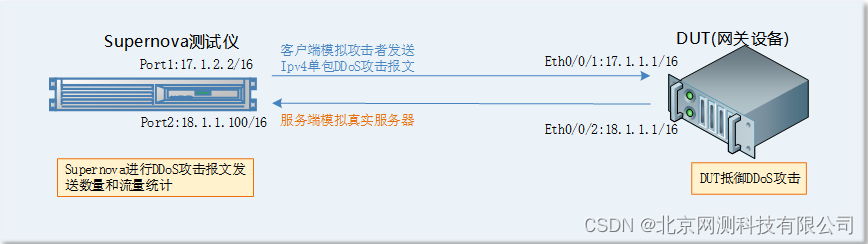

2.1 网关模式

检测DUT(网关设备)抵御DDoS攻击的能力。

Supernova测试仪客户端模拟攻击者发送DDoS攻击报文,服务端模拟真实服务器,攻击报文经过网关设备,检测网关设备是否能够防御DDoS报文,测试DUT防御能力。

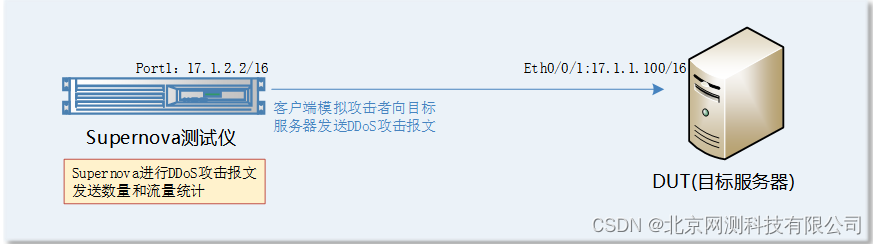

2.2 应用服务模式

Supernova测试仪客户端模拟攻击者向目标服务器发送DDoS攻击报文,检测DUT(目标服务器)抵御DDoS攻击的能力。

拓扑如下图所示:

三、未知IP协议报文攻击测试案例

3.1 未知IP协议报文攻击用例介绍

Supernova测试仪可以模拟未知IP协议报文攻击,每个虚拟用户以最快速度发送分片攻击报文,尝试耗尽DUT资源,以致其瘫痪。

3.2 未知IP协议报文攻击用例目的

检测受测设备抵御IP协议报文攻击的能力,通过对防火墙发送未知的IP协议报文攻击来检测防火墙的防火拦截能力和检测识别报文能力。

3.3 未知IP协议报文攻击预计结果

3.3.1在网关模式下,防火墙可以检测到此攻击类型的报文,并对其做出拦截。

四、测试步骤

4.1 配置未知IP协议报文攻击用例

创建未知IP协议报文攻击用例,配置参数

1.在网关模式下,创建未知IP协议报文攻击用例。

2.配置测试仪端口IP地址

4.2 用例参数设置

五、对预期结果进行验证

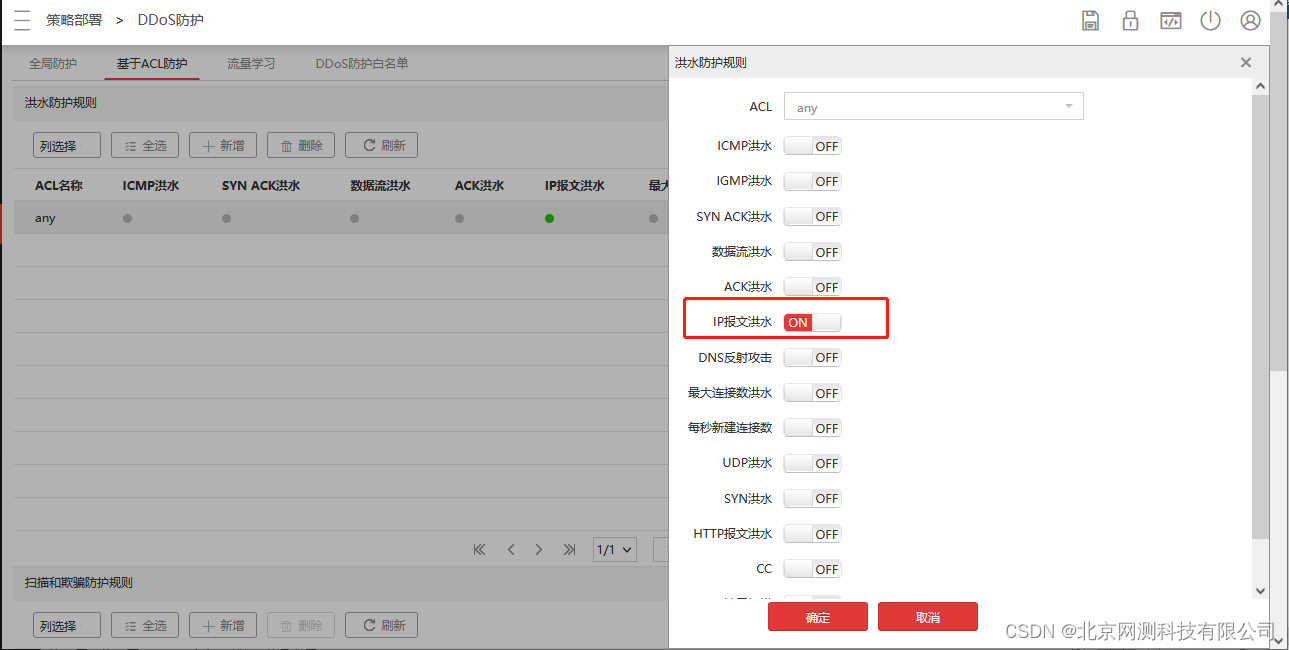

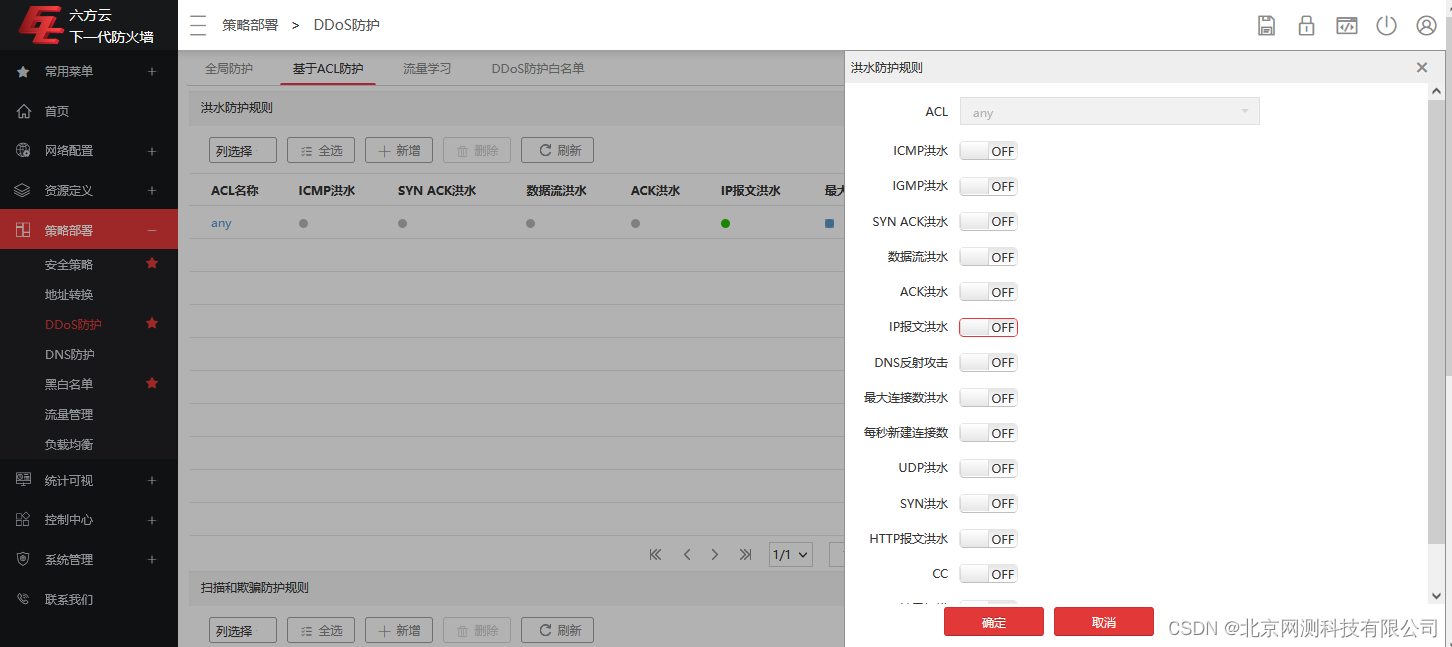

5.1防火墙配置拦截策略时,防火墙对IP报文攻击进行了拦截,测试仪服务端将不再接收报文。

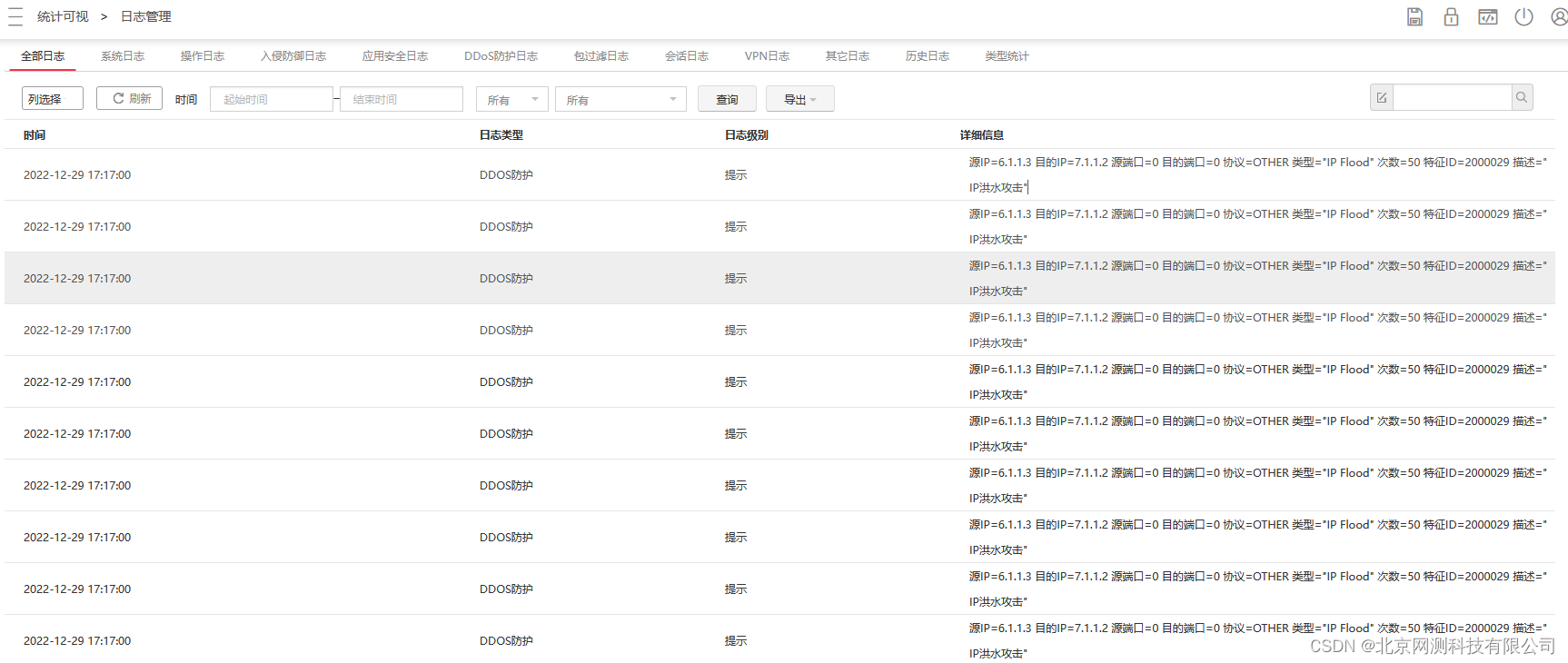

通过防火墙信息日志可以看出,防火墙无法识别出具体的协议类型,识别到了具体的攻击类型,符合此用例的攻击类型。

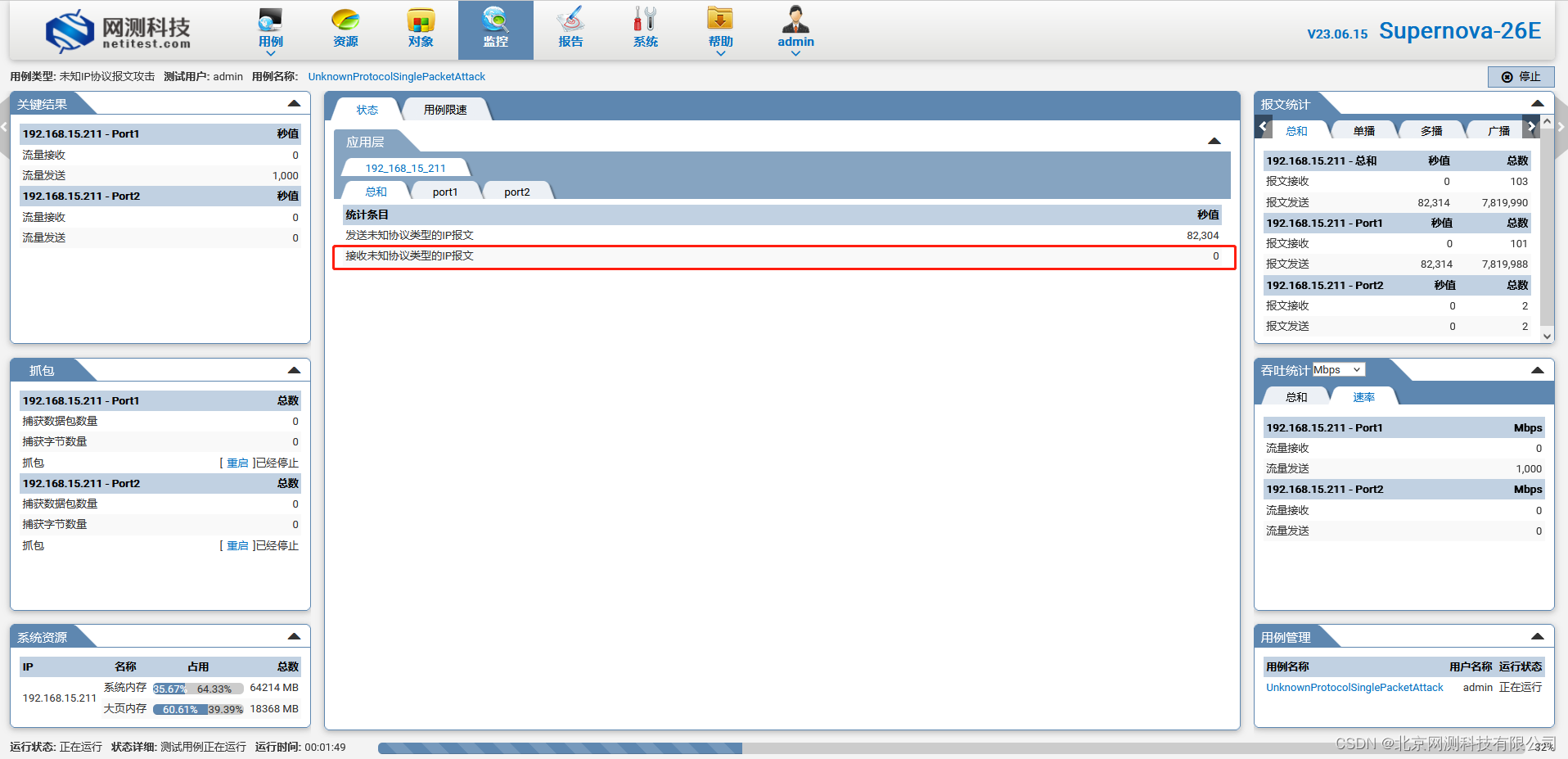

从监控页面可以看到服务端的报文接收数量为0,符合预期结果的验证。

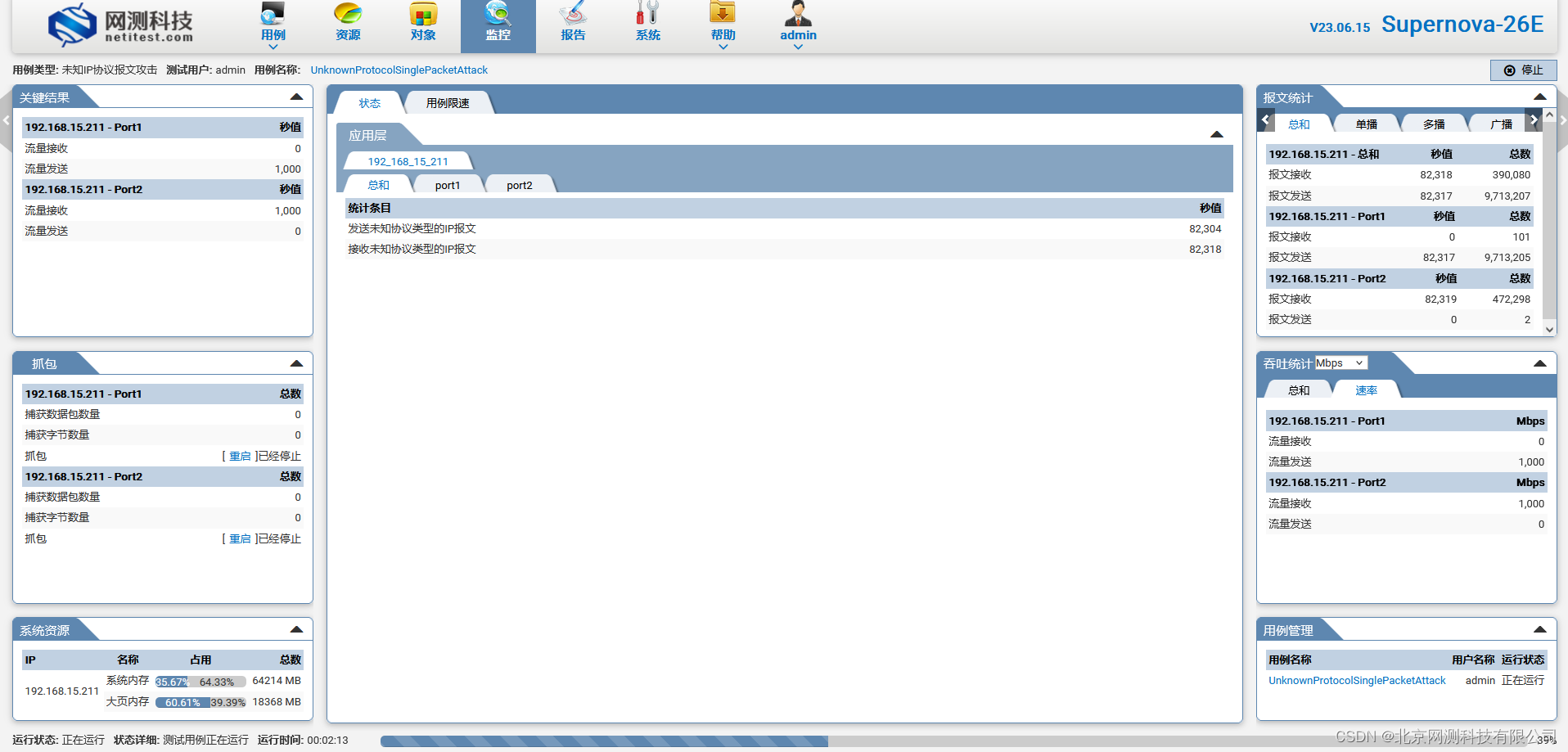

5.2当关闭阈值监控时,则恢复正常。从监控页面可以看到服务端的报文接收数量正常,符合预期结果的验证。

符合3.3.1预期结果的验证。