- 1IOS自动化测试环境搭建(Python & Java)_python ios 自动化测试

- 2大模型时代,目标检测任务会走向何方?

- 3SpringBoot-03 | SpringBoot自动配置_springboot3.0外部自动配置类

- 4312. 戳气球(区间dp)_打气球区间dp

- 5IT入门知识第七部分《移动开发》(7/10)

- 6苹果系统macOS 中安装 StableDiffusionWebUI 的终极指南_mac stable-diffusion-webui

- 7自动化测试基础——Pytest测试框架_pytest框架

- 8html 引入vue Element ui 的方式_vue 开发实战二十一:html 项目中引入 elementui 的实现

- 9Qwen2大语言模型微调、导出、部署实践

- 108254初始化编程例题

adb和frida的一点简单使用记录_m1使用frida

赞

踩

前言

仅记录一下今天新学的一点adb和frida的使用。

因为上个月已经在pc端安装过adb和frida,而且我其实忘记是怎么安装的了……所以如果本文被想学安装的人看到了就实在不好意思啦,可以找找其他人的博客。

不过,当时安装的时候,我是M1的MacBook Pro,安装macOS-arm64版本反而不成功,安装macOS-x86_64却安装成功了……

一、手机端安装frida-server

前提是电脑上已经有了adb,frida-server已经下载到了电脑上,用数据线连接了电脑和手机。

附frida下载地址:https://github.com/frida/frida/releases

一开始还不太会用,记得之前看过别人的博客里使用adb push命令时手机端目录有用/sdcard的,就用了/sdcard:

adb push frida-server-15.1.17-android-arm64 /sdcard

- 1

等待完成:

然后就是去手机的目录下找到frida并运行了:

(我用的手机是adb root的手机,所以先输入一条adb root命令再adb shell)

adb root

adb shell

cd /sdcard

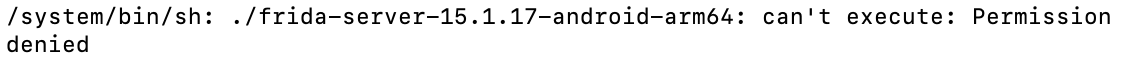

./frida-server-15.1.17-android-arm64

- 1

- 2

- 3

- 4

结果提示permission denied,上网一查得知要chmod一下,结果还是不行,一样提示permission denied。

然后知道是一开始放的目录不行!不能就这样随便地放/sdcard下面,要放在/data下面,而且后来再去看别人教程一般是/data/local/tmp,我当时就偷懒直接把文件转移到/data下了:

mv ./frida-server-15.1.17-android-arm64 /data/

cd /data

chmod 777 frida-server-15.1.17-android-arm64

./frida-server-15.1.17-android-arm64

- 1

- 2

- 3

- 4

(运行服务器之前还是要先chmod一下)

完成

二、使用frida测试手机app

1.输入frida-ps -U

查看一下是否正常回显内容

2.输入objection -g com.iss.xxx explore测试注入攻击(这里我之前已经通过pip3安装了objection,xxx是为了保护隐私,根据自己测试的app情况而定)回显如下:

3.输入android hooking list classes进行hook

结果就不贴了

总结

以上就是今天要记录的所有内容了。还不明白今天都学了什么,只是记录一下能用的命令。继续加油!