- 1苹果WWDC揭晓AI系统、电脑等设备系统全线更新,iPhone将接入ChatGPT_ios18 mac 控制 手机

- 2解决mysql:ERROR 1045 (28000): Access denied for user ‘root‘@‘localhost‘ (using password: NO/YES)_error 1045 (28000): access denied for user 'root'@

- 3MATLAB应用实战系列(七十七)-【图像处理】COVID-19 防疫应用口罩检测_基于matlab的gui口罩识别系统

- 4EMNLP 2020 可解释性推理

- 5微信小程序开发中的动画效果和页面过渡_微信小程序 animation

- 6FPGADesigner《Vivado使用技巧系列》_fpgadesignervivado使用技巧系列

- 7迅为RK3568开发板Linux_NVR_SDK系统开发-编译rootfs提示分区小_linux系统装nvr

- 8单目视觉深度估计测距的前生今世

- 9Go实战--golang中使用redis(redigo和go-redis/redis这个已测试)_golang redis 压力测试 代码

- 10推荐几个好用的插件(Edge)_edge刷网课插件

CA和证书_ca 证书 ca 私钥(3),带你全面解析网络安全框架体系架构view篇_ca证书和私钥

赞

踩

发送者:使用接收者的公钥来加密消息,将加密后的消息发送给接收者

接收者:使用秘钥来解密消息

非对称加密实现数字签名

发送者:生成公钥/秘钥对,公开公钥,保密秘钥,使用秘钥加密消息,将加密后的消息发送给接收者

接收者:使用发送者的公钥来解密

CA和证书

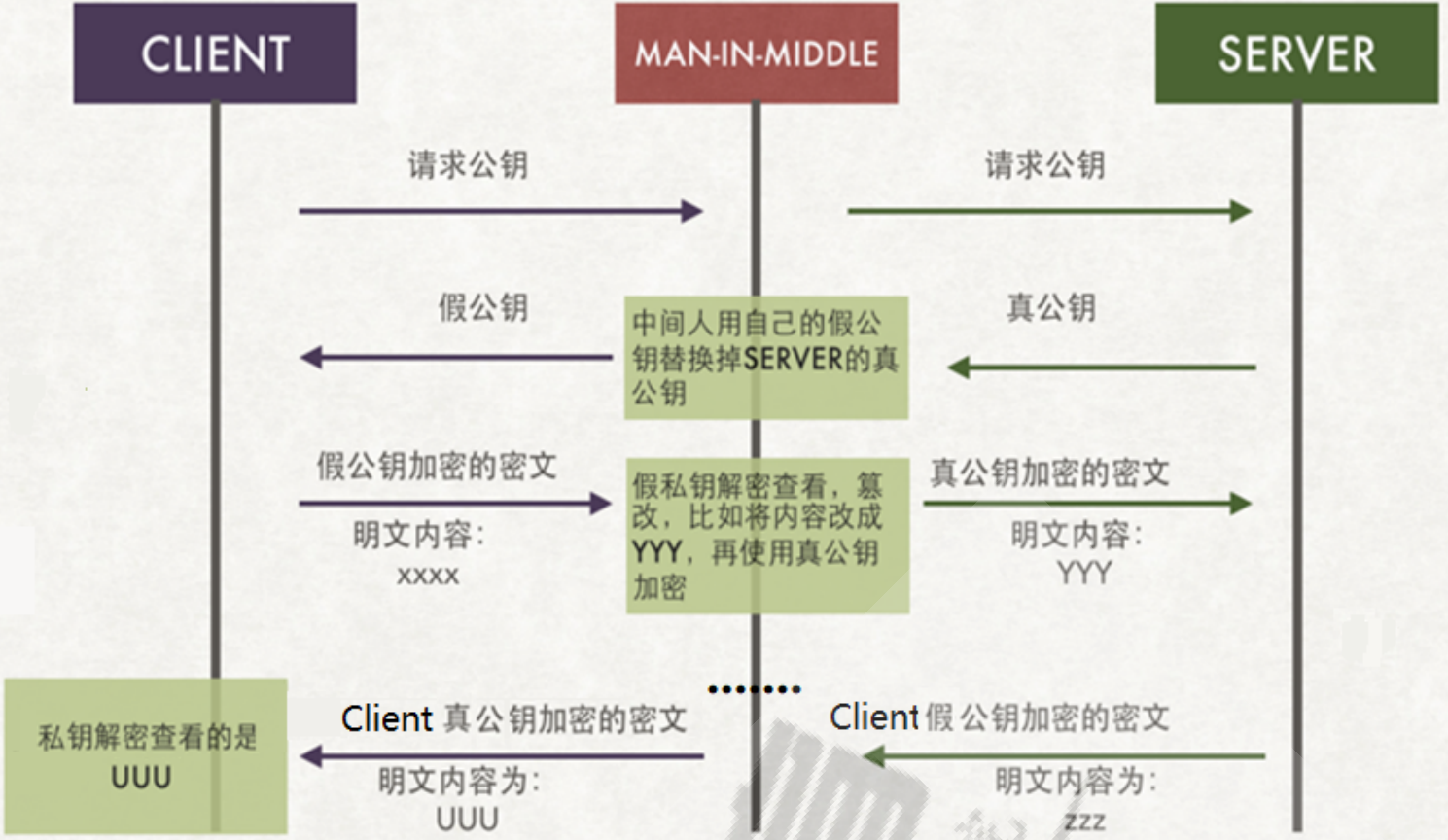

中间人攻击(MTM)

攻击者与通讯的两端分别创建独立的联系,并交换其所收到的数据,使通讯的两端认为他们正在通过一个私密的连接与对方直接对话,但事实上整个会话都被攻击者完全控制。 在中间人攻击中,攻击者可以拦截通讯双方的通话并插入新的内容。

SSL/TLS

SSL:Secure Socket Layer TLS:Transport Layer Security

功能

- 身份验证:SSL身份验证,指在客户端与服务器之间建立SSL连接时,通过SSL证书对服务器进行身份验证的过程。SSL证书是由可信的第三方机构(称为CA机构)颁发的,用于证明服务器身份的数字证书。

- 数据加密:SSL数据加密,指在客户端与服务器之间建立SSL连接后,通过使用加密算法对传输的数据进行加密处理,以保证数据在传输过程中不被窃听、篡改或伪造。

- 数据完整性:SSL数据完整性,是指通过数字签名等技术,在客户端与服务器之间建立的SSL连接中,保证传输的数据在传输过程中不被篡改或损坏。

HTTPS

http协议 + ssl/tls协议。

工作流程

- 客户端发起HTTPS请求

用户在浏览器里输入一个https网址,然后连接到服务器的443端口

- 服务端的配置

采用HTTPS协议的服务器必须要有一套数字证书,可以自己制作,也可以向组织申请。区别就是自己颁发的证书需要客户端验证通过,才可以继续访问,而使用受信任的公司申请的证书则不会弹出提示页面。这套证书其实就是一对公钥和私钥

- 传送服务器的证书给客户端

证书里其实就是公钥,并且还包含了很多信息,如证书的颁发机构,过期时间等等

- 客户端解析验证服务器证书

这部分工作是由客户端的TLS来完成的,首先会验证公钥是否有效,比如:颁发机构,过期时间等

等,如果发现异常,则会弹出一个警告框,提示证书存在问题。如果证书没有问题,那么就生成一

个随机值。然后用证书中公钥对该随机值进行非对称加密

- 客户端将加密信息传送服务器

这部分传送的是用证书加密后的随机值,目的就是让服务端得到这个随机值,以后客户端和服务端

的通信就可以通过这个随机值来进行加密解密了

- 服务端解密信息

服务端将客户端发送过来的加密信息用服务器私钥解密后,得到了客户端传过来的随机值

- 服务器加密信息并发送信息

服务器将数据利用随机值进行对称加密,再发送给客户端

- 客户端接收并解密信息

客户端用之前生成的随机值解密服务段传过来的数据,于是获取了解密后的内容

术语

PKI:公共秘钥加密体系

CA:签证机构

RA:注册机构

CRL:证书吊销列表

证书存取库:

X.509:定义了证书的结构以及认证协议标准

- 版本号

- 序列号

- 签名算法

- 颁发者

- 有效期限

- 主体名称

证书类型

- 证书授权机构的证书

- 服务器证书

- 用户证书

获取证书两种方法

- 自签名证书:自己签发自己的公钥

- 使用证书授权机构:

- 生成证书请求CSR

- 将证书请求CSR发送给CA

- CA签名颁发证书

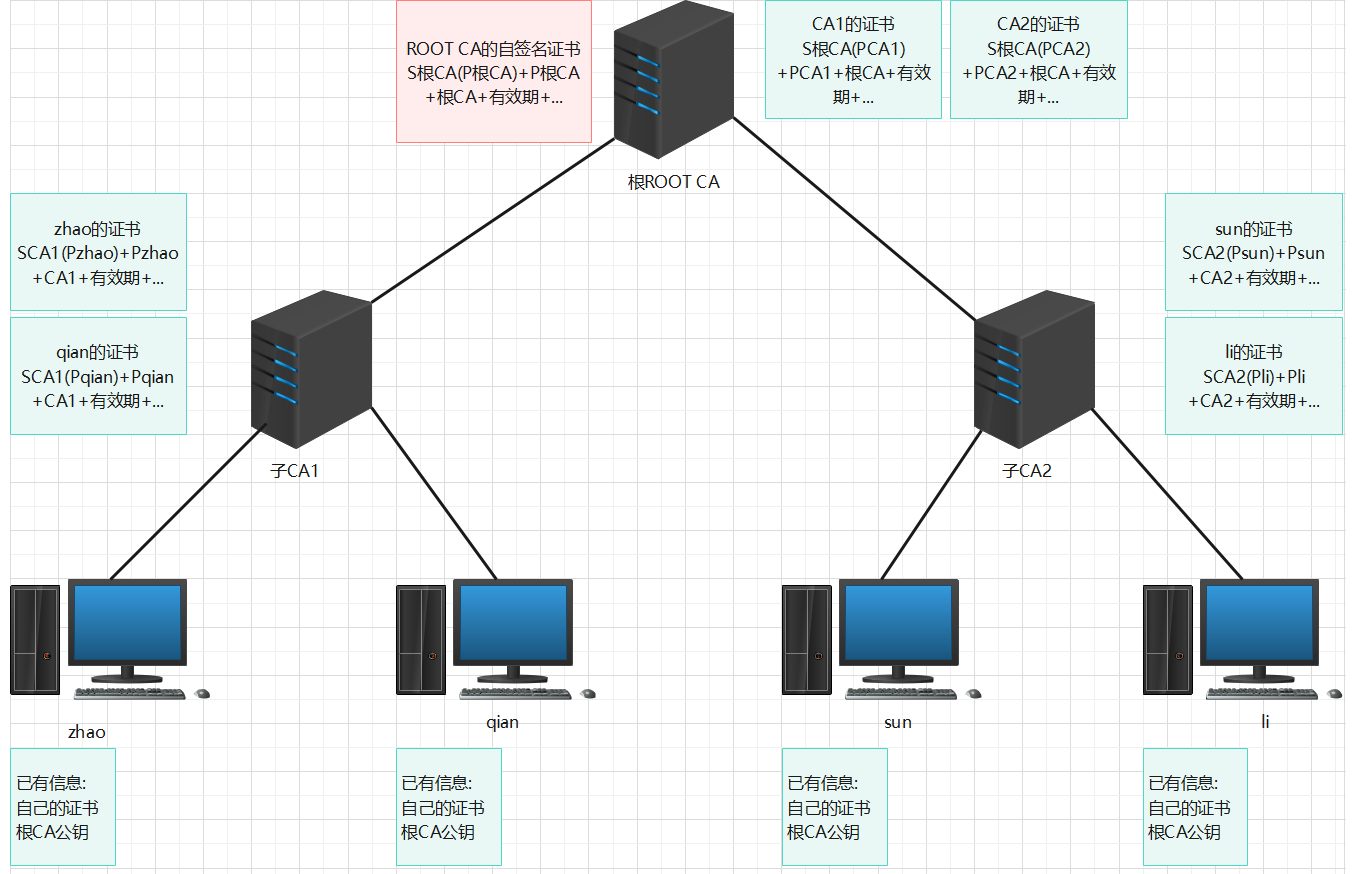

CA证书工作原理

须知:

- 图中每台设备都有自己的一套秘钥:公钥(P)和私钥(S)。SCA1表示CA1的私钥,Pzhao表示zhao的公钥…

- 根CA的公钥是客户端(zhao、qian、sun、li、子CA)本身就有的。如windows安装完毕后就自带有ROOTCA的证书,里面含有ROOTCA信息

当zhao要和qian通讯时:

- zhao向CA1申请证书,CA1确定zhao的身份后,给zhao颁发证书:CA1用自己的私钥【SCA1】给zhao的公钥Pzhao签名加密【SCA1(Pzhao)】;再加上zhao的公钥信息;再加上CA1的信息;有效期等…。zhao获取到自己的证书 。qian的证书同理。

- zhao和qian通讯前会互相交换证书,如qian收到zhao证书时:用CA1的公钥解密【SCA1(Pzhao)】,就拿到了zhao的公钥,避免了MTM攻击。zhao收到qian证书同理,彼此就拿到了对方的公钥,可以进行安全通信。

在第2步中,客户端qian和zhao如何获取到CA1的公钥呢?

ROOTCA会给子CA1颁发证书:ROOTCA用自己的私钥【S根CA】给CA1的公钥【PCA1】签名加密【S根CA(PCA1)】。同时子CA1的证书也会由服务商部署在对应客户端(qian、zhao)上,这样客户端可以用ROOTCA公钥解密【S根CA(PCA1)】,拿到CA1的公钥【PCA1】。

当zhao要和sun通讯时,两者分属不同的CA,CA1和CA2同归ROOTCA管辖,子CA有ROOTCA颁发的证书,子CA的权威性由根CA证明,所以彼此互换证书可互信。

OpenSSL

OpenSSL是一个开放源代码的软件库包,应用程序可以使用这个包来进行安全通信,避免窃听,同时确认另一端连线者的身份。

组件

- ibcrypto:用于实现加密和解密的库

- libssl:用于实现ssl通信协议的安全库

- openssl:多用途命令行工具

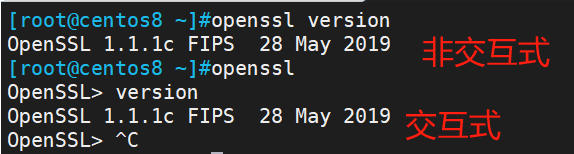

命令

两种运行模式

- 交互模式

- 批处理模式

三种子命令

- 标准命令

- 消息摘要命令

- 加密命令

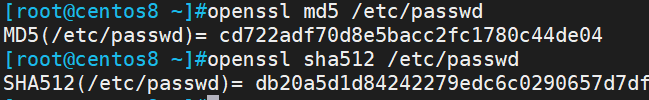

单向哈希加密

工具:openssl dgst

算法:md5sum, sha1sum, sha224sum,sha256sum

生成用户密码

openssl passwd [options] [password]

常用选项:

-1:表示使用MD5加密算法

-5:表示使用SHA256加密算法

-6:表示使用SHA512加密算法,/etc/shadow使用该算法

-in:表示从文件中读取密码

-stdin:表示从标准输入读取密码

-salt:指定salt值,不使用随机产生的salt。在使用加密算法进行加密时,即使密码一样,salt不一样,所计算出来的hash值也不一样。除非密码一样,salt值也一样,计算出来的hash值才一样。

[root@centos8 ~]#echo wenzi | openssl passwd -6 -salt Y16DiwuVQtL6XCQK -stdin

6

6

6Y16DiwuVQtL6XCQK$MQEkn8e5iJ7haOIpJcO9cGkPS5c7gBG…7DxCVnr/9ozge2K5oAVpvoNDOWI0pBG7czyCMU4TaGmDo5W1H4c91

创建新用户同时指定密码,在CentOS8和Ubuntu都通用

[root@centos8 ~]#useradd -p echo admin | openssl passwd -6 -salt abcdefghijk -stdin liubei

查看

[root@centos8 ~]#getent shadow liubei

liubei:

6

6

6abcdefghijk$heeR9m6lKuX0TKg/89kyy.po/71nRAlKWIocZj5Jg7AylICvzBMi8ZSYZJoOJ1V4lxMu4bxxWWGmyG2DQUHJr.:19721:0:99999:7:::

生成随机数

openssl rand -base64

生成随机10位长度密码

[root@centos8 ~]#openssl rand -base64 9 | head -c 10

l0t440TrGA

[root@centos8 ~]#tr -dc ‘[[:alnum:]]’ < /dev/urandom | head -c 10

a1YZyCEtkB

实现PKI

文档:man genrsa

生成私钥

(umask 077;openssl genrsa -out 私钥存储路径 2048)

[root@centos8 ~]#(umask 077;openssl genrsa -out /data/test1.key 2048)

Generating RSA private key, 2048 bit long modulus (2 primes)

…+++++

.+++++

e is 65537 (0x010001)

[root@centos8 ~]#cat /data/test1.key

-----BEGIN RSA PRIVATE KEY-----

MIIEpAIBAAKCAQEAqdmKz6zw6NNUnOxd00e5qa3kTzzhvjylQvixBMd4IethRptV

HddgmYcveFR6FbDwjEhoxyRNnAYWXX2J3pUyq0qTN2r/Mk5k3PI9ucznbfH+gLz5

SJJs19eRuTUniDYLObaRqA6KhhCOauiQinQ+w+WlUpS97e9Rqy7EO/3m0IC4WhK8

X0wpIlHnIAeGHDf9VOgWLP/PuzNeVkxk+7nScQVfNCQ5eh5qfuCDhjkotAtK89IM

3cSsKHuYbnR55RqGm5Z4fVk4AziiW8UgWBVmjyMHL4SZfRDFBDo1qi0NrJMNVB1Q

SUdcfdljYewdRhCEUeL5dXhA2Jsn4CxxLVl61wIDAQABAoIBAQCTFFV21sxa4T2h

EbGB1td4jqNo1lCpOrzlDJPFjrGBteErkjEXwTzeVckOiyCZDfqPj9hjshUeqcrO

NHqh61LQL6jh0V6hgm8nQQGglkZF18tKUdoQNPPZyMtgtR3BfwMje+wPul/MDiQ1

gaRAsL71RjRuGW2Kz7VJ5hp51Lj+DT+oSFPzq85I479fXl/QGBl4G9ZoXjMRu/ef

YPE9DzXnTVa54aPr1E0lRcDfEPgcunvFRVZDOZZf0X2WBWv14tq1P5hyoBQj2aW5

k9yQkJEJWPDhmndpjvsPYw6NhnOI6tcNSjJt/PHF0/jJ0ruIPSWTz4Tu4Rsu4N7D

fDyjspoJAoGBANkNWe556n56XkQnoGcnU04kTVoJFpmsmHemAiEQaDaXYd6xSaHx

9HPQpIt0G2n4MPcoPDu86jnUBC/IDIJP6ag7wnlKOcfVu43k3+/tkiB1jJv5hxP+

aJECBIr2JMybmUZrBKGb9ZitRUj0CVpXvOhJRoWRLuIwIf1zlNIpnY79AoGBAMhT

3y2AMX6bsNsFzSqcWmPdh5oKjDrVnSC/Txf/Cd8fuC4TzVN+8UwfxmCae4EGjRyG

Hcmenmq6KVqyBZDRW8rBfQuk9Va1k01+wns6XMwf68hdHdjEN+e6Iicct6uqwsC1

GQbEBW+8isfnEv2hwmviVd8ME86AlA+/2uayuJtjAoGAN3bk8z6uQHGuowXpRFLV

Q9Oc/JPz9YMYVwLR6ncR2llmxgxRv5NfnzTCx2v9EWA9yvq6IZ3N0Mcv5rHdGHOp

Rrc2o93m0/z293R0ERCJVcgUDUt/TAmn2N5GIOhzUOG2EjuIrG95G/GzEchil3Zy

LH2FCt6lt2ELXoPplKbTv1UCgYEAh6aTp6H44fzXQ1ioV0RMyPcHjb26u1RO9A/X

pS4kJxy5gSoTjYiWKLATivLQ0sv23evLW+225BpvSmTl8+xwtdlTrYDkSPTnbEB7

vSoGEItFBAZZ4aDtIlMeMVH25Z3aBtgavEQcUk9fwoGskGbq2lcHQuRQvTLAD/Ig

brty2nUCgYB00pNNZUBr3LFJV5tQcv5dCJC6ydlVwNaljsULYq8QfHxGuFeJ//6P

ktMngrII33qb/EffNBXF/0nDhqxKfTzi77izzywN35kUYIgMkdRf9yYl8p21ijv9

CHnO9jVnYPwqR3Xtq/0f9LAbCVJekBjIK8+da6EYjj2YFNYucKDq5Q==

-----END RSA PRIVATE KEY-----

解密加密的私钥

openssl rsa -in 原私钥路径 -out 新私钥路径

生成加密的私钥

[root@centos8 data]#openssl genrsa -out /data/test1.key -des3 1024

Generating RSA private key, 1024 bit long modulus (2 primes)

…+++++

…+++++

e is 65537 (0x010001)

Enter pass phrase for /data/test1.key:

Verifying - Enter pass phrase for /data/test1.key:

[root@centos8 data]#cat /data/test1.key

-----BEGIN RSA PRIVATE KEY-----

Proc-Type: 4,ENCRYPTED

DEK-Info: DES-EDE3-CBC,7FB3B71681AD9D1C

M/hy2ShToDhzdE4fLHNHonBZBSL3y+RVMmxwMCcsN8ZZ8fynzH9mhQI5VlF8yi8f

PLUr+G+3clQCYozZVNGsoGS/FObN2NpU+LU6hTUpQqgRnBqyB9UXcSfOK/0fUqgG

iQ0IJ7em4OsTiGwHl+wE23/xbsST6eTEnjXcYe6TszSh0YwsFcCfu7WlWtOLTvfb

P/GDnQqtaMhGcUVUqdkRok6188AmX1f9YI693I5DkJxbAhSyuhgqFjzRnt7zcyDM

kv8VT+HGmkuJZCLaQIdTbNpDkrx41rrExdYO+LdnvQQr71eEYr34egAXGf6pU7MW

fm69skDcrQJqBjt2+hyI0mp0RwQ9rYYGEdRaa7oHlwSXPnMWJu1fOg9o1wZmOgPu

pm4pu/ugu46/f0XMaIyvwMKn/5dVBuKpOpg/hj+1+3wGfYeRbFSwIsVJIZPCbfYZ

fLqAcmNaFWmD+XkuUoLppfnY2wuMf7Kf3+zGdZqx30LaDg1+U21NZN9hreyMqxIl

tvc66Vf1BiaTNiyLZibS9TzCO/DiXtERMJmPETcSx4zwdOTHJaP0rck1M/lgHSZU

4+2/ODk9le8EcKSOGO6BfksTysL1MXUxwRXCl+4UB6bV9xu33GelPM2PR8wf+c8p

SI5J85/YditCXdpO85geNPvljAizn/+0YYbJasHwPZNGUm6QGPLCECBQWWAyM3A0

2tOH7lMa3g4ZFV383GZ6CTS1U7kMZeKTysIqTnLfPirTnhcTBTJG0+C8FiThJWmt

hmfa7dSTSa5+NoToIeo+SGB12IE05ZyCvUDhwQojbivOEb8OUS9dYw==

-----END RSA PRIVATE KEY-----

解密加密的私钥

[root@centos8 data]#openssl rsa -in /data/test1.key -out /data/test2.key

Enter pass phrase for /data/test1.key:

writing RSA key

[root@centos8 data]#ll /data/

total 8

-rw------- 1 root root 963 Dec 31 03:50 test1.key

-rw------- 1 root root 887 Dec 31 03:51 test2.key

[root@centos8 data]#cat test2.key

-----BEGIN RSA PRIVATE KEY-----

MIICXQIBAAKBgQD3Xxxc1vhCK10Arz3ENbaMX/2QYl8MdULe6lrPhM4wsp9uzkOv

K+YD2ORT+AC70GAdE3kbGmq24z09/232iUB0AJxBvQp++MusDgTr3OpEB/1YLL9a

ZusvjEfgUIkLNL0lTVsEAu7cY2p4yPuWBDwpyEZoxzVYn/2k4xSRFPgtIQIDAQAB

AoGAITNmvx8rGtZvGRRsGdWLtrN7eNF7KFTksL6LiaatdePDej+83dnqeUG3A34Z

uxtwivZ+HqEhCYLeSV/rBlfNioCtGGL/yAbMm/Oke4ztraBmObFLYKCRj6l6pzHQ

NbPN/qOxuERFwEloHCf5jO6TaCRjnn/5c3lTQKpGylJOVzECQQD9VQ+cQdc/Sx3M

qZWZlr3vtXdAiSGG/ZGT49jPpfE55Yz+w9jUg35URRyZ83F5iblGCJpiZmvI99I7

jbP+X0wLAkEA+fn7D27PWPlusvd5nNCY5NQ3UVi98L6xyf1UjsINo6etNntYpGg1

OLHyIDJ98i513q7hCEIxj7JLVXgPspN7AwJBAIJUJHfLF6WkS2xjQmeFual8viEh

a3I7OY3QBlatlHCou+TFdOO/0logRBqft51DUWHKQ0KkVodJl4qz2AnhlQkCQQDK

lYSZpTv053CHKXgtVgASssmB62FDUcfT4rI8X5eeIa2Gkb/svWckY1HONh1Lv8tW

hHNqtfpkciILShmup0bxAkAkxNRZLVpZsTs+D07FfmuIL5DhXHCRlZ7PF5N6RouM

fpStaqpbqU+c17ffm2HdnfA8NaH5dwbzrfWxCYKDY8WG

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

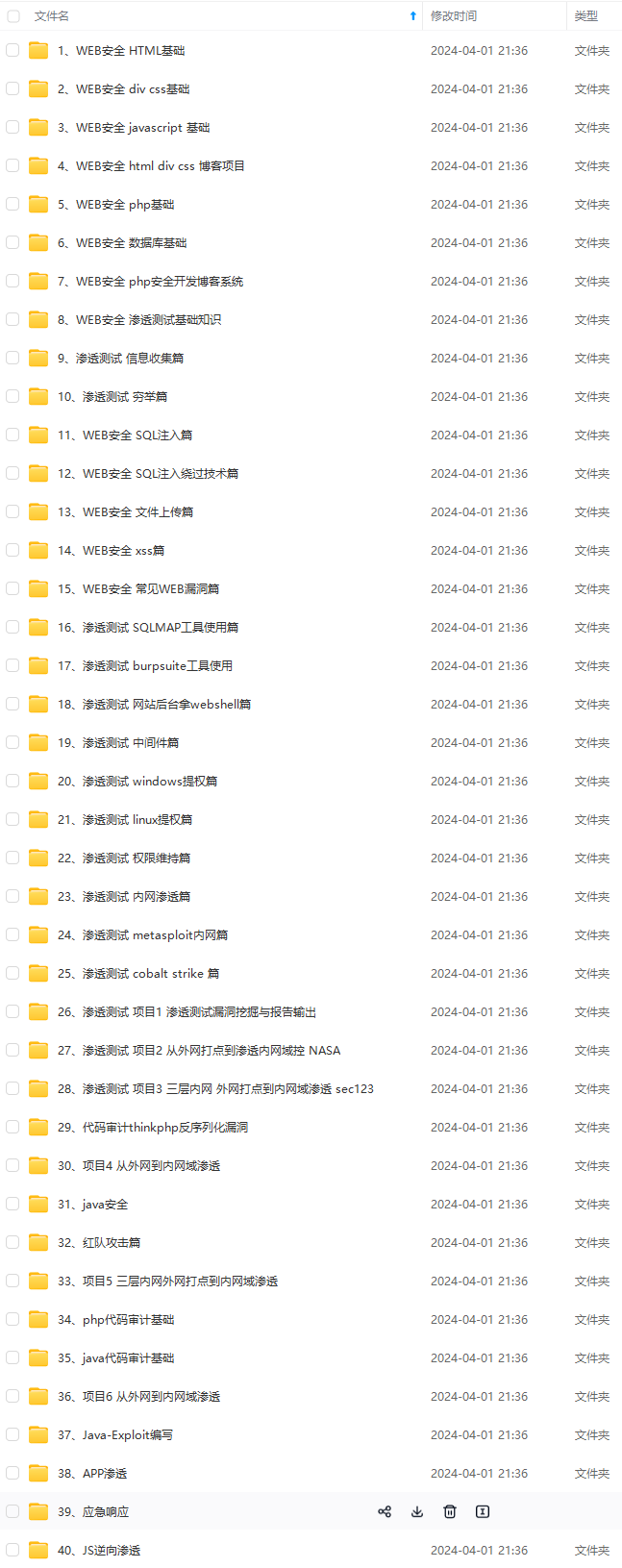

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

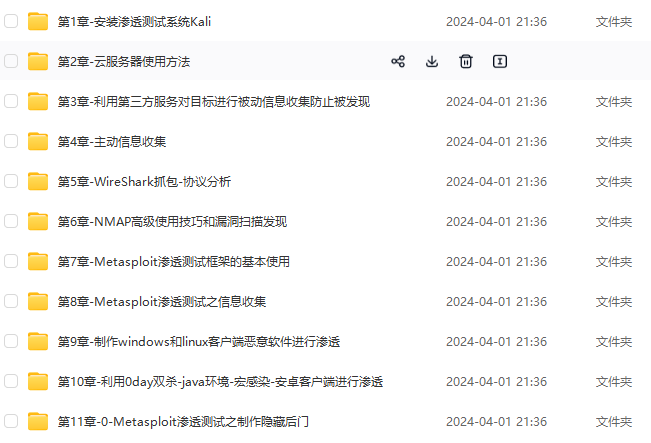

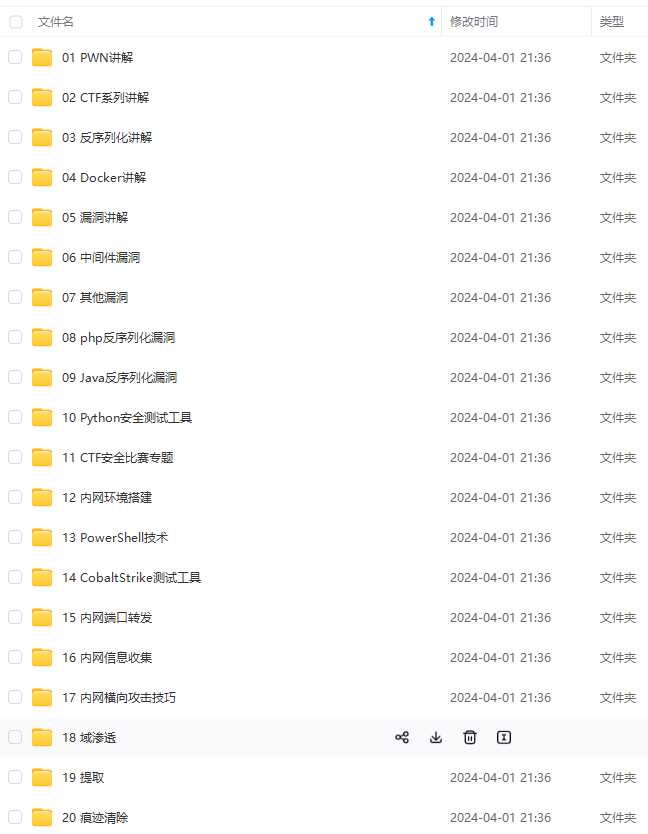

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

一、网安学习成长路线图

网安所有方向的技术点做的整理,形成各个领域的知识点汇总,它的用处就在于,你可以按照上面的知识点去找对应的学习资源,保证自己学得较为全面。

二、网安视频合集

观看零基础学习视频,看视频学习是最快捷也是最有效果的方式,跟着视频中老师的思路,从基础到深入,还是很容易入门的。

三、精品网安学习书籍

当我学到一定基础,有自己的理解能力的时候,会去阅读一些前辈整理的书籍或者手写的笔记资料,这些笔记详细记载了他们对一些技术点的理解,这些理解是比较独到,可以学到不一样的思路。

四、网络安全源码合集+工具包

光学理论是没用的,要学会跟着一起敲,要动手实操,才能将自己的所学运用到实际当中去,这时候可以搞点实战案例来学习。

五、网络安全面试题

最后就是大家最关心的网络安全面试题板块

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

五、网络安全面试题

最后就是大家最关心的网络安全面试题板块

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-6DdmJ3Mh-1712475070096)]