热门标签

热门文章

- 1【 Spark编程基础 】实验1_spark实验一

- 2电影评价情感分析

- 32024 年最新 Python 使用 Flask 和 Vue 基于腾讯云向量数据库实现 RAG 搭建知识库问答系统

- 4查询Oracle当前用户下,所有数据表的总条数_oracle 查询数据库用户库表条数

- 5微调Paddle UIE模型实现命名实体抽取

- 6微信小程序与公众号关联(同一主体),获取unionId并关联公众号openid_通过unionid获取公众号openid

- 710:HAL---高级定时器_高级定时器重复计数器

- 8系统架构——Spring Framework

- 9kivy--python图形界面工具_kivy可视化工具

- 10微信小程序-webview分享_微信小程序 webview 分享

当前位置: article > 正文

如何在Tomcat后台通过文件上传getshell总结(个人学习笔记思路)_通过文档上传shell

作者:IT小白 | 2024-06-25 11:27:05

赞

踩

通过文档上传shell

本文仅仅用于学习笔记关于渗透测试以及交流经验,请读者遵循《中华人民共和国网络安全法》,本文造成的任何违法行为与本文作者无关。

1.用空间测绘或者通过Nmap,goby扫描完成资产搜集之后,发现存在tomcat后门

发现可能存在通过tomcat后门上传木马获取服务器权限的漏洞

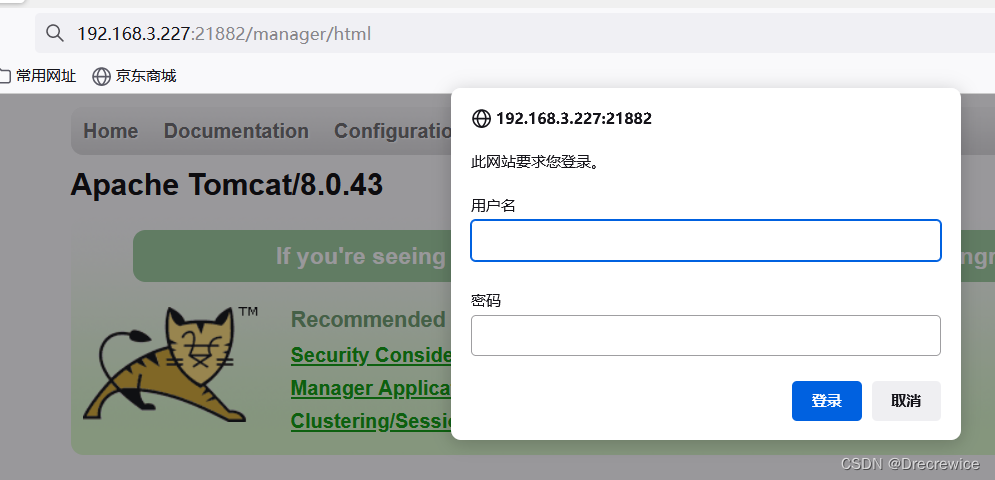

URL栏原地址后输入 /manager/html

弹出用户名 密码登录界面 默认用户名和密码都为tomcat

2. 准备爆破密码(默认密码tomcat:tomcat)

先用burpsuite抓个包吧

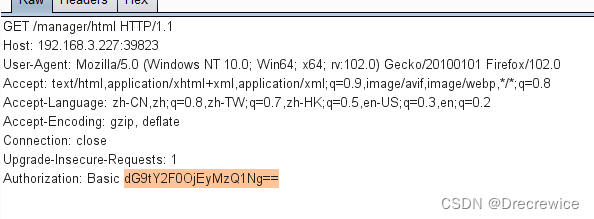

卧槽,怎么不是username:xxxx password:xxx形式的

这一串是什么藏话?????

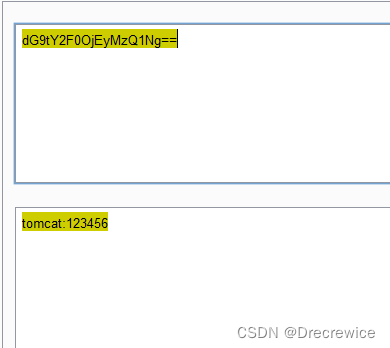

导入decoder模块解码发现渊来是Base64的码 导入decoder解码

解码后发现原来只是 用户名:密码 这个格式

所以我们用burpsuite爆破密码的思路就

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/IT小白/article/detail/756035?site

推荐阅读

相关标签